e.MMC-Sicherheit

Welche Sicherheit kann eingebetteter Speicher bieten?

Durch die Kombination von NAND-Flash-Speicher und Controller in einem einzigen Gehäuse, das direkt auf die Leiterplatte gelötet wird, bieten e.MMCs eine platzsparende und sichere Möglichkeit zur Datenspeicherung.

Zudem schützen robuste interne Sicherheitsmechanismen die e.MMC 5.1 von Swissbit vor unbefugtem Zugriff und Datenmissbrauch. Die e.MMCs zeichnen sich dadurch aus, dass sie eine energie- und kostensparend sind. Deshalb werden die robusten, direkt auf die Leiterplatte gelöteten e.MMCs gerne in der Industrie, in der Medizintechnik und in Netzwerk-Systemen eingesetzt und stellen für viele Einsatzfälle die eingebettete Speicher der Wahl dar. Denn sie kombinieren Effizienz mit Sicherheitsfunktionen, die einem breiten Spektrum von Cybersecurity-Bedrohungen begegnen. Die Integration fortschrittlicher Sicherheitsmechanismen in e.MMCs gewährleistet den Schutz sensibler Daten. Ihre Zuverlässigkeit und Vertrauenswürdigkeit macht sie zu integralen Bestandteilen moderner elektronischer Systeme.

Der von der JEDEC festgelegte Standard e.MMC 5.1 markiert einen bedeutenden Fortschritt im Bereich der Speichermodule. Mit ihrer geringen Größe eignen sie sich für Embedded-Anwendungen und -Layouts, für die es eine wichtige Anforderung ist, den verfügbaren Platz effizient zu nutzen. Der integrierte Controller übernimmt komplexe Aufgaben wie Wear-Leveling, Fehlerkorrektur und Bad-Block-Management und entlastet damit die Host-CPU. Weitere Verbesserungen umfassen die schnelle HS400-Schnittstelle für den Datentransfer, effizientes Command Queuing für kurze Reaktionszeiten und flexible Partitionierung für die Datenorganisation. Diese Funktionen steigern nicht nur die Leistung durch eine geringere CPU-Belastung, sondern sparen auch Energie durch effiziente Datenverarbeitung. Dies macht die e.MMC 5.1 für ein breites Spektrum von Anwendungen geeignet, von Einplatinencomputern bis hin zu anspruchsvollen Robotern.

Jobangebote+ passend zum Thema

Autorisierter Zugriff

In einer Zeit, in der die Bedrohungen für die Cybersicherheit eskalieren, kann die Notwendigkeit robuster Authentifizierungs- und Autorisierungsmechanismen nicht hoch genug eingeschätzt werden. e.MMCs verwenden eine authentifizierte Gerätekonfiguration, um sicherzustellen, dass der Zugriff auf das Gerät und seine Daten ausschließlich verifizierten Benutzern oder Systemen vorbehalten ist. Die Sicherheitsstrategie umfasst zwei entscheidende Aspekte:

Autorisierung für Vertraulichkeit: Dabei geht es darum, den Zugang zu sensiblen Daten ausschließlich auf autorisierte Stellen zu beschränken und so sicherzustellen, dass vertrauliche Informationen für unbefugte Benutzer unzugänglich bleiben.

Autorisierung für Integrität: Dieser Aspekt betont die Wahrung der Datenintegrität, indem sichergestellt wird, dass nur autorisierte Änderungen an den Daten möglich sind, wodurch die Authentizität und Korrektheit der gespeicherten Informationen von Anfang bis Ende gewährleistet wird.

Primäre Verteidigungslinie: Passwortschutz

Der Passwortschutz dient als grundlegende Sicherheitsmaßnahme in e.MMC-Geräten und schützt den Benutzerbereich wirksam vor unbefugtem Zugriff, sei es zum Lesen, Schreiben oder Löschen von Daten. Diese Funktion legt eine klare Grenze für den Datenzugriff fest, die es dem Host ermöglicht, bestimmte Aktionen, etwa das Zurücksetzen oder Initialisieren des Geräts, auszuführen und gleichzeitig eine strenge Kontrolle über den Zugriff auf die gespeicherten Daten zu behalten. Die Implementierung einer Begrenzung der Anzahl von Authentisierungsversuchen härtet diesen Schutz. Indem die Anzahl der erfolglosen Zugriffsversuche registriert und begrenzt wird, lassen sich Brute-Force-Angriffe verhindern.

Der Replay Protected Memory Block (RPMB)

Der RPMB ist ein Wächter gegen Replay-Angriffe, also Kopie und Missbrauch von Daten eines Authentifizierungsprozesses. Damit werden die Speicher manipulationssicher, so dass dort sensible Daten abgelegt werden können, einschließlich kryptografischem Schlüssel und Zähler für fehlgeschlagene Zugriffsversuche. Das Betriebsparadigma des RPMB, das einen Schlüssel und HMAC (Hash Message Authentication Code) für sichere Transaktionen nutzt, gewährleistet die Integrität und Unverfälschbarkeit der in diesem geschützten Bereich gespeicherten Daten und verhindert unbefugte Datenmanipulation und -vervielfältigung durch strenge Authentifizierungsprotokolle. Eine Anwendung des RPMB ist das sichere Firmware-Update von e.MMC-Speicher im Feld. Muss die Firmware wegen einer Schwachstelle aktualisiert werden, könnte ein Angreifer mit einem Replay-Angriff in den Update-Prozess eingreifen und die Firmware auf eine anfällige Version herunterstufen. Der RPMB schützt davor, indem er die Versionsnummer der Firmware sicher speichert und nur Aktualisierungen auf neuere Versionen zulässt. Nur autorisierte Stellen können die Versionsnummer ändern, wodurch das Risiko von Firmware-Rollback-Angriffen verringert wird.

Absicherung kritischer Datensegmente

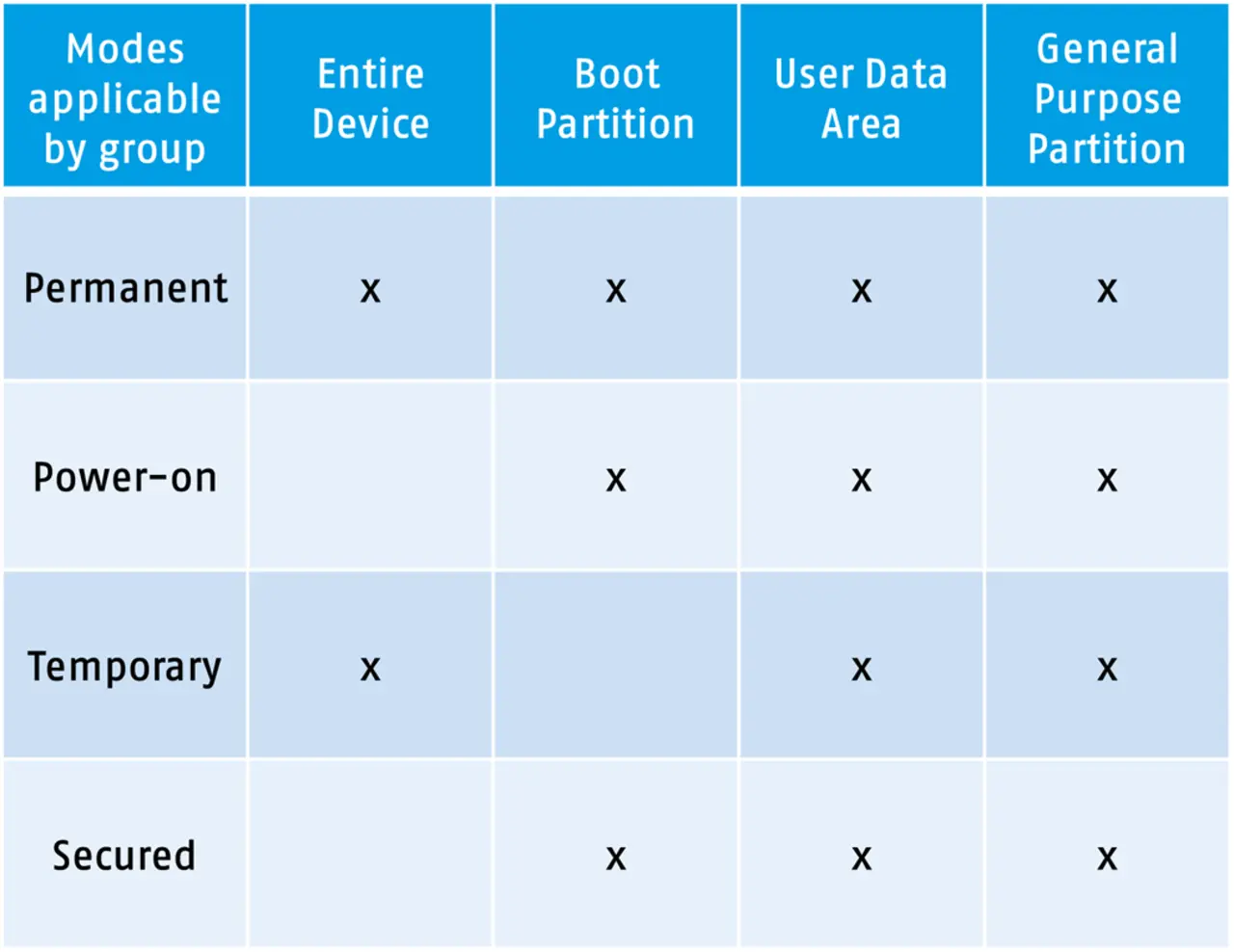

Die Schreibschutzfunktion in e.MMC-Geräten führt eine zusätzliche Ebene der Datensicherheit ein, insbesondere für kritische Datensegmente wie die Boot-Partition. Die verschiedenen Modalitäten des Schreibschutzes, die in e.MMC 5.1-Geräten verfügbar sind, sind jeweils auf spezifische Sicherheitsanforderungen und Betriebskontexte zugeschnitten. Dies reicht bis hin zur strategischen Anwendung des Schreibschutzes, um unbefugte Änderungen am Bootloader zu verhindern und damit potenzielle Kompromittierungen des Systems auszuschließen. Der Bootloader, also der erste Code, der von der e.MMC ausgeführt wird, ist für die Systemintegrität von entscheidender Bedeutung; seine Kompromittierung durch böswillige Entitäten könnte zur vollständigen Kontrolle des Geräts durch Unbefugte führen. Um dem entgegenzuwirken, werden Bootpartitionen häufig in einen permanenten schreibgeschützten Zustand versetzt, was zwar die Sicherheit erhöht, aber Hersteller daran hindert, Updates einzuspielen. Um das Bedürfnis nach Sicherheit mit der Flexibilität von Aktualisierungen in Einklang zu bringen, werden sichere Schreibschutzmechanismen eingesetzt, die es ermöglichen, den Schreibzugriff selektiv mit authentifizierten und wiederholungssicheren Befehlen zu aktivieren.

Unwiderrufliche Datenlöschung

Die Sanitize-Funktion garantiert den lückenlosen Datenschutz und stellt sicher, dass alle gespeicherten Informationen unwiderruflich vom Gerät entfernt werden, sobald sie als veraltet oder unnötig eingestuft werden. Dieser Vorgang geht über herkömmliche Löschmethoden hinaus, indem er die Daten physisch aus dem NAND-Flash löscht und damit jede Datenwiederherstellung unmöglich macht. Der Sanitize-Vorgang dient damit auch dem Lebenszyklusmanagement. Denn wie bei jedem Datenträger ist auch bei e.MMCs eine absolut zuverlässige Löschung Teil eines praxisgerechten Entsorgungskonzepts, um Datenlecks auch nach Ende des Nutzungszyklus auszuschließen.