Renesas Electronics

Synergy baut auf Sicherheit

Fortsetzung des Artikels von Teil 1

Umfassende Sicherheitsvorkehrungen

So wird beispielsweise jede MCU der Synergy-Familie bei der Herstellung mit einer einzigartigen unveränderlichen 128 Bit langen ID versehen, die für die Erstellung eines Schlüssels benutzt werden kann, um die Applikation zu schützen und den Beschaffungsweg abzusichern. Darüber hinaus sind die Synergy-MCUs mit einem echten Zufallszahlengenerator ausgestattet, der den neuesten NIST SP 800-90 Spezifikationen entspricht.

Außerdem sind alle MCUs mit einer symmetrische Verschlüsselung und HASH in Hardware versehen, sowie der Möglichkeit, den JTAG-Zugang zu begrenzen. Die leistungsfähigeren Serien aus der Synergy-Familie, sprich S5 und S7, sind darüber hinaus auch mit Beschleunigern für eine asymmetrische Verschlüsselung, asymmetrischer Schlüsselgenerierung und einer sicheren Abspeicherungsmöglichkeit für den Schlüssel ausgestattet. Mithilfe der Secure MPUs (Memory Protection Unit), die in vielen Bausteinen der S3-, S5- und zukünftigen S7-Familie vorhanden ist, kann sichergestellt werden, dass auf bestimmte Speicherbereiche nur diejenigen zugreifen können, die auch die Berechtigung dafür haben. Darüber hinaus ist es mit der Secure MPU möglich, Session-Keys und User-Daten von Gerätedaten zu separieren, so dass ein separater Platz für Konfigurationsdaten angelegt werden kann.

Jobangebote+ passend zum Thema

IP-Dieben den Kampf angesagt

Angenommen ein Unternehmen entwickelt ein Blutzuckermessgerät. Wird dieses nicht im eigenen Haus gefertigt, sondern von einem Auftragsfertiger, besteht die Gefahr, dass der mithilfe von Revers-Engineering den Algorithmus ausliest und damit selbst ein eigenes Blutzuckermessgerät auf den Markt bringt. Produktpiraterie ist eine reale Gefahr, die den Umsatz deutlich unter Druck setzen kann, von der Rufschädigung ganz abgesehen, wenn das geklonte Gerät auch noch schlechter ist. Um dagegen Schutz zu gewähren, hat Renesas seine MCUs mit zwei Funktionsblöcken versehen, die dabei helfen, jedes Gerät zu authentifizieren und ein Klonen zu verhindern.

So können Entwickler die so genannte »Key Injection«-Dienstleistung in Anspruch nehmen, von Renesas selbst oder von Drittunternehmen, mit der jede MCU mit einem eigenen Schlüssel versehen wird. Wird dieser Schlüssel zu einem frühen Zeitpunkt initiiert, kann der Code darauf vor ungewollten Zugriffen geschützt werden. Denn sobald der Schlüssel vorliegt, muss die Check-Summe des Codes einen bekannten Wert ergeben, bevor er akzeptiert wird.

Die zweite Funktion ist eine zertifizierbare Root-of-Trust. Die Root-of-Trust fungiert als Security-Basis, auf der einzelne Security-Komponenten aufbauen. Dazu gehören wichtige Schlüsselelemente in einem Embedded-System, denen das Betriebssystem vertrauen können muss, wie beispielsweise sichere Firmware, Daten, Zugriffs-Management, Kryptographie-Modul und die ID des Bausteins. Der Root-of-Trust umfasst drei Funktionen: Er muss den Boot-Vorgang der Software verifizieren, er muss die Krypto-Schlüssel schützen, und er muss die Authentifizierung des Bausteins vornehmen.

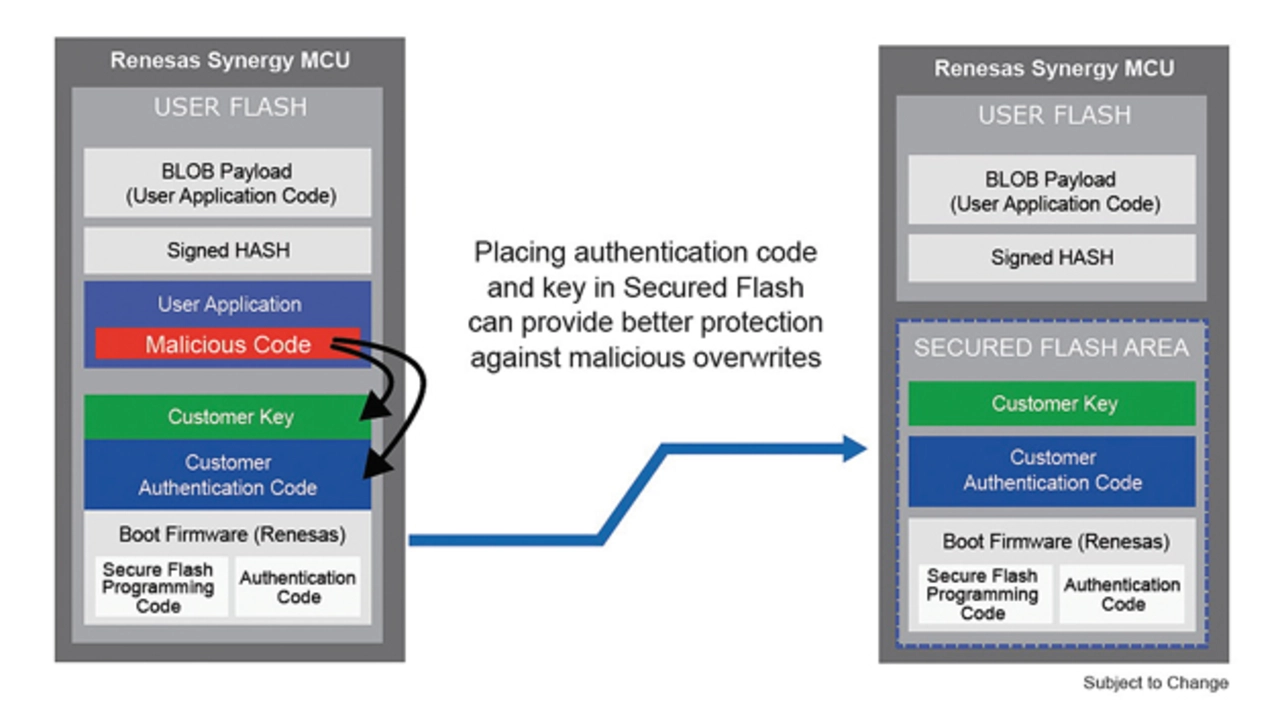

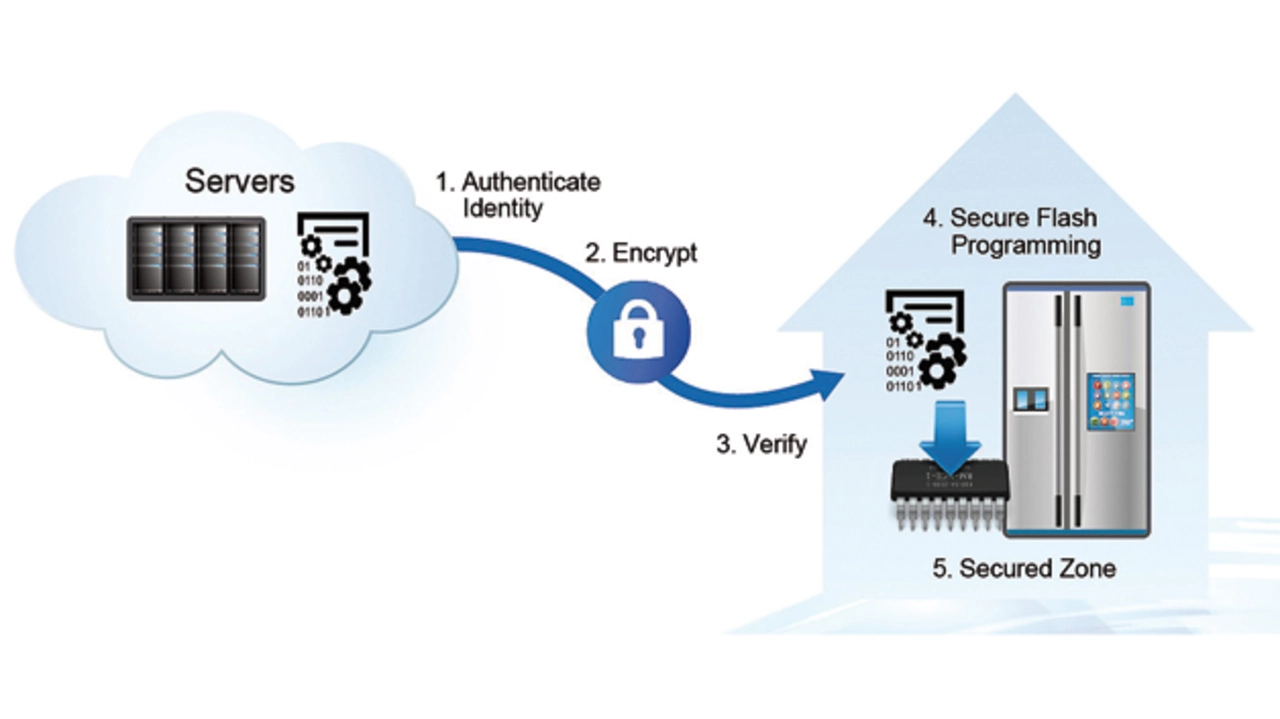

Sobald ein Endgerät bereits beim Kunden ist, stellt jedes Software-Update, jeder Remote-Patch oder auch jede Wartungsroutine eine potentielle Gefahr dar, weil all diese Funktionen aus der Ferne ausgeführt werden. Um die Endgeräte davor zu schützen, dass die Firmware mit Schad-Software überschrieben wird, bieten die Synergy-MCUs die Möglichkeit eines authentifizierten Boot-Vorgangs, bei dem der Code und seine Schlüssel in einem gesicherten Flash-Bereich auf dem Chip abgelegt sind.

Dank des beschränkten JTAG-Zugangs und der Absicherung des Authentifizierungs-Codes in einem geschützten Flash-Bereich ist der Aufwand, den Angreifer betreiben müssen, um eine Synergy-MCU zu hacken, deutlich größer als im Vergleich zu einfachen MCUs. Mithilfe des authentifizierten Boot-Vorgangs ist es möglich, dass nur korrekt identifizierte Nutzer Updates durchführen können, dass nur Updates auf bestimmten Code durchgeführt werden dürfen und dass die Wiederherstellung der vorherigen Software-Version verhindert wird.

- Synergy baut auf Sicherheit

- Umfassende Sicherheitsvorkehrungen

- Privatsphäre schützen

- embedded world 2016: Synergy-MCUs hautnah erleben