ITF 2017

Imec-iminds -Kombination trägt erste Früchte

Fortsetzung des Artikels von Teil 1

Abhilfe bei Security-Problem

Abhilfe sollen hier so genannte TCBs (Trusted Computing Base) schaffen, denn natürlich sind nicht alle Programmzeilen systemkritisch. Aber die Programmteile, die es sind, müssen aus der Sicht von Kallstenius in TCBs isoliert und von Fehlern befreit werden, in geringem Masse verschlüsselt werden und mithilfe von einer Mehrfaktoren-Authentifizierung gegen unrechtmäßigen Zugriff abgesichert werden. Kallstenius mahnt außerdem, dass man bei all dem nicht die Vertraulichkeit der Daten vergessen dürfe. Darüber hinaus hat die Distrinet-Gruppe vom Imec ein Tool entwickelt, das Software-Entwicklungsteams dabei hilft, ihre Software sicher und korrekt zu implementieren. Das Tool mit dem Namen VeriFast unterstützt C- und Java-Programme, findet Fehler ohne Tester, indem spezielle Test-Cases definiert werden, erzeugt keinen Run-Time-Overhead (statische Verifikation) und basiert auf symbolischer Darstellung. Kallstenius: »Der Heartbleed-Bug stellte eine ernsthafte Sicherheitslücke in OpenSSL dar. Mit VeriFast hätte der Heartbleed-Bug vermieden werden können.«

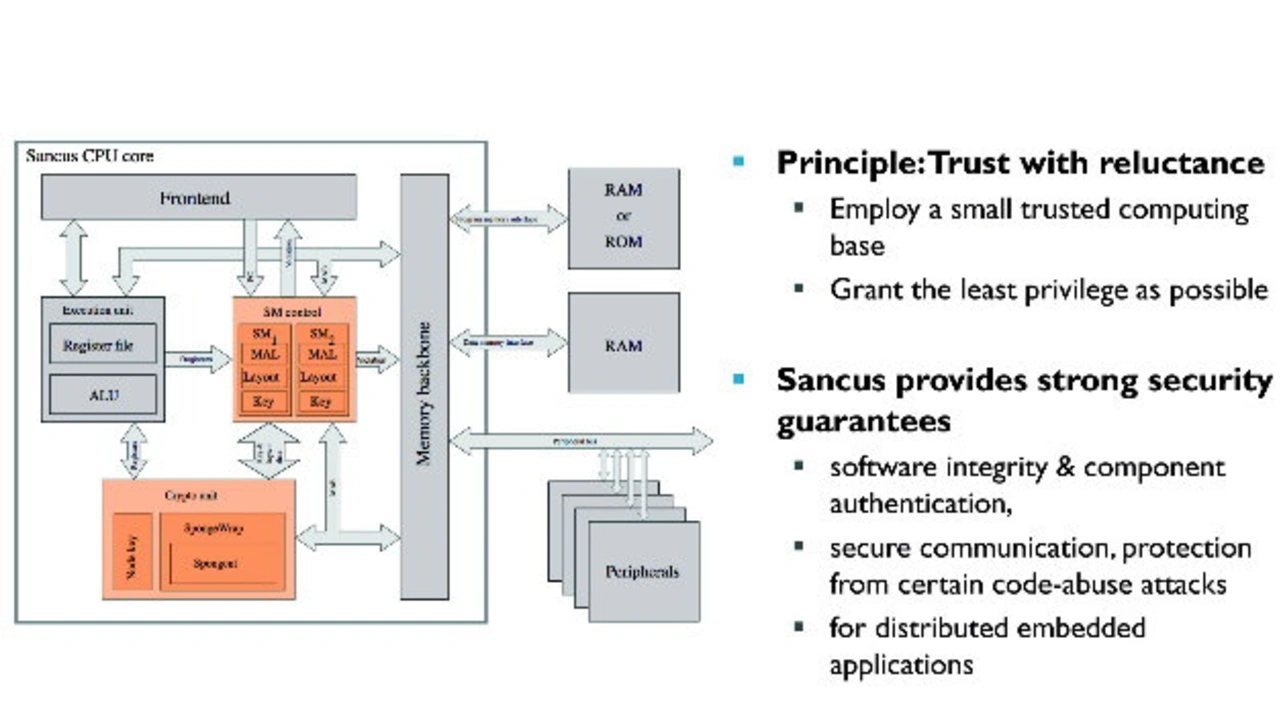

TCBs können aber auch in Hardware realisiert werden. Ein Beispiel, wie so etwas aussehen könnte, ist Sancus vom Imec. Sancus ist eine Security-Architektur, die es laut Kallstenius ermöglicht, hohe Sicherheitsgarantien erfüllen zu können. Sancus kann folgende Aufgaben erfüllen:

• die Software-Integrität überprüfen;

• die Komponenten authentifizieren;

• die Kommunikation sichern;

• gegen gewisse Angriffe auf die Software schützen.

Am Beispiel des Jeep Cherokee, bei dem Hacker die Steuerung des Fahrzeugs aus der Ferne übernehmen konnten, erklärt Kallstenius die Funktionsweise von Sancus: Beim damaligen Fall hatten die beiden Hacker Charlie Miller und Chris Varasek per Laptop die Kontrolle übernommen, indem sie über die Internet-Anbindung in das Fahrzeug eindrangen und dank CAN-Netz damit Zugriff auf alle ECUs bekamen. Kallstenius: »Sancus kann den Angriff von außen zwar nicht verhindern, aber er kann den Zugriff auf alle anderen ECUs unterbinden.«

Das Imec ist aber auch in der Kryptographie aktiv. Stolz verweist Kallstenius zunächst darauf, dass die von Hunderten von Millionen Nutzern verwendete AES-Verschlüsselung aus Belgien kommt, denn die Erfinder waren die Kryptographen Dr. Joan Daemen (STMicroelectronics) und Prof. Vincent Rijmen von der KU Leuven. Zum anderen verweist er auf die COSIC-Research-Group (COSIC: Computer Security and Industrial Cryptography), in der Forscher vom Imec und der KU Leuven zusammenarbeiten. Im Rahmen dieser Zusammenarbeit wurde eine energiesparende Kryptographie für IoT-Geräte entwickelt. Kallstenius betont: »Dank Hardware- und Software-Co-Design ließ sich eine energieeffiziente Elliptische-Kurven-Kryptographie realisieren, bei der eine Ein-Punkt-Multiplikation weniger als 5 µJ braucht.«

In Hinblick auf die Mehrfaktoren-Authentifizierung arbeitet das IMEC laut Kallstenius an verschiedenen biometrischen und festen Authentifizierungsfaktoren. Dazu zählt beispielsweise die Entwicklung eines kostengünstigen, zuverlässigen und stabilen 256-Bit-AES-Schlüsselgenerators in CMOS. Dieses Security-IP soll seiner Aussage nach folgende Merkmale aufweisen beziehungsweise unterstützen:

• kostengünstig, energiesparend, zuverlässig und klein (für IoT unabdingbar);

• Schlüsselerzeugung beim Service-Provider, wenn das Drittunternehmen nicht vertrauenswürdig ist;

• Die Erzeugung eines zufälligen und programmierbaren Schlüssels soll möglich sein.

Kallstenius abschließend: »Wir wollen zum Nonstop-Shop für Security werden.«

Jobangebote+ passend zum Thema

- Imec-iminds -Kombination trägt erste Früchte

- Abhilfe bei Security-Problem

- Digitale Phänotypisierung für eine personalisierte Verhaltensänderung

- Neueste Entwicklungen