Schutz für vernetzte Maschinen

Technik als Tresor

Bei vernetzten Maschinen ist die Sicherheit ein kritischer Punkt – eine Möglichkeit für sichere Verbindungen sind Zertifikate. Mithilfe von Dongles können sie Anwender einfach auf die Geräte aufspielen. Wie das funktioniert, erklärt Wibu-Systems.

Industrie 4.0 zeichnet sich durch vernetzte Maschinen, Geräte und IT-Systeme aus, genauer gesagt über deren Kommunikation und Interaktion miteinander. Damit das Vernetzen funktioniert, müssen die einzelnen Maschinen und Geräte eindeutig ansprechbar und unterscheidbar sein und benötigen jeweils eine sichere Identifikation. Hierfür kommen digitale Zertifikate zum Einsatz, da sie für den Zweck besonders gut geeignet sind. Je ein Schlüsselpaar, bestehend aus einem öffentlichen und einem privaten Schlüssel, bilden die Grundlage für ein digitales Zertifikat:

Der öffentliche Schlüssel wird mit anderen Maschinen und Geräten ausgetauscht, der private Schlüssel muss dagegen unbedingt geheim bleiben. Jeder einzelnen Maschine und jedem einzelnen Gerät sind individuelle Zertifikate fest zugeordnet – das führt zu einer eindeutigen Identifikation. Weiterhin muss es möglich sein, zu prüfen, ob das Zertifikat noch gültig ist.

Jobangebote+ passend zum Thema

So entstehen Zertifikate

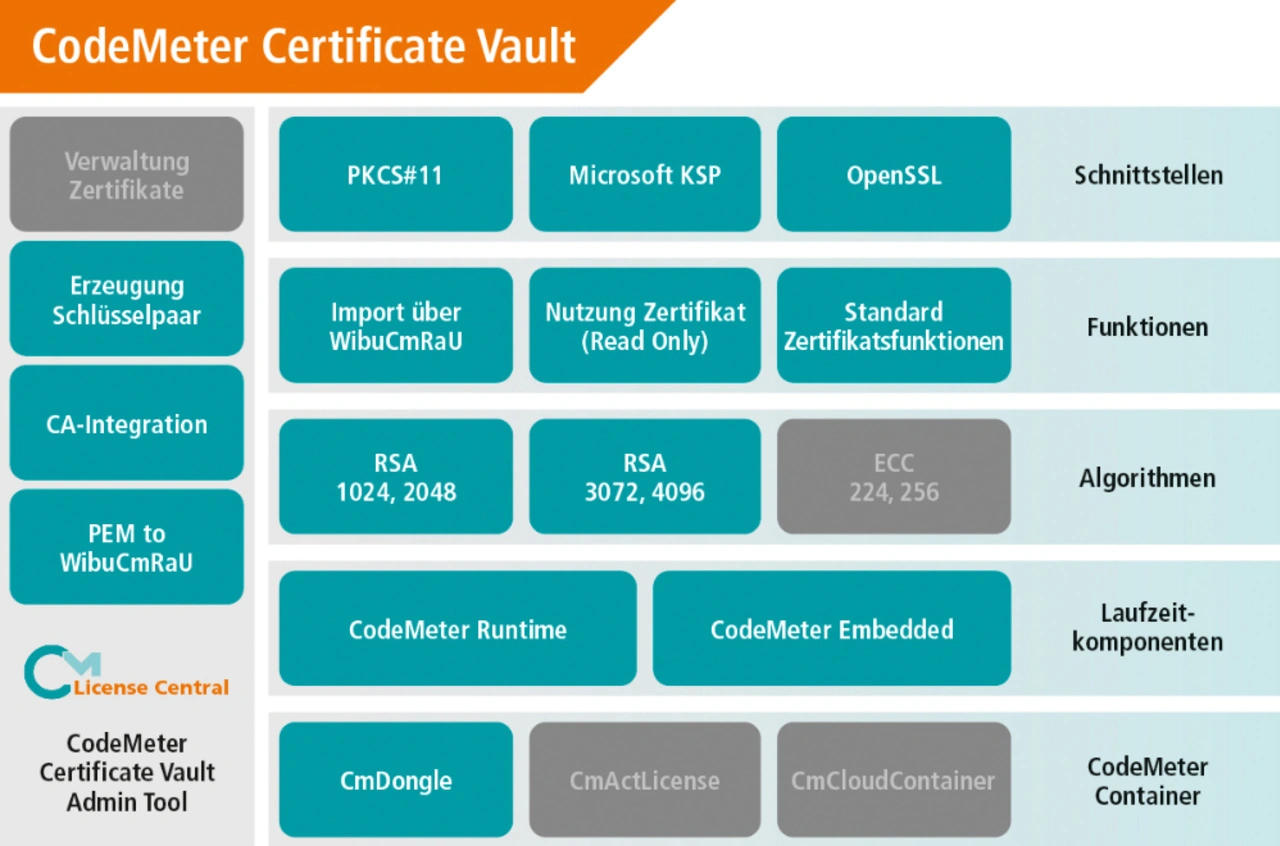

Als praxistauglich in der Industrie haben sich Public-Key-Zertifikate im x.509-Format bewährt. Hierbei zeigt sich einerseits, dass eine wachsende Anzahl von Maschinen und Geräten es nötig macht, solche Techniken einzusetzen. Andererseits müssen Unternehmen die Prozesse für das Managen der Zertifikate vereinfachen und die Schlüssel sicher speichern, das heißt Zertifikate müssen einfach zu handhaben sein. Ein weiterer Aspekt sind Instandhaltungsmaßnahmen, wie sie täglich vorkommen. Hierbei müssen Anwender Komponenten bei Inbetriebnahmen oder Servicefällen trotz der digitalen Sicherheitsmechanismen auf einfache Weise austauschen können. Eine Möglichkeit, die Sicherheit zu gewährleisten, ist die Security-Anwendung »CodeMeter Certificate Vault«, die vom Karlsruher Security-Spezialisten Wibu-Systems entwickelt wurde (Bild 1). Mit ihr sind sowohl ein sicheres Speichern als auch der praxistaugliche Einsatz von Zertifikaten möglich.

Wie ein Zertifikat entsteht, zeigt anschaulich ein Beispiel: Benötigt eine Instanz – sei es eine Maschine oder ein Mensch – ein Zertifikat, ist das der Startimpuls: Zuerst erzeugt die Instanz selbst ein Schlüsselpaar. Passiert das innerhalb eines Hardware-Secure-Elements ohne ein Beeinflussen von außen, ist ein hohes Sicherheitsniveau gegeben. Ist das allererste Schlüsselpaar vorhanden, schickt die Instanz eine Zertifizierungsanfrage (Request) an die übergeordnete Zertifizierungsstelle (Certificate Authority oder CA). Anschließend prüft die CA die Anfrage und erzeugt und signiert dann ein Zertifikat, das sie an die Instanz zurückschickt. Die Instanz bekommt das signierte Zertifikat und lädt es in das Zielgerät. Bevor das Zertifikat abläuft, beginnt der Prozess erneut – er ist mit einem hohen Aufwand verbunden.

Zertifikate im Tresor sicher aufbewahren

CodeMeter Certificate Vault funktioniert wie ein Tresor: In ihm werden die Zertifikate in der Schutzhardware »CmDongle« der CodeMeter-Technik (Bild 2) abgelegt. Dem sicheren Übertragen der Zertifikate in einen CmDongle dient das zentrale Lizenzierungstool »CodeMeter License Central«, welches Lizenzen und Schlüssel erstellt, verwaltet und ausliefert.

CmDongles dienen als sicheres Element und enthalten einen Crypto-Prozessor, der in unterschiedlichen Bauformen implementiert ist. Die Schutzhardware gibt es für die Schnittstellen USB, SD, Micro-SD, CF oder für die ASIC-Bauform – einige Bauformen sind ebenso für die Industrie ausgelegt. CodeMeter Certificate Vault legt die Zertifikate im Smartcard-Chip sicher ab und bietet neben der bewährten CodeMeter-API ebenfalls Standardschnittstellen an (Bild 3). So können Nutzer die Security-Lösung in bestehende Anwendungen integrieren, ebenso kann Wibu-Systems kundenspezifische Wünsche berücksichtigen. Certificate Vault ist außerdem ein PKCS#11-konformer Token Provider und lässt sich als Key Storage Provider (KSP) in Microsofts »Cryptographic API Next Generation« (CNG) integrieren. Außerdem können Nutzer die Anwendung zusammen mit der OpenSSL-API verwenden, um beispielsweise die Schlüssel von Transport Layer Security (TLS)-Zertifikaten oder von OPC-UA-Instanzen sicher aufzubewahren und zu verwenden.

CodeMeter License Central überträgt die Zertifikate sowie Schlüssel sicher in den CmDongle – und das flächendeckend und mit minimalem Aufwand. Sowohl das Erzeugen als auch das Ausrollen laufen vollständig automatisiert ab. Gleichzeitig verhindert die Software, dass Schlüssel und Zertifikate ausgelesen, weitergegeben, dupliziert oder kompromittiert werden. Bei jedem Nutzen eines Zertifikats wird eine neue kryptographische Operation mit dem privaten Schlüssel ausgeführt. Ein Anwender muss sich nicht um das komplexe Abwickeln von Requests und Updates oder das Einspielen der signierten Zertifikate kümmern – das übernimmt License Central für ihn. Sowohl die gesamte Verwaltung als auch der gesamte Erstellungsprozess laufen zentral ab. Das eigentliche Handling der x.509-Zertifikate erfolgt dabei über eine an die CodeMeter License Central angebundene CA. Sie prüft und bestätigt, dass der zum Zertifikat gehörende öffentliche Schlüssel der Maschine oder dem Gerät tatsächlich zugeordnet und gültig ist.

Dongles gewährleisten Sicherheit

Beim Entwickeln von CodeMeter Certificate Vault wurde der gesamte Prozess vereinfacht. Auf der Anwenderseite gibt es die Standardschnittstellen wie PKCS#11, KSP und OpenSSL. Das erlaubt jeder Anwendung, standardkonform auf Zertifikate und Schlüssel im CmDongle zuzugreifen und die benötigten kryptografischen Operationen direkt im CmDongle zu berechnen. Zusätzlich stehen Funktionen wie ein optionaler PIN-Schutz als zweiter Faktor bereit. Im Innern der zentralen Zertifizierungsstellen, beispielsweise einer CA der unternehmensinternen IT-Abteilung, erfolgt der gesamten Zertifikatserstellungs- und Rollout-Prozess. Die CA erzeugt Zertifikate, Schlüsselpaare und Passwörter und überträgt diese in die dezentralen CmDongles der Anwender. Nutzer können das Übertragen und Einspielen automatisieren.

Den beschriebenen Prozess könnte man als Gegensatz zum Zertifikatsmanagement ansehen. Zunächst sind die Schlüssel und Zertifikate in einer zentralen, gesicherten Umgebung zu erzeugen. Anschließend werden sie über das Certificate Vault Admin Tool oder über License Central in eine verschlüsselte und lediglich von einem dedizierten CmDongle zu öffnende Update-Datei (WibuCmRaU) verpackt. Die Datei überträgt Schlüssel und Zertifikat auf eine sichere Weise in den CmDongle. Anschließend erfolgt der Prozess zum Update der Dongles wie beim Signieren von Zertifikaten mehrstufig mit einer Request- (WibuCmRaC) und einer Antwortdatei (WibuCmRaU). An der Stelle ähnelt das Vorgehen dem Request-Prozess für das Zertifikat, jedoch ist das Zertifikat mit seinem Schlüsselpaar als Payload innerhalb des CodeMeter-Prozesses gekapselt. So wird der Prozess erheblich vereinfacht. Außerdem bietet CodeMeter eine interne, gegen Manipulation gesicherte Zeit. Hiermit lassen sich die sicheren CodeMeter-Funktionen für zeitbasierte Zertifikate nutzen.

Ist das Aufladen des CmDongles beendet, liegen die Zertifikate bereit und sind von den Standardschnittstellen PKSC#11, KSP und OpenSSL nutzbar. Auf gleiche Art und Weise erfolgt das Erneuern oder Löschen eines Zertifikats, wahlweise auch ohne ein Mitwirken des Anwenders.

Der Autor

Marco Blume arbeitet seit 2013 bei Wibu-Systems als Produkmanager Embedded. Er befasst sich mit den unterschiedlichen Schutzaspekten der Embedded-Systeme, entwickelt Konzepte für Hersteller und betreut zusätzlich verschiedene Forschungsprojekte. Seine gesamte berufliche Laufbahn beschäftigt sich Blume mit unterschiedlichen Embedded-Systemen: Elf Jahre als Produktmanager

für die Security in Geldautomaten und Kassensystemen und zuvor als Embedded-Spezialist für Videosysteme und Industrieautomatisierung.

E-Mail: info@wibu.com