Sicherheit durch Trennung

Quarantäne für die Software

Fortsetzung des Artikels von Teil 2

Beispiel: Sichere IoT-Kommunikation

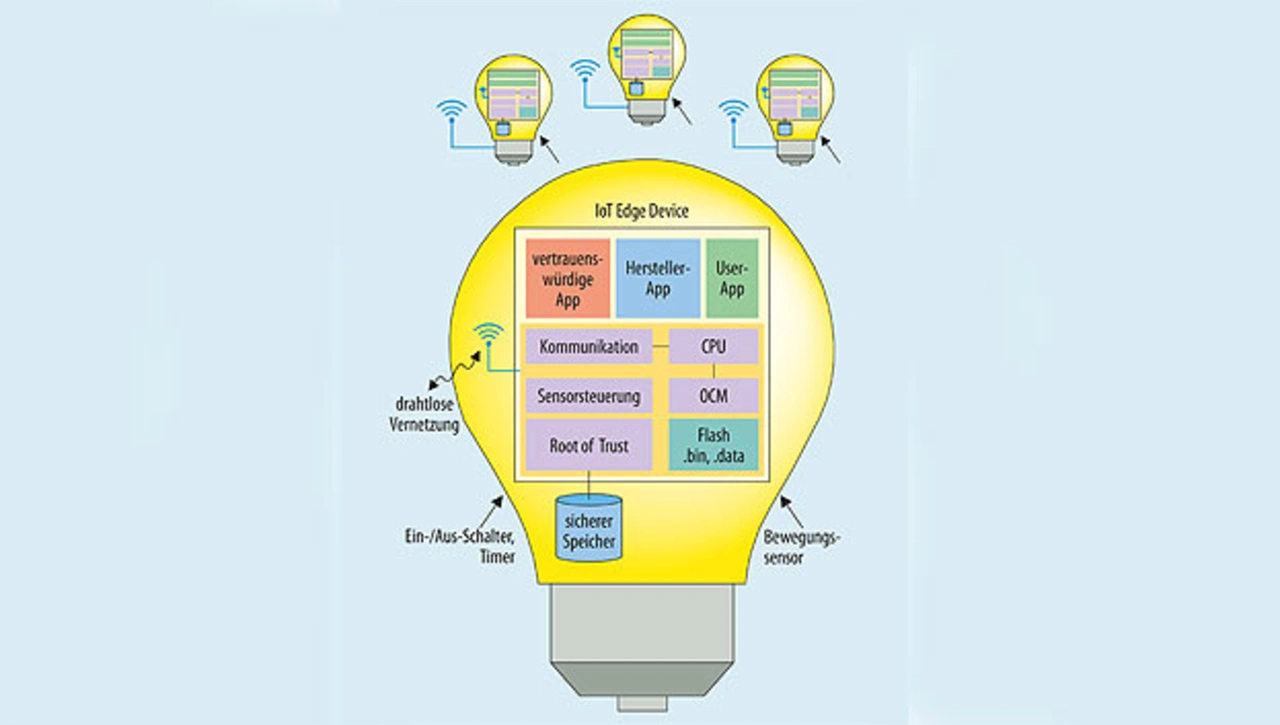

Hardware-Virtualisierung ermöglicht die Umsetzung einer Lösung, die sich an die Anforderungen des IoT-Übergangs in die Cloud skalieren und anpassen lässt. Dabei bleiben die Gesamtkosten für die Implementierung, Validierung, Zertifizierung und den Betrieb des Netzwerkübergangs gleich. In Bild 5 handhabt die vertrauenswürdige Anwendung sämtliche sicherheitsbezogenen Aufgaben, wie z.B. die Steuerung der Sensoren, während sensible Daten erfasst, verarbeitet und gespeichert werden. Getrennt davon wird eine sichere Kommunikation zum Host aufgebaut – entweder lokal oder über die Cloud. Die OEM-Anwendung behält die Isolierung von Drittanbieter-Anwendungen bei. Verbleibt eine solche Anwendung in ihrer eigenen Umgebung, vereinfachen sich die Validierung, Bereitstellung und der Widerruf, während eine weitere Sicherheitsebene für die grundlegenden Dienste bereitgestellt wird

Jobangebote+ passend zum Thema

Sicherheit ist entscheidend, um vernetzte Einrichtungen erfolgreich und sicher im Smart Home, in Smart Cities, industriellen Umgebungen, Automotive-Anwendungen, Wearables und vielen anderen Bereichen zu implementieren und zu betreiben. Die Grundlagen der Sicherheit verlangen, dass eine vertrauenswürdige Betriebsumgebung vorliegt, die über eine Root of Trust gestützt wird und nicht anfällig gegen Angriffe ist. Diese stützt sich auf Hardware und bildet die Basis für eine Chain of Trust für alle Subsysteme.

Gut getrennt

Sicherheit durch Trennung, wie sie durch Hardware-Virtualisierung möglich ist, bietet eine zusätzliche Vertrauensebene. Dabei wird sichergestellt, dass Anwendungen und Gast-Betriebssysteme voneinander getrennt bleiben. Die Trennung von Gästen, die in VMs betrieben werden, von der echten Hardware und die Isolierung der VMs voneinander bildet die Grundlage für Sicherheit durch erzwungene Isolation. Der Hypervisor bildet dabei die Basis für Sicherheitsdienste und stellt diese pro VM bereit. Diese Implementierung kann Nutzer- und Anwendungsdaten getrennt voneinander halten und gegen externe Hackerangriffe schützen. Zertifizierte Software bleibt getrennt von Nutzeränderungen; Kommunikationsschnittstellen und Anwendungs-Software werden isoliert, um die interne Sicherheit bzw. Privatsphäre zu gewährleisten.

Eine solche Implementierung muss über einen binären Ansatz (ein sicherer, ein nicht sicherer Bereich) hinausgehen. Die Mindestimplementierung in einem vernetzten System stellt getrennte, isolierte Umgebungen für kritische Ressourcen sicher: Kommunikationsschnittstellen und den Software-Stack, der darauf läuft; Speicher und andere Ressourcen im System.

Imaginations Multi-Domain-Architektur OmniShield kann weit über diesen binären Ansatz hinaus skaliert werden. Damit kann jede sichere oder nicht sichere Anwendung in ihrer eigenen isolierten Umgebung bestehen, in der sie unabhängig arbeitet. OmniShield findet sich in vielen MIPS-CPUs wie den MIPS-M5100- und M5150-IP-Cores. Damit steht eine Grundlage für Vertrauen zur Verfügung, das in unserer vernetzten Welt immer wichtiger wird – dies gilt auch für die Mikrocontroller von morgen

Der Autor

Majid Bemanian

ist Mitglied des Lenkungsausschusses der IoT Security Foundation und Marketing-Direktor bei Imagination Technologies. Nach seinem Abschluss an der Universität von Nevada-Reno hatte er verschiedene Engineering- und Managementpositionen bei Applied Micro, LSI, Raytheon Semi und einigen Start-ups inne. Nach über 25 Jahren in der Embedded-Branche ist er Inhaber von zehn Patenten.

- Quarantäne für die Software

- Vertrauen in einer virtuellen Umgebung herstellen

- Beispiel: Sichere IoT-Kommunikation