Wechseldatenträger für Embedded-Systeme

Robust, langlebig und sicher

Fortsetzung des Artikels von Teil 1

Vorgaben für das Design

Die Spezifikation der Speicherchips und die Kommunikationsprotokolle entsprechen üblichen Industriestandards, was das Entwickeln eines Systems vereinheitlicht und somit vereinfacht. Während der Entwicklungsphase und beim Erstellen von Prototypen kann man also noch handelsübliche Produkte einsetzen. Geht es jedoch um das Design und das Herstellen von Leiterplatten, sollten sich Entwickler frühzeitig auf eine industrielle Buchse festlegen, sofern sie direkt auf einer Platine montiert wird. Für Anschlussbuchsen zur Montage an der Gehäusewand gelten möglicherweise andere Voraussetzungen.

Die Installation von Buchsen an der Gehäuseaußenwand ergibt insbesondere dann Sinn, wenn das Speichermedium lediglich vorübergehend, beispielsweise zum Authentifizieren von Benutzern oder Übertragen von Daten, eingesteckt wird. Oder wenn es unwahrscheinlich ist, dass das Gehäuse regelmäßig geöffnet wird. Hier bietet der Markt spezielle staub- und wasserfeste beziehungsweise IP65- und IP67-zertifizierte Steckbuchsen. Ist ein Gerät mit solchen Buchsen ausgestattet, ist es im Freien zu verwenden, ohne Gefahr zu laufen, dass Wasser eindringt.

Jobangebote+ passend zum Thema

Ein gutes Beispiel liefert die in Großbritannien ansässige Firma Van Walt Limited, die Technik zur Umwelt- und Grundwasserüberwachung anbietet. Eines ihrer Produkte ist der »vanwaltDataHub«, in Bild 2 dargestellt. Hierbei handelt es sich um einen solarbetriebenen Datenlogger und Hub für eine Vielzahl von Sensortypen. Weil er insbesondere an sehr entlegenen Standorten betrieben wird, an denen eine drahtlose Konnektivität nicht immer gewährleistet ist, sind Daten mit dem Hub alternativ über ein steckbares Wechselspeichermedium austauschbar.

Entwickelt wurde das System von GB Electronics, ebenfalls mit Sitz in Großbritannien. Weil die Geräte in sehr rauen Umgebungen zum Einsatz kommen, beschloss GBE, externe Schnittstellen an der Außenwand zur Datenübertragung leicht zugänglich zu machen, um ein Öffnen des Geräts zu verhindern.

Betriebssystem und Host-Controller

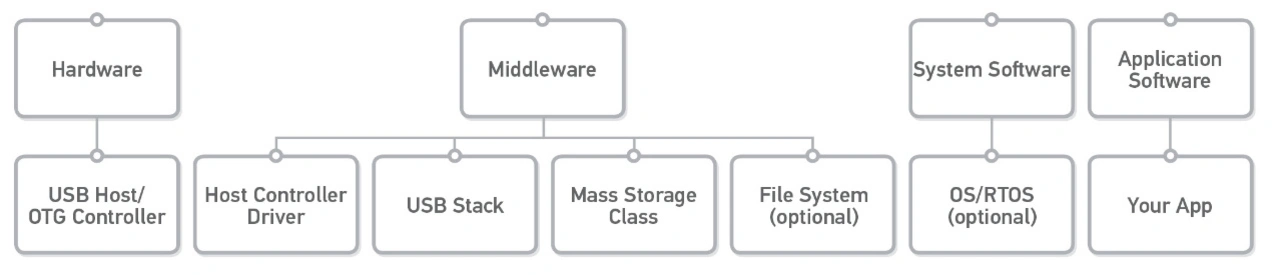

Möchte ein Entwickler ein Embedded-System von Grund auf neu entwickeln und das USB-Protokoll nutzen, bietet der Markt viele leistungsstarke, energiesparende und kostengünstige Mikrosysteme mit 8-, 16- und 32-bit-Architekturen, die über integrierte USB-Hosts verfügen. Alternativ kann ein dedizierter USB-Host-Controller zum Einsatz kommen, der im Allgemeinen in eine von drei Kategorien fällt. In der Regel hängt die Wahl davon ab, ob das System über genügend Ressourcen verfügt, um ein (Echtzeit)-Betriebssystem und bei Bedarf Middleware zu unterstützen.

Die Kategorien sind:

- Standardisiert: In diesem Fall ist eine Standardsoftwareschnittstelle implementiert und in der Regel ein (Echtzeit)-Betriebssystem sowie Middleware mit zusätzlichem RAM und Flash-Speicher erforderlich. Eine gute Wahl, wenn eine hohe Leistung wie Highspeed- oder Superspeed-USB gefordert sind.

- Proprietär: Es werden eine herstellerspezifische Softwareschnittstelle und vom Hersteller bereitgestellte oder vom Benutzer geschriebene Bibliotheken sowie evtl. eine Middleware verwendet, die die proprietäre Schnittstelle unterstützen. Ideal, wenn das System eine hohe Leistung sowie Middleware fordert, jedoch kein Betriebssystem oder RTOS unterstützen kann.

- USB-Host-Peripheriegeräte: eigen-ständige eingebettete Systeme, die über einen USB-Host-Controller und eine Firmware verfügen, die Middleware, Massenspeicherklasse sowie ein Dateisystem umfasst. Sie sind einfach zu implementieren und entsprechend ihrem minimalistischen System-Footprint sind ihr Funktionsumfang und ihre Leistung begrenzt. Allerdings sind sie in der Lage, viele Anwendungen zu handhaben, sodass ein USB-Host-Peripheriegerät ideal für ressourcenbeschränkte Systeme ist, in denen eine moderate Leistung akzeptabel ist.

Für viele Embedded-Anwendungen ist ein Betriebssystem eine attraktive Option, wenn nicht ein Muss, da sie eine wesentliche Middleware ist (Bild 3). Zudem stellt es Gerätetreiber für viele Host-Controller, den USB-Stack, einen Massenspeicherklassentreiber sowie das Dateisystem bereit. Bei Embedded-Systemen ist die Leistungsaufnahme niedrig zu halten, zum Beispiel der Fall beim bereits erwähnten vanwaltDataHub. GBE hat das Gerät so konzipiert, dass das Einstecken des Wechseldatenträgers das System aufweckt.

Die Weckfunktion wurde gemäß der USB-Spezifikation entwickelt, sodass ein Gerät seine Anwesenheit und Geschwindigkeit mit einem Pull-up-Widerstand an der USB-D+-Datenleitung anmelden muss. Ein dedizierter Low-Power-Mikrocontroller registriert den Einsteckvorgang, was seine einzige Aufgabe ist. So mussten die Entwickler keinen vollständigen USB-Stack in die Software implementieren. Erkennt der Mikrocontroller das Einsetzen eines Geräts, startet er das Computermodul des DataHub und gibt die Kontrolle über die USB-D+-Leitung an das Computermodul ab, welches über den vollständigen USB-Stack verfügt.

Sicherheit hat Vorrang

Wie bereits erwähnt, fügt ein herstellerspezifischer Formfaktor dem System eine Sicherheitsebene hinzu. Sprich, ein zufällig verlorener beziehungsweise gefundener – oder gestohlener – Datenträger lässt nicht einfach an jedem PC auslesen. In dem Zusammenhang ist zu erwähnen, dass industrielle Speichermedien und die entsprechenden Anschlussbuchsen lediglich über autorisierte Fachhändler erhältlich sind, von denen viele über strenge Rückverfolgbarkeitsprozesse verfügen und die Komponenten grundsätzlich nicht an anonyme Abnehmer liefern.

Für die Cyber-Robustheit eines eingebetteten Systems spielt ebenfalls der verwendete Speicher-IC eine wichtige Rolle. Beispielsweise beim sicheren Übertragen von Passwörtern, Authentifizierungsdaten, Sicherheitsschlüsseln, Zertifikaten oder anderen sensiblen Daten und Systemkonfigurationsdateien. Einige Systeme verfügen daher über Hochsicherheits-ICs der »CryptoAuthentication«-Serie von Microchip. Zu den Sicherheitsfeatures gehören eine eindeutige und nicht veränderbare 72-bit-Seriennummer (von Microchip festgelegt), eine 512-bit-OTP-Zone (One-Time Programmable), Zufallszahlengenerator sowie ein SHA-256-Hash-Algorithmus (Secure Hash Algorithm) für das Verschlüsseln der Daten. Außerdem bieten manche ICs Hardwareunterstützung für asymmetrische elliptische Kurvenkryptographie (ECDH und ECDSACC) sowie für symmetrische SHA-256- und AES-128-Datenverschlüsselung (Advanced Encryption Standard).

Handelsübliche Wechselspeicher sind den Anforderungen der Industrie oft nicht gewachsen. Jedoch sind industrietaugliche Produkte verfügbar, die auf gängigen Speichertypen basieren. Sie lassen sich über Standardprotokolle ansteuern, was das Implementieren vereinfacht. Fachhändler beraten bei der Produktauswahl. So können sowohl die Umgebungsbedingungen, die Sicherheit sowie die Langzeitverfügbarkeit berücksichtigt werden.

Der Autor

David Eleftheriou ist seit 2016 Vertriebsingenieur bei Nexus und betreut Kunden mit Sitz in Deutschland, der Schweiz und Österreich. Er verfügt über Erfahrung in den Bereichen IT, Embedded-Systeme sowie Cybersecurity. Bevor er sich dem Nexus-Team mit Hauptsitz in Großbritannien anschloss, arbeitete er als IT-Experte und Vertriebsingenieur für eine Reihe namhafter Unternehmen in Deutschland.

- Robust, langlebig und sicher

- Vorgaben für das Design