Embedded-Systeme im Wandel

Erfolgsfaktor Software

Fortsetzung des Artikels von Teil 3

Ohne Cyber-Sicherheit geht nichts

Vernetzte Systeme mit vielfältigen Kommunikationsfähigkeiten, laufend anfallende Zustandsdaten, die darauf aufsetzende Informationsgewinnung in Embedded-Systemen und in der Cloud plus die autonome Entscheidungsfindung erzeugen unzählige neue Angriffspunkte für professionelle Cyber-Kriminelle. Darauf sind wir offensichtlich nicht ausreichend vorbereitet – siehe zum Beispiel WannaCry: Da findet ein Geheimdienst „durch Zufall“ eine Hintertür in einem sehr populären PC-Betriebssystem. Irgendwie bekommt es dieser Geheimdienst allerdings nicht hin, die geheimen Informationen über die entdeckte Schwachstelle geheim zu halten. Sie werden schlicht und ergreifend gestohlen, sodass vermutlich Hacker in Nordkorea die Hintertür zur Beschaffung dringend benötigter Devisen nutzen können – die Sicherheitsbehörden der westlichen Welt schauen dem gesamten Treiber vollkommen machtlos zu.

Jobangebote+ passend zum Thema

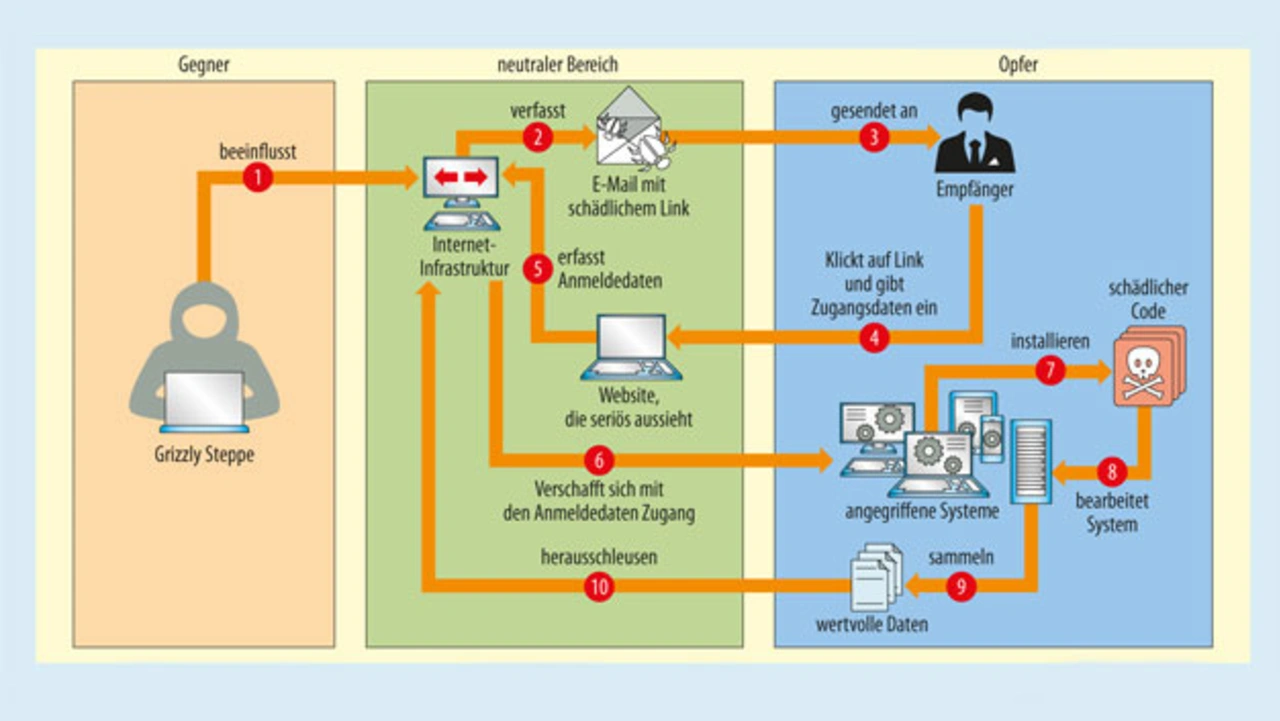

Wenn es die zuständigen Organisationen noch nicht einmal schaffen, die Zahlungsflüsse einer Cyber-Währung – wie z.B. dem Bitcoin – zu kontrollieren, wird diese Art hochlukrativer digitaler Kriminalität rasant zunehmen. Dabei steht nicht nur monetärer Gewinn im Zentrum illegaler Internet-Aktivitäten. Das Department of Homeland Security hat mit Hilfe des FBI z.B. eine Analyse veröffentlicht [2], die zeigt, wie ein russischer Geheimdienst über 1000 Phishing-E-Mails an amerikanische Parteien und Organisationen verschickt hat. Inhalt war ein Link zu einer gefälschten Webpräsenz, auf der die Empfänger ihre Zugangsdaten eingeben sollten (Bild 5). Das Phishing war bei mindestens einem Opfer erfolgreich, sodass es gelang, in das System einer amerikanischen Partei einzudringen und über eine Eskalation der Zugriffsrechte Daten aus weiteren Accounts zu kapern. Die aus den Daten gewonnenen Informationen wurden später an die Presse weitergegeben. Ziel war die Beeinflussung der Wahl zum amerikanischen Präsidenten.

Das Beispiel zeigt: Immaterielle Daten können u.U. von höherem Wert sein als der schnöde Mammon. Embedded-System-Entwickler, deren Steuerungssysteme mit kritischer Infrastruktur verbunden sind, müssen sich dessen bewusst sein. Der Einsatz der zuvor beschriebenen datenzentrierten Embedded-Systems-Anwendungen mit KI-Algorithmen ist dann zumindest ein riskantes Unterfangen.

Literatur:

[1] Michael E. Porter, James E. Heppelmann: How Smart, Connected Products Are Transforming Competition. Harvard Business Review (HBR), November 2014. goo.gl/WNhhgX

[2] US Department of Homeland Security (Hrsg.): Grizzly Steppe – Russian Malicious Cyber Attack. Bericht vom 29. Dezember 2016. www.us-cert.gov/security-publications/GRIZZLY-STEPPE-Russian-Malicious-Cyber-Activity

- Erfolgsfaktor Software

- Erfolgsfaktor Connectivity

- Erfolgsfaktor Daten und Embedded KI

- Ohne Cyber-Sicherheit geht nichts