Hardware-Sicherheit für IIoT

Sicherheitsanforderungen müssen gelöst werden

Fortsetzung des Artikels von Teil 4

Die Zukunft der IoT-Sicherheit

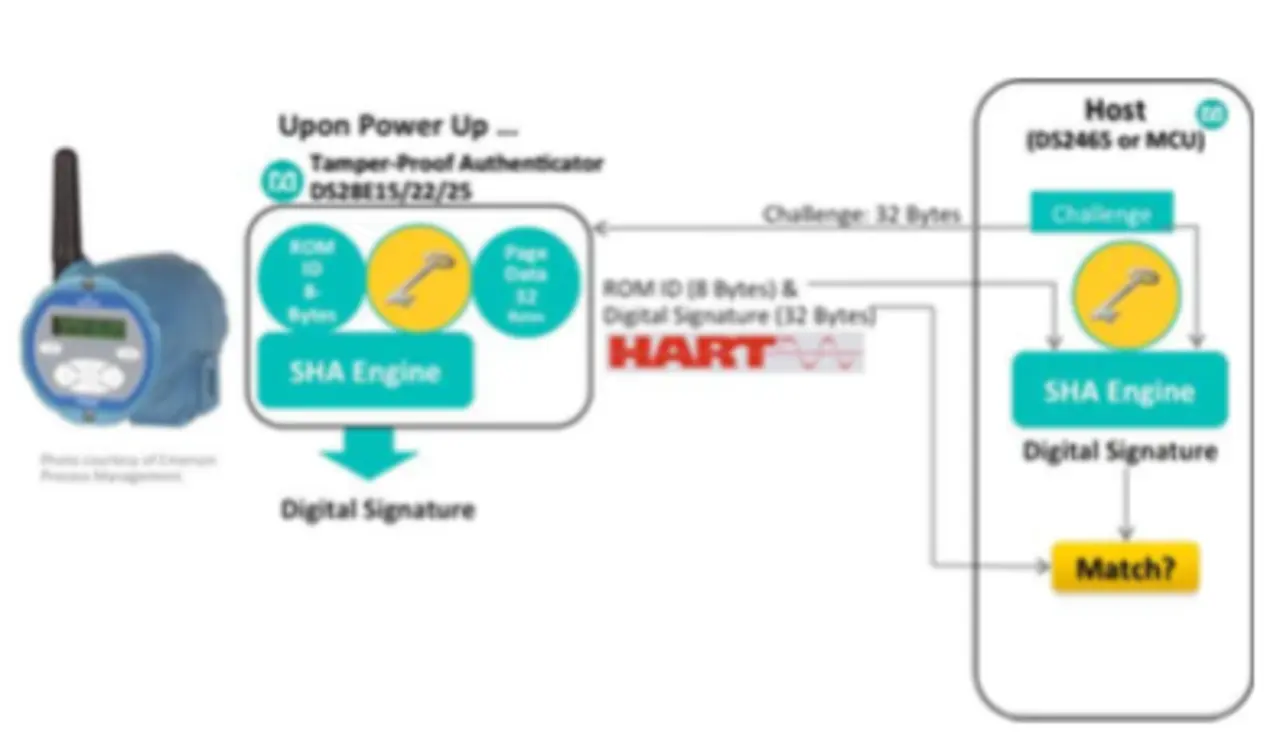

Ein solcher Angriff lässt sich mit einem sicheren Bootvorgang für den Hauptprozessor der SPS abmildern. Dadurch lässt sich die Firmware authentifizieren und das System akzeptiert nur Software, die eine gültige digitale Signatur besitzt. Abhängig von den Anforderungen können Nutzer die Firmware auch verschlüsseln. Weil die Anforderungen an die Sicherheitsprozesse die Rechenleistung (MIPS) eines SPS-Prozessors überfordern oder Latenzprobleme verursachen können, ist es sinnvoll, die Sicherheitsfunktionen auf einen preiswerten, sicheren Standard-Mikroprozessor auszulagern.

Die angeführten Beispiele nutzen für eine Authentifizierung Verschlüsselungen.

Um physische Sicherheit auch zu berücksichtigen, wenn die Verschlüsselung beeinträchtig ist, müssen verschiedene Problematiken betrachtet werden:

- einen technischen Mechanismus, der Zufallsschlüssel generiert,

- ein Design, das verhindert, dass versteckte Elektronik die Verschlüsselung, mit der autorisierte Akteure miteinander kommunizieren, abhört und

- eine sichere Speichermethode für die Verschlüsselung, die vor illegalen physikalischen und mechanischen Sondierungen schützt.

Verschiedene sichere Speichermedien bieten Systementwicklern unterschiedliche Möglichkeiten, die von der Verpackungsgestaltung bis zu externen Sensor-Schnittstellen und internen Schaltungsstrukturen reichen.

Neben den hier diskutierten gibt es auch noch andere Sicherheitskonzepte, die sich alle miteinander kombinieren lassen. Zwar ist das Interesse nach IIoT in der Fertigung schon heute groß. Aber auch in Zukunft wird der Bedarf nach Sicherheitsanforderungen weiter steigen.

Referenzen:

1 General Electric factory as featured in Technology Review Magazine (http://www.technologyreview.com/news/509331/an-internet-for-manufacturing/)

2 Siemens Press Brief on the Amberg Electronics plant (http://www.siemens.com/press/pool/de/events/2015/corporate/2015-02-amberg/factsheet-amberg-en.pdf

3 Complete presentation available at https://www.blackhat.com/docs/us-14/materials/us-14-Bolshev-ICSCorsair-How-I-Will-PWN-Your-ERP-Through-4-20mA-Current-Loop.pdf

4 See Automation World: http://www.automationworld.com/new-research-reveals-dragonfly-malware-likely-targets-pharmaceutical-companies

- Sicherheitsanforderungen müssen gelöst werden

- Vorteile des IIoT in der Praxis

- Industrial IIoT enthüllt System-Schwachstellen

- Risikomanagement in Industriesteuerungen auf Feldebene

- Die Zukunft der IoT-Sicherheit