Hardware-Sicherheit für IIoT

Sicherheitsanforderungen müssen gelöst werden

Fortsetzung des Artikels von Teil 2

Industrial IIoT enthüllt System-Schwachstellen

Daten in der Cloud zu speichern und Netzwerkarchitekturen im Unternehmen machen -Systeme besonders anfällig für Angriffe. Sobald Systeme einen Internetzugang besitzen, müssen Industriesteuerungen daher eingebettete Authentifikations- und Sicherheitsfunktionen aufweisen.

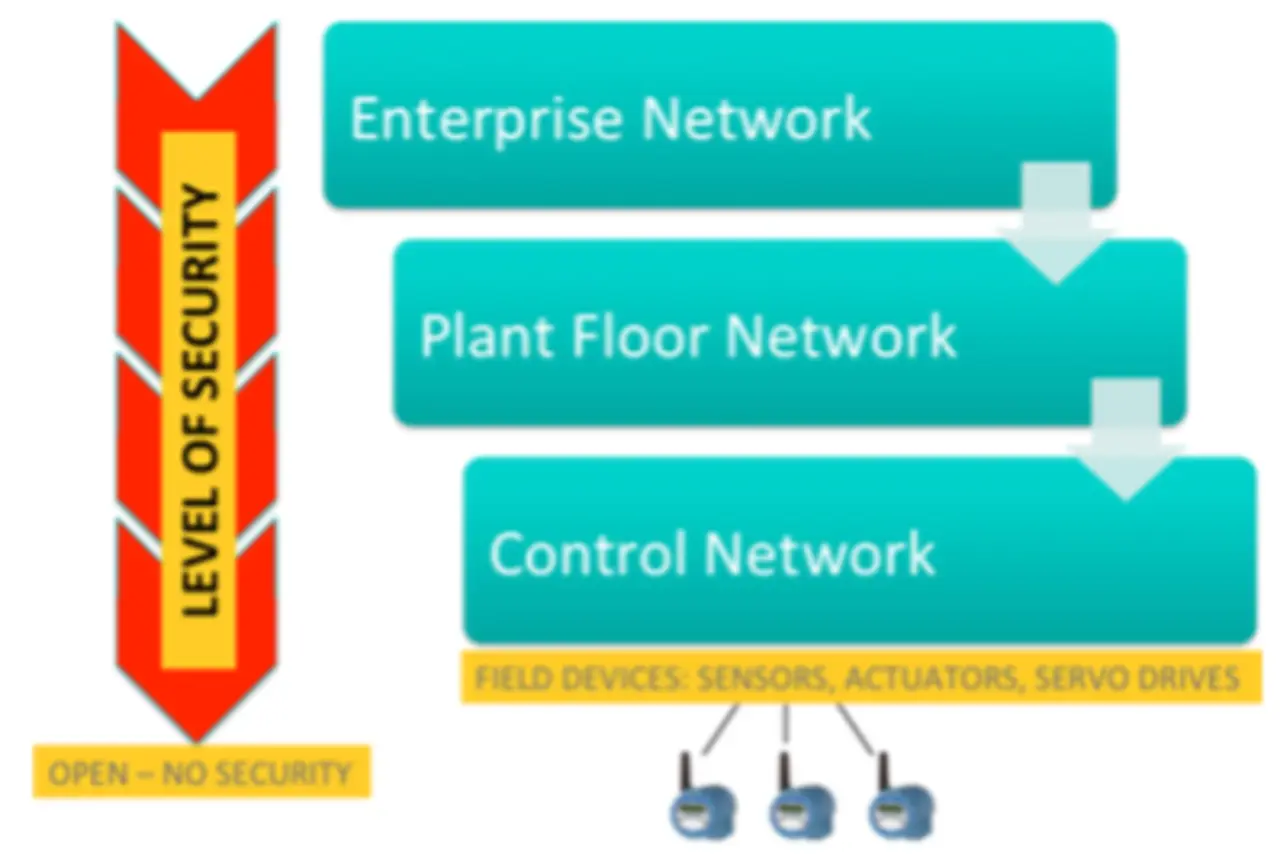

Zu den Netzwerkarchitekturen zählen immer ein Steuernetzwerk, ein Host für die Sensoren, Aktore oder Servo-Antriebe (und ähnliche Geräte) im Feld, die mit der SPS oder der Industriesteuerung verbunden sind. In der Regel besteht diese Steuerung aus verschiedenen voneinander isolierten Netzwerken. Mithilfe eines Produktionsnetzwerkes können Prozessingenieure den gesamten Anlagenbetrieb überwachen und feststellen, wie die verschiedenen Teile der Fabrik miteinander interagieren. Diese Informationen werden anschließend aus dem Produktionsnetzwerk in das Unternehmensnetzwerk integriert. Je mehr das Steuernetzwerk die verschiedenen Teile der Fabrik oder eines Verfahrens miteinander verbindet, desto komplexer wird auch das Produktionsnetzwerk.

Je nach Ebene sind die Sicherheitsaspekte unterschiedlich und müssen einzeln beurteilt werden. In der Domäne der IT sind die Switches und Server normalerweise mit den aktuellen Software-Updates und Patches ausgestattet:

- Auf Fertigungsebene sind Sicherheitsaspekte nicht auf dem Stand der Technik, trotzdem hat die IT noch Kontrolle.

- Im Layer des Steuerungsnetzwerks sind die eingesetzten speicherprogrammierbaren Steuerungen (SPS) Jahrzehnte alt. In der Regel sind Updates selten und regelmäßige Sicherheitskorrekturen lassen sich nicht bei ausgelasteten Systemen anwenden. Die Sicherheit ist an dieser Stelle im Allgemeinen schwach.

- Auf Feldebene ist Sicherheit praktisch nicht existent. Feldgeräte sind offen, vertrauenswürdig und besitzen keinerlei Verschlüsselung, weil Interoperabilität vorrangig ist. Die Slaves, wie beispielsweise Sensoren oder Aktoren, haben (in den meisten Fällen) keinerlei Sicherheitsfunktionen und arbeiten mit veralteten Protokollen.

- Sicherheitsanforderungen müssen gelöst werden

- Vorteile des IIoT in der Praxis

- Industrial IIoT enthüllt System-Schwachstellen

- Risikomanagement in Industriesteuerungen auf Feldebene

- Die Zukunft der IoT-Sicherheit