Akkusätze

Schutz vor billigen Plagiaten

Fortsetzung des Artikels von Teil 1

Mehr Sicherheit durch Verschlüsselung

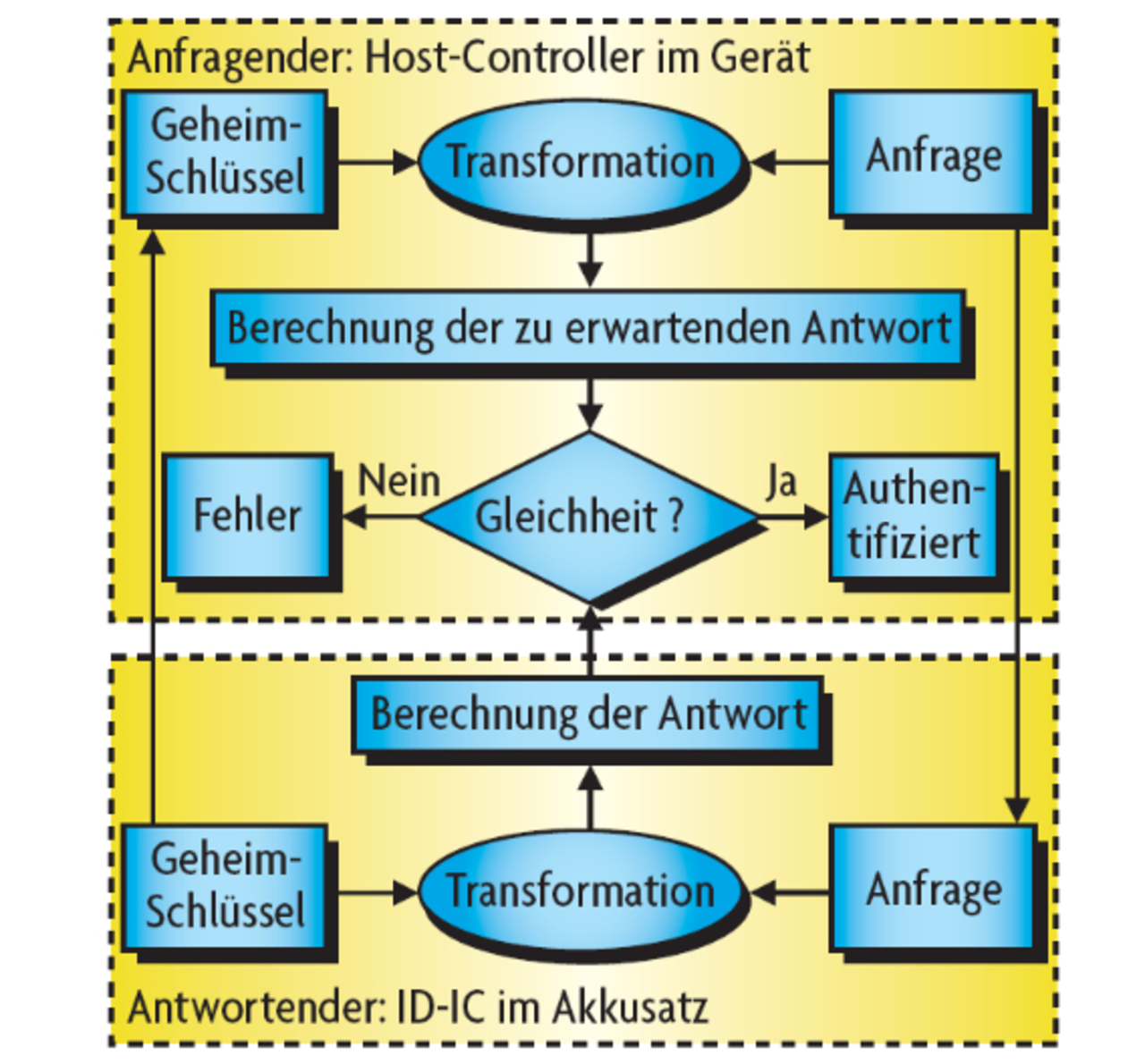

Die grundlegende Funktionsweise eines solchen Abfragesystems umfasst die Generierung eines Zufallsdatenstroms durch den Host-Controller im Gerät (Bild 2). Dieser Zufallsdatenstrom wird an den Akkusatz gesendet. Der ID-Chip im Akkusatz wendet dann eine Transformationsfunktion auf den Datenstrom mit einem geheimen Schlüssel an und schickt den transformierten Datenstrom zurück an den Host-Controller im Gerät. Unterdessen führt der Host- Controller die gleiche Transformationsfunktion für die Zufallsdaten aus.

Wenn die vom ID-IC im Akkusatz ausgegebenen Daten mit den vom Host-Controller selbst transformierten Daten übereinstimmen, gilt der Akku als authentifiziert und der Host-Controller ermöglicht eine normale Funktionsweise. Dieses Verfahren stellt sicher, dass die Datenströme zwischen Gerät und Akkusatz jedes Mal unterschiedlich sind, so dass ein Nachbau über Auslesen und Kopieren des Datenstroms nicht mehr möglich ist.

Der geheime Schlüssel für die Transformierung besteht aus einem versteckten Code auf dem Host-Controller und auf dem ID-IC im Akkusatz. Aus diesem Geheimschlüssel resultiert die Sicherheit vor Plagiaten, sodass ein Gerätehersteller einen öffentlichen Transformierungsalgorithmus für die Authentifizierung verwenden kann. Derartige Algorithmen haben sich als äußerst sicher vor Angriffen auf ihre Integrität erwiesen.

Die sicherste Form dieses, auch als „Challenge-Response“ bezeichneten Frage-Antwort-Systems wird heute mit einem SHA-1/HMAC-Algorithmus umgesetzt, wie er auch häufig für die Authentifizierung von Online-Banking-Transaktionen und Virtual Private Networks verwendet wird.

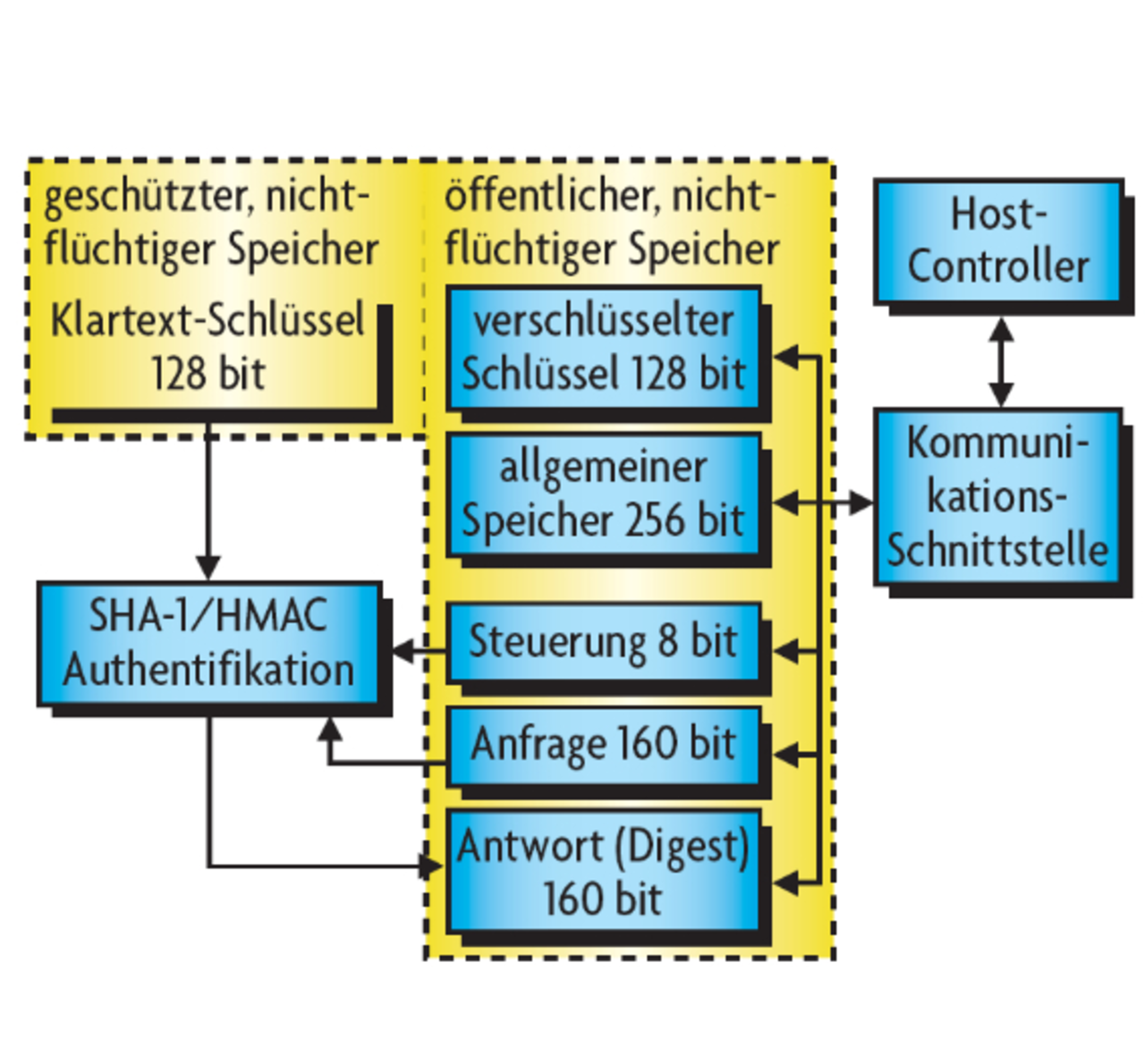

Hierbei erfolgt eine Transformation der vom Host-Controller zum Akkusatz gesendeten Nachricht in eine kurze, als „Message-Digest“ bezeichnete Antwort. Dieses Sicherheitssystem arbeitet in zwei Stufen (Bild 3). Zunächst nutzt der Host-Controller seinen Geheimschlüssel, um eine mit 128 bit verschlüsselte ID zu lesen, die auf dem öffentlichen Speicher des Sicherheits- ICs im Akkusatz gespeichert ist. Der Host-Controller erzeugt dann eine zufällige Ziffernfolge mit 160 bit und überträgt sie an das Sicherheits-IC im Akkusatz.

Dieses IC nutzt dann seine 128-bit-ID, die unverschlüsselt im geschützten Speicher des ICs gespeichert ist, um die Zufallsziffer zu transformieren und einen „Message-Digest“ zu erzeugen. Gleichzeitig führt der Host-Controller dieselbe Transformationsfunktion für seine Zufallsziffer aus und verwendet dabei die entschlüsselte ID, die er zuvor vom Sicherheits-IC des Akkusatzes erhalten hat. Wenn beide Transformationsergebnisse – Message-Digest von Sicherheits- IC im Akkusatz und Host-Controller – übereinstimmen, wird ein normaler Betrieb des Akkus ermöglicht. Auch hier basiert die Sicherheit auf dem Geheimschlüssel im Host-Controller.

Der Vorteil des SHA-1-Algorithmus ist jedoch, dass er eine große 160-bit-Ziffernfolge erzeugt: Dies ergibt 2.160 mögliche Ergebnisse – eine ausreichend große Zahl, um Plagiate unpraktikabel werden zu lassen. In der Tat ist dieses Authentifizierungssystem durch versehentliche oder absichtliche Preisgabe des Geheimschlüssels – z.B. durch Mitarbeiter des Geräteherstellers – stärker gefährdet als durch technische Entschlüsselungsbemühungen.

Diese Hochsicherheits-Authentifizierung kann mit einem speziellen Sicherheits- IC in einen Akkusatz integriert werden – solche ICs kosten bei großen Abnahmemengen gewöhnlich weniger als 1,5 US-Dollar. Die Umsetzung eines derartigen Authentifizierungssystems erfordert jedoch auch einen geringfügig höheren Aufwand in der Produktion, da eine besondere Authentifizierungs- Prüfroutine entwickelt werden muss.

Kosten-Nutzenbetrachtung

Hersteller von portablen Geräten haben gute Gründe für die Verwendung spezieller Akkusätze, die kleinere, schlankere Endprodukte mit längerer Betriebsdauer zwischen den Ladevorgängen ermöglichen. Das Ausmaß der Kosten in Bezug auf Unternehmensruf und Garantiefälle, die sich aus einer weiten Verbreitung von Plagiat-Akkus ergeben könnten, ist in der Praxis unmöglich zu quantifizieren.

Demgegenüber lässt sich eine äußerst sichere Authentifizierung von Akkusätzen mit Kosten von 1 bis 1,5 US-Dollar pro Einheit realisieren. Das damit erzielbare Schutzniveau entspricht dem von Bank-Transaktionen, die per Internet abgewickelt werden – sicherlich ausreichend genug, um nicht zugelassene Akku-Anbieter vom Kopieren der Original-Akkus abzuschrecken.

Der Autor:

| Stefan Hald |

|---|

| schloss Anfang des Jahres 2006 sein Studium im Fachbereich Mechatronik erfolgreich ab. Anschließend war er eineinhalb Jahre als Application Engineer bei VARTA Microbattery in der Abteilung für Forschung und Entwicklung von NiMH-Systemen tätig. Danach wechselte er in die Abteilung Power Pack Solutions, in der er als Field Application Engineer für die Bereiche Akku-Sicherheit, Ladeüberwachung und Authentifizierung verantwortlich ist. |

stefan.hald@varta-microbattery.com

- Schutz vor billigen Plagiaten

- Mehr Sicherheit durch Verschlüsselung