Der richtige Weg zur Informationssicherheit

IT-Grundschutz in der Medizintechnik

Sicherheit ist eine wesentliche Anforderung an die Medizintechnik, und vor dem Hintergrund zunehmender Vernetzung ist auch die IT-Sicherheit der Betreiber von Medizinprodukten von großer Bedeutung für das Wohl von Patienten und Personal. Doch mit welchem Konzept lässt sich IT-Sicherheit konkret erreichen? Hier hilft die »IT-Grund-schutz«-Methode, die das Bundesamt für Sicherheit in der In-forma-tions-technik (BSI) definiert hat. Wir zeigen deren Umsetzung im Detail.

Die Bedeutung des Wortes Sicherheit ist laut Duden der »Zustand des Sicherseins« und das »Geschütztsein vor Gefahr oder Schaden«. In der Medizintechnik untersucht man im Rahmen der Risikoanalyse typischerweise Situationen, in denen ein Mensch durch das Medizinprodukt einer Gefahr ausgesetzt werden kann, zum Beispiel durch Mängel am Produkt oder durch Fehlbedienung. Der Hersteller eines Medizinproduktes kann jedoch nur den Grad an Sicherheit gewährleisten, der sich am bestimmungsgemäßen Gebrauch des Produktes orientiert.

Aber Gefahrenpotenzial existiert auch durch Sabotage und den Ausfall kritischer Infrastrukturen. Heutzutage sind Herzschrittmacher mit Funkschnittstellen ausgestattet und In-frastrukturen in medizinischen Einrichtungen immer stärker vernetzt. Da liegt die potenzielle Gefährdung von Patienten und medizinischem Personal auf der Hand, wie etwa der Ausfall der Notaufnahme in der Asklepios-Klinik Altona Ende März zeigt. Neben Gefahren für Leib und Leben stellt sich auch die Frage der Sicherheit schützenswerter Daten und Informationen. Um eine größtmögliche Sicherheit zu bieten, sind in einer zunehmend vernetzten Welt insbesondere die Betreiber von Medizinprodukten gefordert. Dazu zählen beispielsweise Krankenhäuser, Gemeinschaftspraxen oder Spezialkliniken.

Glücklicherweise müssen diese das Rad nicht neu erfinden, denn das Bundesamt für Sicherheit in der Informationstechnik (BSI) hat mit dem IT-Grundschutz eine allgemeine Methode definiert. Ihr Ziel ist es, mehr Informationssicherheit zu erreichen. Das BSI stellt die entsprechenden Standards auf seiner Webseite kostenlos zur Verfügung. Als Bonus lässt sich mit einer Zertifizierung nach ISO 27001 (IT-Sicherheitsverfahren - Informationssicherheitsmanagementsysteme - Anforderungen) auf Basis von IT-Grundschutz nachweisen, dass nicht nur die Anforderungen der ISO 27001 erfüllt werden, sondern auch die zusätzlichen Anforderungen der IT-Grundschutz-Methode.

IT-Grundschutz des BSI

Informationssicherheit im Unternehmen erfordert ein wirksames Informationssicherheits-Managementsystem (ISMS). Was ein ISMS ist und welchen Anforderungen es genügen muss, wurde in diversen Standards zum Thema Informationssicherheit publiziert. Eine wichtige internationale Publikation ist zum Beispiel die Normenreihe ISO 2700x, mit dem Überblick über ISMS in ISO 27000 und den Anforderungen an ein ISMS in ISO 27001.

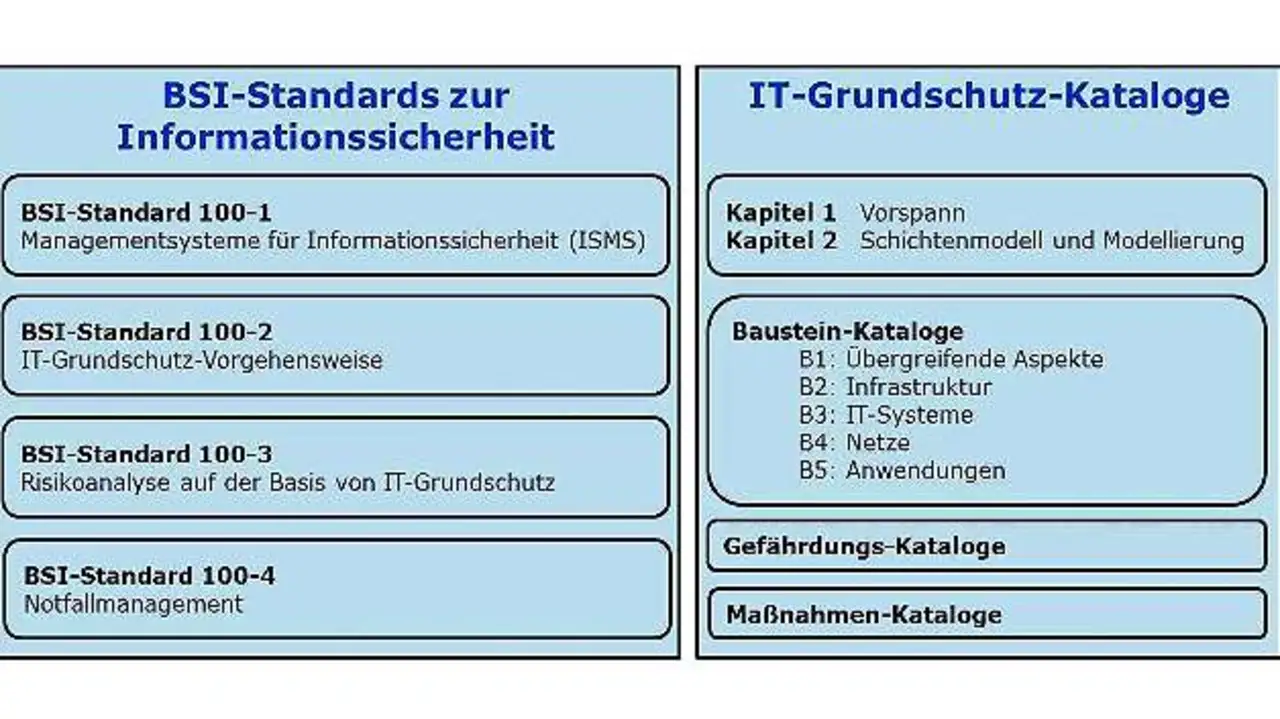

Das BSI hat vier Standards zur Informationssicherheit und die IT-Grundschutzkataloge veröffentlicht (Bild 1). Der BSI-Standard 100-1 deckt die Anforderungen der ISO 27001 ab, ist also im Hinblick auf die Anforderungen an ein ISMS kompatibel dazu. Er enthält aber mehr Informationen und ist auch nicht so streng aufgebaut wie die Norm, also einfacher zu verstehen. Die eigentliche IT-Grundschutz-Vorgehensweise ist im BSI-Standard 100-2 beschrieben. Hier ist das nachzulesen, was den meisten Unternehmen fehlt: eine anschauliche Beschreibung, wie ein ISMS zu planen, zu erstellen, umzusetzen und kontinuierlich zu verbessern ist.

Die IT-Grundschutzkataloge bestehen aus Baustein-, Gefährdungs- und Maßnahmenkatalogen. Jeder einzelne Baustein beinhaltet typische Gefährdungen aus den Gefährdungskatalogen und die entsprechenden Maßnahmen aus den Maßnahmenkatalogen, um den Gefährdungen entgegenzuwirken.

Ein wirksames ISMS (Bild 2) zeigt dessen grundlegende Komponenten) erfordert das Einhalten grundlegender Managementprinzipien, die auch für andere Managementsysteme gelten (Qualität, Umwelt, Arbeits- und Gesundheitsschutz). Die oberste Leitungsebene des Medizingeräte-Betreibers hat darin bestimmte Aufgaben und Verpflichtungen zu erfüllen: Sie muss Verantwortung für das Thema Informationssicherheit übernehmen und eine Vorbildfunktion ausüben. Es ist kontraproduktiv, wenn die Leitungsebene gegen bestimmte Sicherheitsregeln verstößt. Weitere wichtige Prinzipien betreffen die Kommunikation (zum Beispiel Berichte, Informationsmitteilungen) und die Dokumentation, insbesondere des Sicherheitsprozesses.

Für ein wirksames ISMS muss die oberste Leitungsebene entsprechende Ressourcen (Mitarbeiter, Zeit, Finanzen) bereitstellen. Alle Mitarbeiter müssen eingebunden werden, nicht nur diejenigen, die sich mit der Planung und Umsetzung des Sicherheitsprozesses aktiv auseinandersetzen. Dies bedeutet, alle Mitarbeiter für das Thema Informationssicherheit zu sensibilisieren und entsprechend zu schulen, vor allem auch neue Mitarbeiter.

Doch wie etabliert man nun einen Sicherheitsprozess gemäß IT-Grundschutz und verbessert ihn kontinuierlich? Die Vorgehensweise nach IT-Grundschutz besteht im Wesentlichen aus vier Phasen:

- Phase 1: Sicherheitsprozess planen

Zunächst muss der obersten Führungsebene bewusst sein, dass hinsichtlich der Informationssicherheit im Unternehmen Handlungsbedarf besteht. In der Regel wird ein IT-Sicherheitsbeauftragter ernannt, der sich um die weitere Planung kümmert. Er ermittelt die Rahmenbedingungen, analysiert die Geschäftsprozesse und definiert die allgemeinen Informationssicherheitsziele, wie beispielsweise Sicherstellung der Vertraulichkeit von Informationen. Der IT-Sicherheitsbeauftragte legt auch die Sicherheitsniveaus der Geschäftsprozesse fest.

Als Nächstes ist eine Leitlinie zur Informationssicherheit zu erstellen, freizugeben und laufend zu aktualisieren. Die Leitlinie beinhaltet den Geltungsbereich (zum Beispiel alle Geschäftsprozesse in der gesamten Organisation), die Informationssicherheitsschutzziele, die Informationssicherheitsstrategie und die Organisationsstruktur (Rollen und Aufgaben) für die Umsetzung des Informationssicherheitsprozesses.

Die in der Leitlinie definierten Rollen mit ihren Aufgaben werden mit geeigneten Personen besetzt. Das oberste Management muss aber nicht nur die personellen Ressourcen zur Verfügung stellen, sondern diesen auch die notwendigen zeitlichen Ressourcen zur Erfüllung ihrer Aufgaben geben. Außerdem stellt das Management die finanziellen Ressourcen bereit.

- Phase 2: Sicherheitskonzept erstellen

Für das Sicherheitskonzept muss ebenfalls ein Geltungsbereich festgelegt werden. Der kann identisch zur Leitlinie oder kleiner sein und sich zum Beispiel nur auf wenige kritische Geschäftsprozesse konzentrieren. Ein wichtiger Schritt auf dem Weg zu einem funktionierenden Sicherheitskonzept ist die Strukturanalyse. Sie erfasst die von den Geschäftsprozessen betroffenen Anwendungen, Informationen, IT-Systeme und Räume. Die Erstellung eines Netzplanes, der die betroffenen vernetzten Komponenten grafisch Graphen darstellt, kann für die Strukturanalyse hilfreich sein.

Anschließend muss der Schutzbedarf für die betroffenen Anwendungen, IT-Systeme, Räume und Kommunikationsverbindungen definiert werden. Für alle diese Elemente ist eine Zuordnung zu einer Schutzbedarfskategorie (»sehr hoch«, »hoch«, »normal«) zu treffen. Jedes Unternehmen legt für sich fest, was es konkret unter diesen Kategorien verstanden haben will. Wenn der Schutzbedarf geregelt ist, lassen sich Maßnahmen definieren. Hierbei wird auf die IT-Grundschutzkataloge zurückgegriffen, was im Wesentlichen eine Zuordnung des betrachteten Informationsverbundes (Anwendungen, IT-Systeme, Räume und Kommunikationsverbindungen) zu den Bausteinen der Bausteinkataloge darstellt (Tabelle 1).

| Bausteine | Gefährdungskataloge | Maßnahmenkataloge |

|---|---|---|

| B1: Übergreifende Aspekte | G0: Elementare Gefährdungen | M1: Infrasturktur |

| B2: Infrastruktur | G1: Höhere Gewalt | M2: Organisation |

| B3: IT-Systeme | G2: Organisatorische Mängel | M3: Personal |

| B4: Netze | G3: Menschliche Fehlhandlungen | M4: Hard- und Software |

| B5: Anwendungen | G4: Technisches Versagen | M5: Kommunikation |

| G5: Vorsätzliche Handlungen | M6: Notfallvorsorge |

Tabelle 1: IT-Grundschutzkataloge

Durch diese Zuordnung ergibt sich eine Maßnahmenliste, die zu prüfen und gegebenenfalls anzupassen ist.

Der vorletzte Schritt ist ein so genannter Basis-Sicherheitscheck, im Wesentlichen durch Interviews mit Mitarbeitern, die Auskunft zu den einzelnen Bausteinen geben können. Ergebnis des Basis-Checks ist ein aktueller Überblick über den Stand der Maßnahmenumsetzung, denn unabhängig vom ISMS und dem Vorgehen nach IT-Grundschutz werden wahrscheinlich bereits einige Maßnahmen existieren. Abschließend führt man eine ergänzende Sicherheitsanalyse durch, da die Maßnahmen aus den IT-Grundschutzkatalogen eventuell nicht ausreichend sind.

- Phase 3: Sicherheitskonzept umsetzen

Das definierte Sicherheitskonzept besteht aus einer Vielzahl von Maßnahmen. Diese müssen die Verantwortlichen konsolidieren, Kosten und Aufwand für die Umsetzung abschätzen und eine Umsetzungsreihenfolge definieren. Damit die Maßnahmen auch tatsächlich umgesetzt werden, müssen ihnen Personen zugeordnet und ein Fertigstellungstermin festgelegt werden. Es ist wichtig, diese Umsetzung laufend zu kontrollieren. Außerdem müssen die betroffenen Mitarbeiter vorab in Schulungen zum Thema Informationssicherheit sensibilisiert und über alle geplanten Maßnahmen informiert werden.

- Phase 4: Sicherheitsprozess aufrechterhalten und kontinuierlich verbessern

Ist das Sicherheitskonzept umgesetzt, muss kontrolliert werden, ob die Informationssicherheitsschutzziele erreicht sind. Die Wirksamkeit und Effizienz der umgesetzten Maßnahmen ist in wiederkehrenden Abständen, beispielsweise durch interne Audits, zu prüfen. Da sich alles ändern kann, sind auch die Sicherheitsziele und das Sicherheitskonzept immer wieder auf ihre Eignung zu prüfen. Auch die Leitungsebene muss laufend über die Informationssicherheitsprozesse informiert werden.

Nach IT-Grundschutz zertifizieren

Die bei den Bausteinen aufgeführten Maßnahmen enthalten eine Angabe zur Qualifizierungsstufe (A=Einstieg, B=Aufbau, C=Zertifikat, Z=Zusätzlich, W=Wissen). Z- und W-Maßnahmen sind weder für ein Auditor-Testat noch für eine ISO 27001-Zertifizierung notwendig. Eine Zertifizierung nach ISO 27001 setzt die Erfüllung aller Anforderungen dieser Norm voraus. Demgegenüber ist bei IT-Grundschutz eine gestaffelte Zertifizierung möglich:

- Auditor-Testat »IT-Grundschutz Einstiegsstufe«: Erfüllung aller Maßnahmen der Qualifizierungsstufe A

- Auditor-Testat »IT-Grundschutz Aufbaustufe«: Erfüllung aller Maßnahmen der Qualifizierungsstufen A und B

- ISO 27001-Zertifikat: Erfüllung aller Maßnahmen der Qualifizierungsstufen A, B und C

Für die Betreiber von Medizinprodukten ist ein wirksames ISMS unerlässlich. Der Nutzen einer Vorgehensweise nach IT-Grundschutz ist mehrschichtig:

- Die Funktionsweise eines ISMS ist in den BSI-Standards detaillierter beschrieben als in den generischen Anforderungen der ISO-Standards.

- Die Risikoanalyse für typische Anwendungsszenarien und Komponenten mit normalem Schutzbedarf ist schon erfolgt.

- Die Gefährdungskataloge der IT-Grundschutzkataloge können dem Betreiber als Checkliste für typische Gefährdungen dienen.

- Die Maßnahmenkataloge der IT-Grundschutzkataloge können dem Betreiber als Checkliste für bewährte Sicherheitsmaßnahmen dienen.

Insgesamt ergibt sich ein reduzierter Aufwand durch Wiederverwendung von Bausteinen, die Standard-Gefährdungen und Standard-Sicherheitsmaßnahmen verknüpfen. Aber auch die Hersteller von Medizinprodukten sollten sich intensiver mit dem Thema Informationssicherheit auseinandersetzen, denn die Norm IEC 80001-1 richtet sich an Betreiber und Hersteller von Medizinprodukten: Die Norm fordert für medizinische IT-Netzwerke ein Risikomanagement, wie es grundlegend durch die Vorgehensweise nach IT-Grundschutz gegeben ist und sich durch die Zertifizierung nach ISO 27001 zumindest im Hinblick auf Informationssicherheit nachweisen lässt.

Über den Autor:

Jens Palluch ist für Method Park als Trainer und Berater tätig und dort verantwortlich für die Themen Systems Engineering und Requirements Engineering.