Vernetzung von Maschinen und Anlagen

Klar trennen und gezielt verbinden

Fortsetzung des Artikels von Teil 1

Fernwartung

Neben der BDE/MDE und dem eigentlichen produktiven Einsatz bzw. dem Fernwirken ist die Fernwartung einer Maschine oder Anlage eines der Hauptanliegen von Herstellern, Integratoren und Betreibern. Klassische Funktionen der Fernwartung sind Firmware-/Software-Aktualisierungen oder Security-Patches durch den Integrator oder Hersteller, aber auch Zugriffe zur Analyse und Behebung von Störungen.

Die Möglichkeiten, eine Fernwartung zu realisieren, sind vielfältig. Unabhängig von den jeweiligen Vor- und Nachteilen auf der Anwendungsebene sind aus Sicht der Netzwerkverbindungen meist nur eine oder wenige Firewall-Regeln erforderlich, um in Fernwartungs-Situationen den Zugriff so weit wie möglich auf das Wartungs-Ziel zu begrenzen.

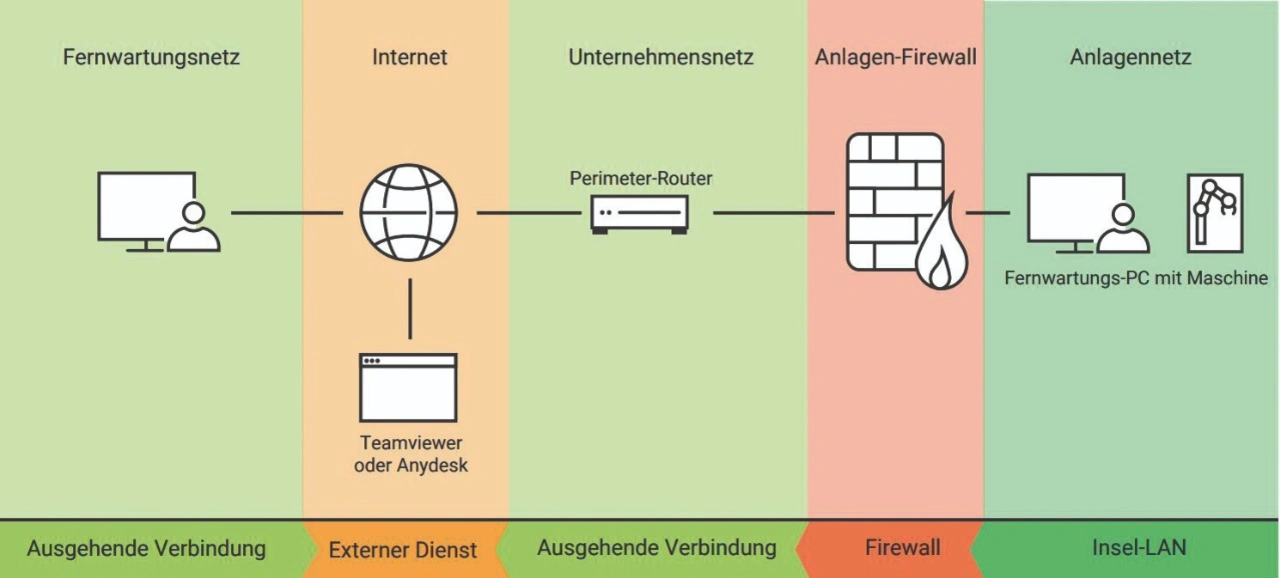

Fernwartung per Anydesk oder TeamViewer

Hier dient ein mit der Anlage verbundener Rechner als Brückenkopf zwischen der Maschine und der Fernwartungsseite. Sowohl auf Anlagenseite als auch bei der Fernwartung wird über die jeweilige Software eine Verbindung zum Fernwartungsportal (TeamViewer, Anydesk usw.) aufgebaut und dort dann quasi kurzgeschlossen (Bild 3). In der Anlagen-Firewall reicht dafür eine Regel aus, um die benötigte ausgehende Verbindung des PC freizugeben.

Auf der Seite des Perimeter-Routers als »letzter Instanz« vor dem Internet ist es besonders in kleineren Netzwerkumgebungen beliebt, nach der Pauschal-Strategie »eingehend alles geblockt, ausgehend alles offen« vorzugehen. In diesem Fall sind außer der Freigabe in der Anlagen-Firewall keine zusätzlichen Schritte erforderlich. In Umgebungen mit ausgehenden Beschränkungen im Perimeter-Router muss die Fernwartungsverbindung natürlich auch hier noch eine Freigabe erhalten.

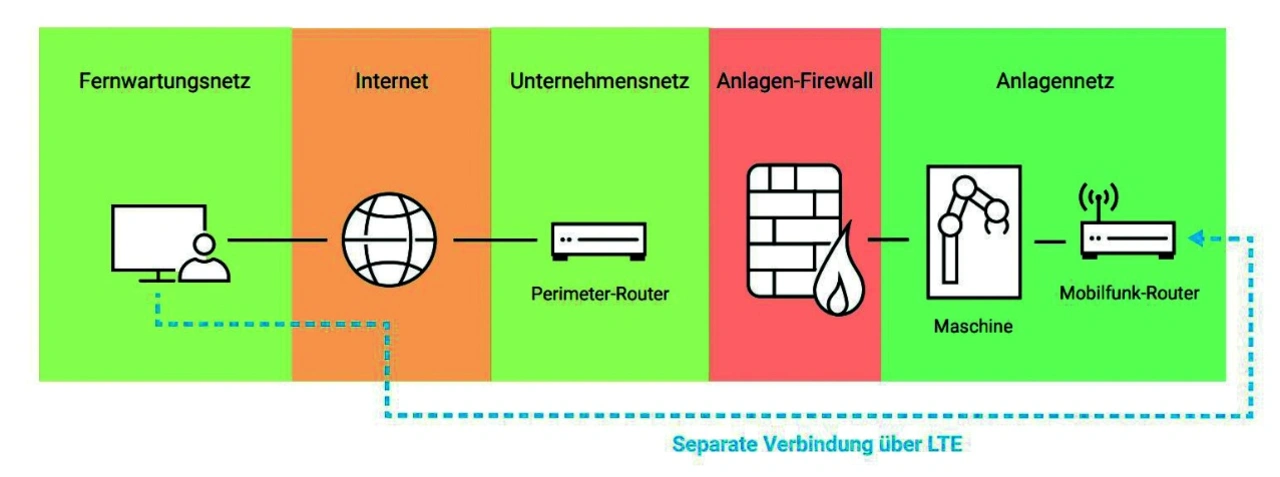

Fernwartung per Mobilfunk-Router

Eine andere Methode, Fernwartung zu ermöglichen, ist der Einsatz von Mobilfunkroutern. Besonders größere Maschinen oder geschlossene Anlagen verfügen häufig über ein internes eigenes Netzwerk zur Verbindung der verschiedenen Komponenten (Steuerungen, Sensoren, Bedienelemente usw.). Um Integrationsprobleme bei einem Zugriff durch das Netzwerk des Betreibers zu umgehen, werden Mobilfunk-Router quasi als Hintertür eingesetzt, um einen direkten (VPN-)Zugang in das maschineninterne Netzwerk zu schaffen (Bild 4).

Weil die Maschinen parallel zum Fernwartungszugang meist auch eine Anbindung an das Betreiber-LAN haben, ist in diesen Fällen eine zusätzliche Segmentierung in dieser Richtung fast zwingend. Spezielle Regeln für Fernwartung sind in der Maschinen-Firewall dagegen nicht erforderlich.

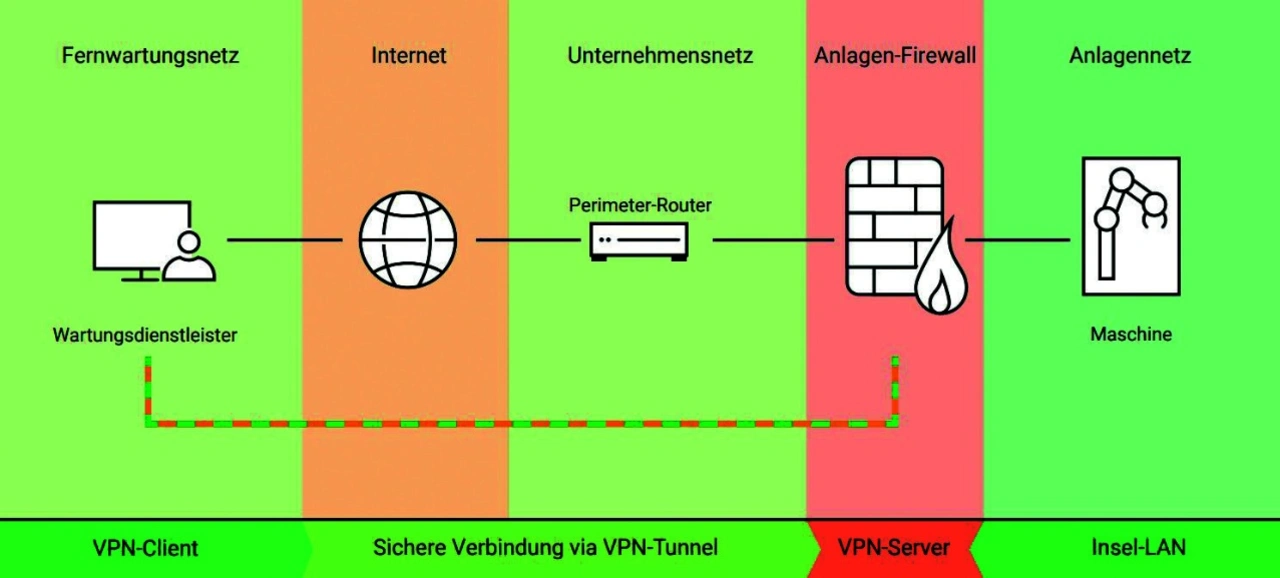

Fernwartung per VPN

Auch ein VPN-Tunnel eignet sich als sicherer Fernwartungszugang für die zu schützende Maschine oder Anlage. Waren VPNs in der Vergangenheit bei vielen Anwendern noch als fehleranfällige Konfigurationsmonster verschrien, hat sich hier dank der wachsenden Verbreitung doch einiges getan. Besonders WireGuard erfreut sich wegen seiner hohen Geschwindigkeit und Sicherheit bei zugleich relativ einfacher Konfiguration wachsender Beliebtheit.

Idealerweise befinden sich die VPN-Endpunkte des Tunnels möglichst nahe an den Kommunikationspartnern. Maschinenseitig ist es daher sinnvoll, den VPN-Endpunkt in der Anlagen-Firewall zu betreiben (Bild 5).

Befindet sich der VPN-Endpunkt in der Anlagen-Firewall, werden hier auch die für einen Aufbau des Tunnels berechtigten Fernwartungs-Clients verwaltet und authentifiziert. Datenverbindungen innerhalb des Tunnels mit Zugriff auf das Maschinen- oder Anlagen-Netz werden dann wieder über einfache Regeln explizit freigegeben. In vielen Fällen wird der Fernwartung ein Zugriff auf die gesamte Insel gewährt, was mit nur einer Regel erfolgt. Der Fernwartungs-Client authentisiert sich bei diesem Ansatz nicht nur über seine IP-Adresse, sondern zusätzlich auch über einen individuellen kryptografischen Schlüssel.

Kleine Firewall – große Wirkung

Natürlich gibt es auch komplexere Umgebungen, die eine höhere Anzahl von Regeln erfordern. Die oben erwähnten Beispiele zeigen aber: Wenn man sich einmal durchgerungen hat, einen etwas genaueren Blick auf den Kommunikationsbedarf einer schützenswerten Maschine oder Anlage zu werfen, gestalten sich die Dinge in vielen Fällen einfacher als vermutet. Der Einsatz einer geeigneten Klein-Firewall ist dann mit relativ geringem Aufwand möglich, und die so realisierte Segmentierung als eine der Basisanforderungen aller Security-Konzepte erhöht das Schutzniveau deutlich.

Der Autor:

Thomas Clever ist Produktleiter IT-Security-Produkte bei Wiesemann & Theis.

- Klar trennen und gezielt verbinden

- Fernwartung