Phoenix Contact / Industrie 4.0

Safety trifft auf Security

Fortsetzung des Artikels von Teil 1

Verfahren an die IEC 62443 angelehnt

Um den Produktlebenszyklus sicherheitsgerichteter Systeme oder Komponenten abzusichern, sind Hersteller, Systemintegratoren und Betreiber aufgefordert, innerhalb eines Functional-Safety-Managements ein bedarfsgerechtes Qualitätsmanagement gemäß IEC 61508 anzuwenden. In der Security-Welt gibt es mit dem Information-Security-Management nach ISO 27000 dazu eine vergleichbare Lösung. Bei so vielen Gemeinsamkeiten müsste es nun doch möglich sein, die beiden Handlungsfelder Safety und Security in der Praxis zu verzahnen.

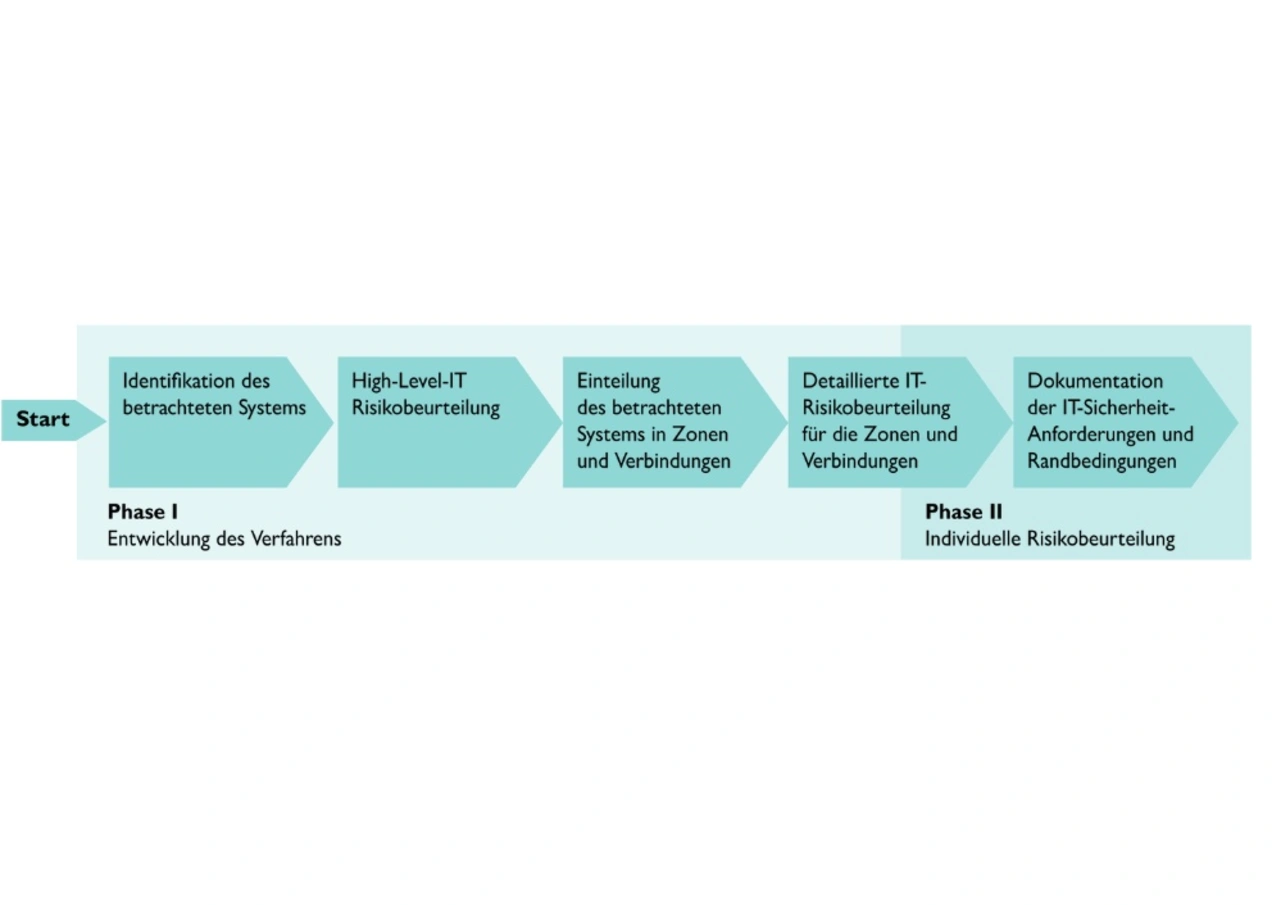

Einen ersten pragmatischen Ansatz in diese Richtung bietet das von der NAMUR veröffentlichte Arbeitsblatt IT-Risikobeurteilung von PLT-Sicherheitseinrichtungen. Das darin beschriebene Verfahren zur IT-Risikobeurteilung in Anlehnung an die Security-Norm IEC 62443 bildet dabei die Grundlage dafür, die Widerstandsfähigkeit der PLT-Sicherheitseinrichtung gegen IT-Bedrohungen zu erhöhen.

Zu diesem Zweck wurden die drei Schritte der Phase I einmalig exemplarisch für ein System durchgeführt (Bild 2), wie es typischerweise in den NAMUR-Mitgliedsunternehmen vorzufinden ist. Damit kann der Anwender überprüfen, ob dieses Verfahren für die zu beurteilende PLT-Sicherheitseinrichtung nutzbar ist. Der vierte Schritt – die Kontrolle der Umsetzung der Maßnahmen sowie die Dokumentation der IT-Sicherheitsanforderungen und Randbedingungen – ist für jede zu evaluierende PLT-Sicherheitseinrichtung individuell zu durchlaufen und bildet die Phase II.

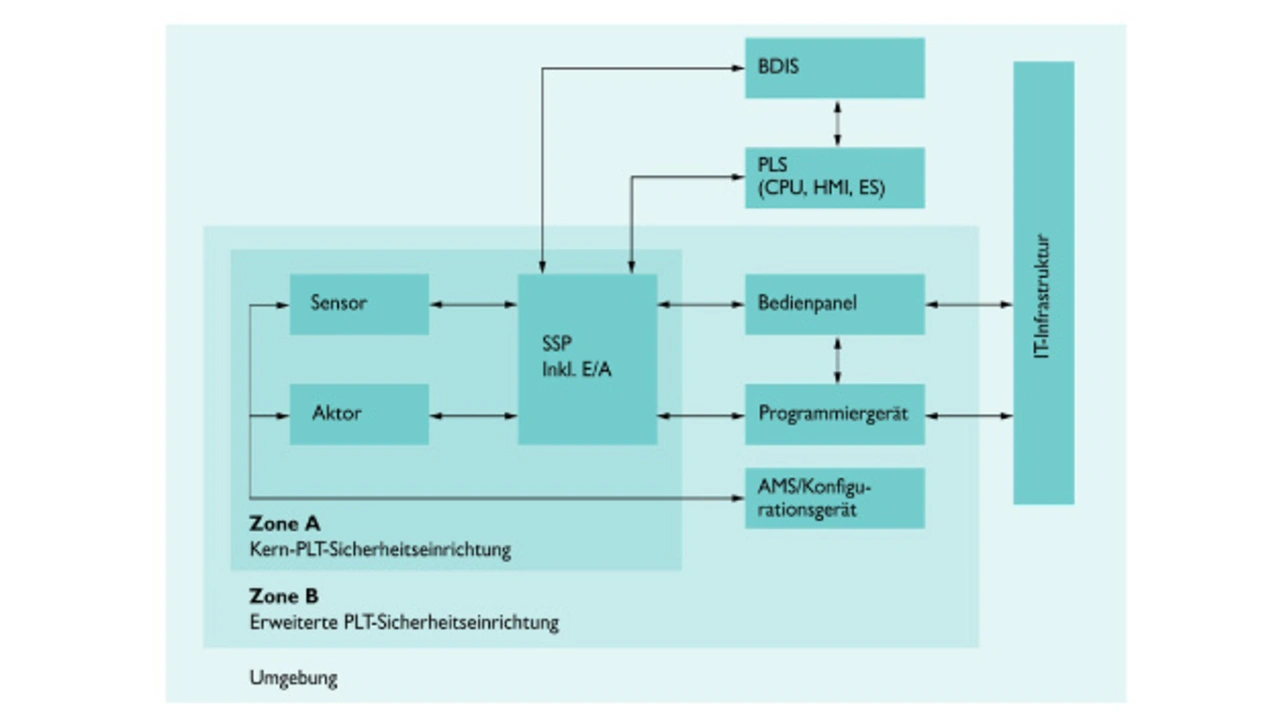

Aus der Perspektive der Hard- und Software kann das untersuchte System demnach in drei Bereiche unterteilt werden (Bild 3):

- Die Kern-PLT-Sicherheitseinrichtung in Zone A umfasst die PLT-Sicherheitseinrichtung, wie sie in der IEC 61511-1 definiert ist. Dazu gehören das Logiksystem, die I/O-Baugruppen inklusive Remote-I/O sowie die Aktoren und Sensoren. Verbindungen und gegebenenfalls vorhandene Netzwerkkomponenten – beispielsweise Kabel oder Switches –, die der Ankopplung der in Zone A angesiedelten Geräte dienen, sind ebenfalls dieser Zone zugeordnet.

- Der erweiterten PLT-Sicherheitseinrichtung in Zone B werden Komponenten zugerechnet, die für die Ausführung der Sicherheitsfunktion nicht notwendig sind, das Verhalten der Kern-PLT-Sicherheitseinrichtung jedoch beeinflussen können. Als Beispiele seien hier Bedien- und Eingabe-Panels, Visualisierungsstationen, das Programmiergerät für die PLT-Sicherheitseinrichtung sowie Vorrichtungen zur Sensor-Aktor-Konfiguration genannt.

- Im als Umgebung bezeichneten Bereich befinden sich Komponenten und Systeme, die weder direkt noch indirekt bei der PLT-Sicherheitseinrichtung einzusortieren sind, aber in Verbindung mit der Sicherheitsfunktion stehen können. Dabei kann es sich um Reset-Anforderungen oder die Visualisierung des Zustands der Sicherheitsfunktion handeln.

Das gemeinsame Ziel der Bereiche ist, die funktionale Integrität der Sicherheitseinrichtung nicht durch Rückwirkungen aus der Umgebung zu beeinträchtigen.

Mitarbeiter sensibilisieren

Um die Auswirkungen durch eine kompromittierte PLT-Sicherheitseinrichtung zu verringern oder Bedrohungen entgegenzuwirken, sind entsprechende Maßnahmen zu ergreifen. Dem Faktor Mensch kommt eine besondere Rolle in diesem Prozess zu, denn über die Hälfte der Cybersecurity-Vorfälle lassen sich auf das Verschulden der Mitarbeiter zurückführen. Es ist deshalb wichtig, dass es einen IT-Sicherheitsverantwortlichen für die Sicherheitseinrichtung gibt. In diesem Zusammenhang sollten alle für die Spezifikation und den Entwurf der Sicherheitseinrichtung relevanten Personen für das Thema Automation Security sensibilisiert und entsprechend geschult werden. Darüber hinaus ist es ratsam, dass der Endanwender mit seinen Vertragspartnern – also Herstellern, Lieferanten und externen Betreibern – Vertraulichkeitsvereinbarungen in Bezug auf Informationen und Kenntnisse hinsichtlich des Sicherheitssystems trifft.

Zum Autor:

Carsten Gregorius ist Senior Specialist Safety im Geschäftsbereich I/O und Networks bei Phoenix Contact Electronics.

| Per Internet auf Sicherheitssystemdaten zugreifen |

|---|

Die Proficloud von Phoenix Contact stellt Unternehmen wichtige Informationen zur Optimierung von Abläufen in der Fertigung zur Verfügung. Für die Anlagenbauer und Maschinenbetreiber bleibt zudem die Maschinensicherheit ein kritisches Thema. In erster Linie schützen Safety-Applikationen die Nutzer der Maschine, können aber auch ungeplante Betriebsunterbrechungen verursachen. Deshalb birgt die Möglichkeit, über das Internet der Dinge in Echtzeit auf die Sicherheitssystemdaten zugreifen und diese in aussagekräftige Informationen umwandeln zu können, ein großes Potenzial. Mit einer Profinet-basierten Steuerungslösung lassen sich Statusinformationen von Standard- und Safety-Funktionen kontinuierlich in die Proficloud übertragen. Durch die ganzheitliche Betrachtung von Ressourcen und Maschinen ergeben sich so neue Möglichkeiten für Betreiber und Konstrukteure, um die Betriebsleistung zu erhöhen. |

- Safety trifft auf Security

- Verfahren an die IEC 62443 angelehnt