Cybersecurity in IT- und ICS-Umgebungen

Gemeinsam einen wirksamen Schutz umsetzen

In der Produktion ist Cybersecurity heutzutage genauso wichtig wie im Büroumfeld. Das Know-how der Office IT muss also die besonderen Belange von Fertigungsstätten berücksichtigen. Denn nur ein abgestimmtes Vorgehen führt zu einem effizienten und wirksamen Schutz des gesamten Unternehmens.

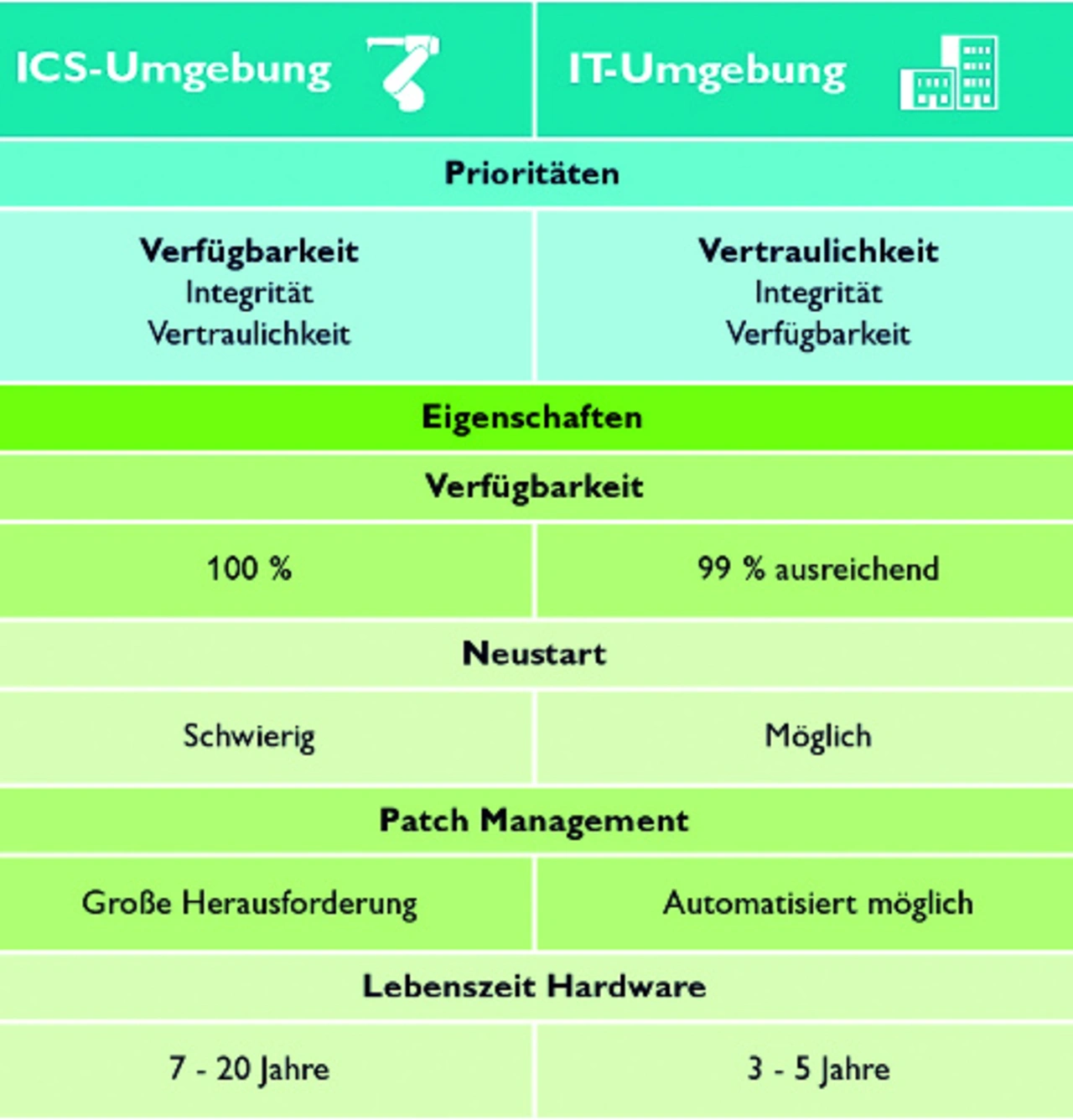

Beim Vergleich von Office IT und industrieller Automatisierungswelt (Industrial Control Systems, ICS) wird gerne auf die Unterschiede bei den Prioritäten und Bedingungen für einen Neustart der Systeme, beim Patch Management und bei der Lebenszeit der Hardware hingewiesen. Dabei sind die Herausforderungen in der Automatisierung klar erkennbar: Jede Störung der Prozesse resultiert in einer verminderten Produktivität. Zudem lassen sich Schwachstellen nur eingeschränkt beseitigen, weil die Maschinen und Anlagen teilweise nicht neu gestartet werden können und jede Änderung an einem Automatisierungssystem das Risiko weiterer Fehlfunktionen nach sich zieht. Weil im Mittelpunkt ein physischer Prozess steht, der durchzuführen ist, richtet sich die Lebensdauer einer Maschine oder Anlage nicht an typischen IT-Zyklen aus (Bild 1).

Als unzutreffend erweist sich jedoch die Annahme, dass es in der Office-IT-Umgebung keine entsprechenden Probleme gibt. Sicherlich sind Büro-PCs weniger kritisch, will heißen: Bei einem Ausfall ist die Effizienz der Arbeit einzelner Mitarbeiter eventuell eingeschränkt. Die Abhängigkeit von Hardware erweist sich ebenfalls als nicht so hoch, solange keine besonderen Anforderungen gestellt sowie Virtualisierungs-Technologien, Betriebssysteme und Applikationen kompatibel unterstützt werden. Tatsächlich verursacht die Versorgung mit hochverfügbarer Rechenleistung in modernen Virtualisierungsumgebungen keine Probleme.

Spezielle Eigenheiten der Fertigungsprozesse berücksichtigen

Meist werden IT-Komponenten selbst ausgewählt und beschafft, sodass die Administration und Organisation von Updates in der Hand des jeweiligen Betreibers liegen. Ab einer bestimmten Mitarbeiterzahl unterhalten viele Unternehmen allerdings zentrale Dienste, ohne die im Büroumfeld wenig und in der Automatisierung so gut wie nichts funktioniert. Dabei handelt es sich beispielsweise um zentrale Netzwerkfunktionen, die Benutzerverwaltung als Basisaufgabe sowie das ERP-System (Enterprise Resource Planning), das für die Verwaltung der Aufträge, den Einkauf von Material sowie die Abwicklung der Produktion und Logistik zuständig ist. Diese Dienste sind somit genauso „mission critical“ wie die eigentliche Fertigung und werden daher ebenso widerwillig angefasst. Beispiele über spektakulär gescheiterte Migrationsprojekte im ERP-Umfeld finden sich reichlich in der Literatur.

Konsequenterweise können Installationen auch im IT- und Büroumfeld sehr lange Nutzungszeiträume haben, also veraltete Applikationen auf unzeitgemäßen Betriebssystemen laufen – mit allen negativen Folgen für die Zugriffssicherheit.

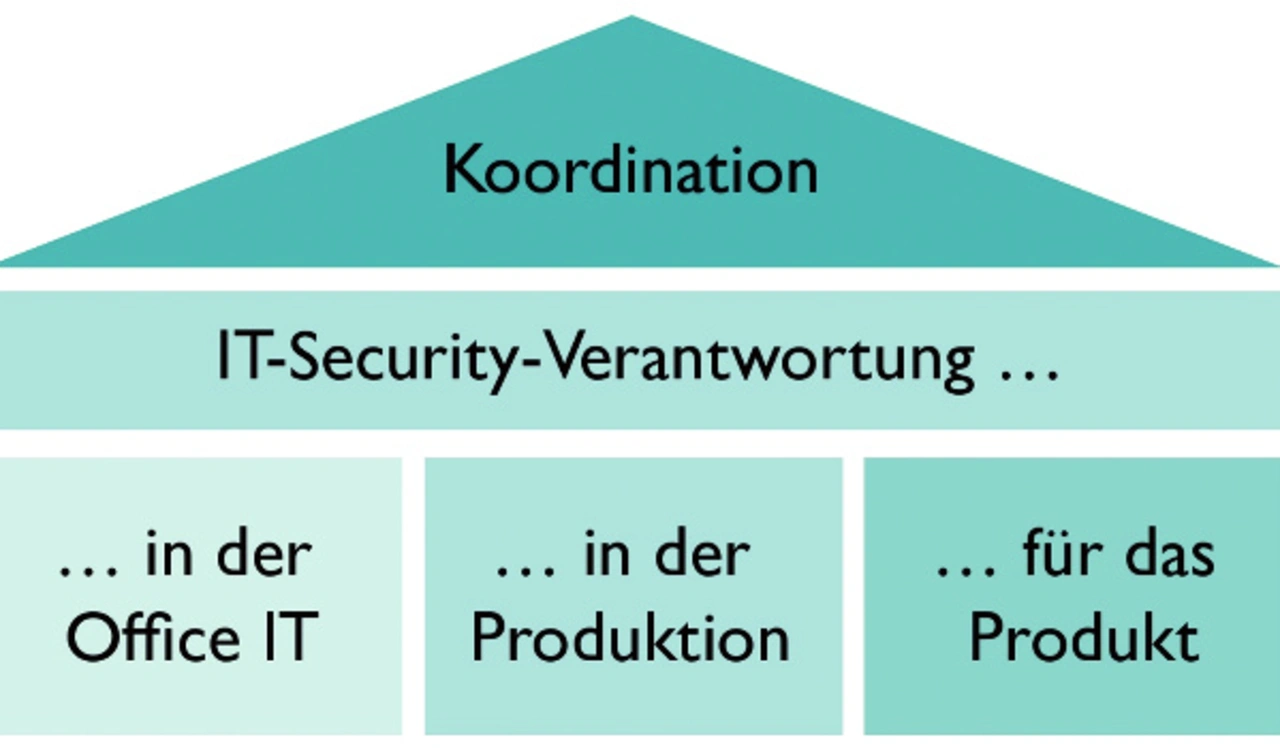

Cybersecurity ist folglich kein Thema, das mit isolierten Einzelkonzepten adressiert werden kann. Nur durch ein abgestimmtes gemeinsames Vorgehen lässt sich eine effiziente und wirksame Schutzlösung erarbeiten (Bild 2).

Wichtig ist dies vor allem deswegen, weil die Office IT über Security Know-how verfügt, das im Produktionsumfeld häufig fehlt, aber auf der anderen Seite die speziellen Eigenheiten der Fertigungsprozesse berücksichtigt werden muss. Die Basis jedes Konzepts sollte ein Informationssicherheits-Managementsystem (ISMS) sein, etwa gemäß ISO 27001 oder IT-Grundschutz des Bundesamts für Sicherheit in der Informationstechnik, das meist ausgehend von der Office IT in Richtung der Produktion erweitert wird.

Fehlender Überblick über Geräte und Kommunikationsbeziehungen

Automatisierungssysteme orientieren sich an ihren Aufgaben. In einem Fertigungsbereich mit zahlreichen spezialisierten Arbeitsaufträgen – wie Stanzen, Schweißen, Bestücken oder Löten – kommen deshalb unterschiedliche Systeme diverser Lieferanten zum Einsatz. Die Produktionslandschaft ist somit inhomogen, weshalb sich die Verwaltung der IT als solche und besonders die Security-Administration als schwierig erweist. Anders als beim typischen Vorgehen einer IT werden die Systeme nicht vom Betreiber selbst ausgesucht und zusammengestellt, sondern von Integratoren und Lösungsanbietern jeweils nach den Automatisierungsanforderungen aus Komponenten aufgebaut. Dabei lassen sich auch Standardkomponenten und -betriebssysteme nutzen. Folglich ist in der Fertigung eine Lötanlage installiert, die für einen IT-Administrator im Netzwerkmonitor wie ein Standard-PC aussieht.

Vor diesem Hintergrund fehlt in den meisten Unternehmen bereits der Überblick, welche Hard- und Software-Komponenten vorhanden sind, wie sie miteinander kommunizieren und wer beispielsweise die Updates bereitstellen muss. Darf der Betreiber das Betriebssystem einfach selbst aktualisieren oder hat er auf die Bereitstellung und Freigabe durch den Lieferanten zu warten, damit die Funktionstüchtigkeit seiner Anlage nicht gefährdet ist? Ein weiterer besonderer Aspekt ist der Schutz von Mensch und Umwelt, also die funktionale Sicherheit oder Safety. Mit zunehmender Integration derartiger Schutzfunktionen in das Netzwerk steigt das Risiko, dass Angreifer entsprechende Schäden verursachen.

Der „Triton“-Angriff auf ein Kraftwerk am Persischen Golf belegt diese Gefahr. Die Malware sollte die Sicherheitsmechanismen daran hindern, ihre Funktion zu erfüllen, sodass es zu physischen Schäden gekommen wäre. Glücklicherweise scheiterte die Attacke aber an einem Fehler in der Schadsoftware. Wie die Wechselwirkung der beiden oft getrennt betrachteten Themen behandelt werden muss, wird derzeit intensiv diskutiert (Bild 3).

- Gemeinsam einen wirksamen Schutz umsetzen

- Verschiedene Maßnahmen zum Schutz der ICS empfehlenswert