Systemdesign / 5G-Entwicklung

Verifikation unter dem 5G-Dreieck

Die Elektronikbranche steht an der Schwelle zur nächsten Phase in Kommunikation und Vernetzung. Hier ist nicht nur geeignete Abstraktion, sondern interdisziplinäre Zusammenarbeit gefordert. Der Verifikationsanspruch bedingt einen Wandel in Werkzeug- und Wertschöpfungskette.

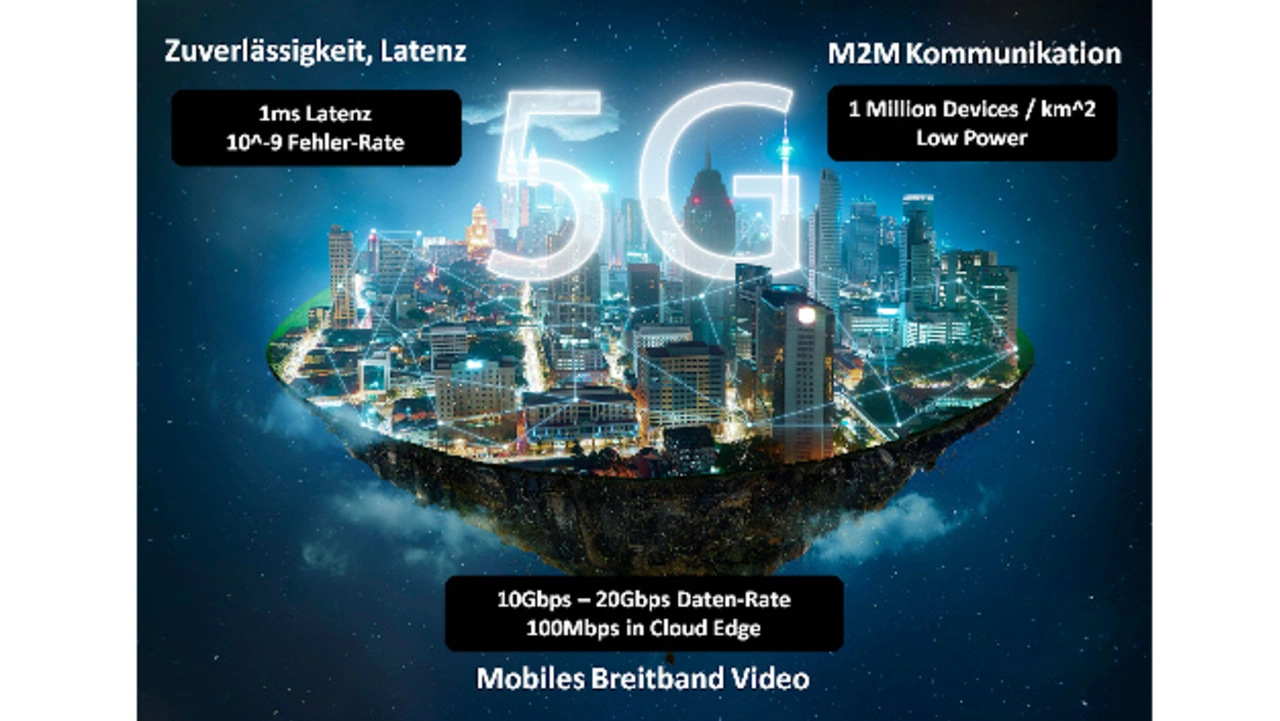

In erster Generation hatten Mobiltelefone lediglich eine Sprach- aber keine Datenfunktion. Seither erfolgte die Evolution der Kommunikationsnetze rasant, Tabelle 1 zeigt einige Rahmendaten. Von hier aus nähern wir uns einer Ära, in der 5G-Netzwerke drei Kernanforderungen parallel erfüllen werden:

- Das Zehnfache an mehr Bandbreite für eine verbesserte mobile Breitband-Übertragung mit Spitzen-Datenraten von bis zu 20 GBit/s

- Eine Fünfzigfach bessere Latenz von bis zu 1 ms, kombiniert mit hoher Zuverlässigkeit von 10-9 Fehlerraten

- Bis zu eine Million Gerätanschlüsse pro km2 mit hoher Energieeffizienz

Bild 1 zeigt diese Kernanforderungen im 5G-Dreieck.

Jobangebote+ passend zum Thema

Generation / Jahr | Datenraten | Datenlatenz |

|---|---|---|

1G / 1981 | x | x |

2G / 1996 | 100 kBit/s bis 400 kBit/s | 300 ms bis 1000 ms |

3G / 2004 | bis zu 5 Mbit/s | 100 ms bis 500 ms |

4G / 2014 | bis zu 50 Mbit/s | weniger als 100 ms |

Tabelle 1: Datenraten und Latenzzeiten in der Mobilfunkevolution

Anforderungen an die Chip-Entwicklung

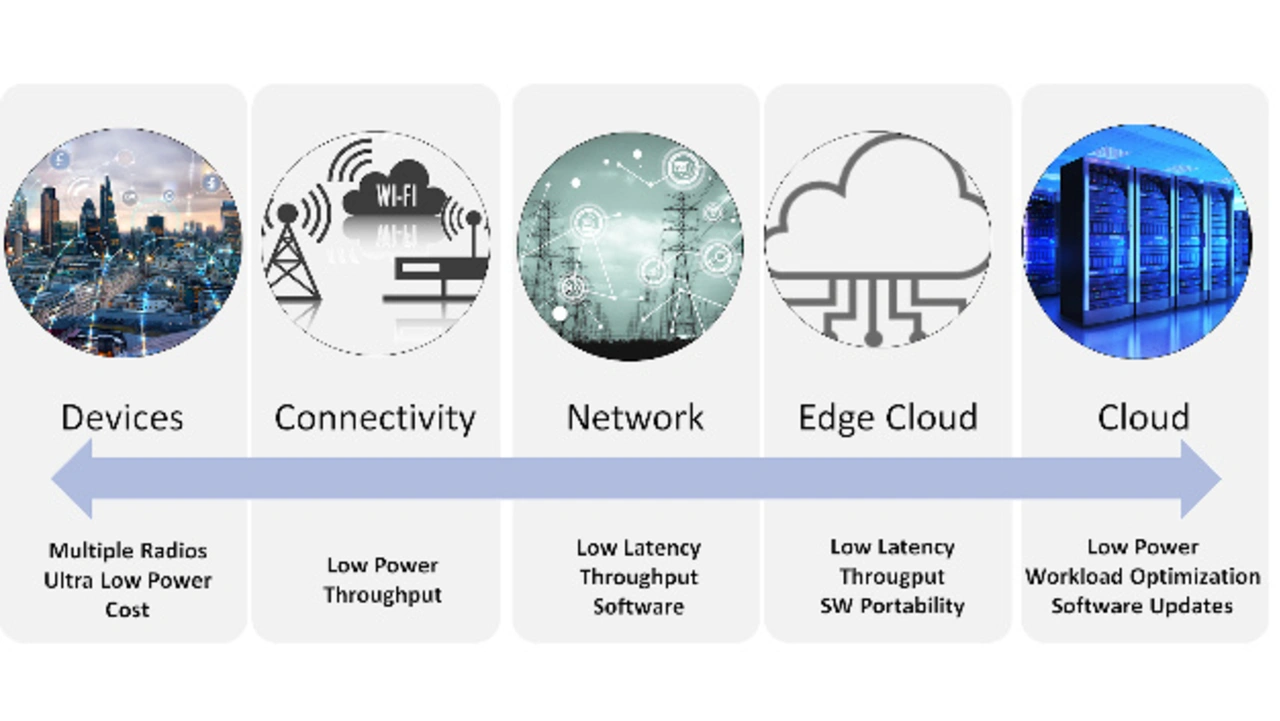

Für das Chip-Design und seine Verifikation im Zeitalter des 5G-Dreiecks gestalten sich die Herausforderungen dieser Aufgaben sehr unterschiedlich: ausschlaggebend ist die Position des Chips im Netzwerk – von Endgeräten und Knoten über die Basisstationen bis zur Cloud-Edge und schließlich zu den Servern, welche die Datenerfassung und Analyse in der Cloud orchestrieren.

Chiparchitekturen für mobile Endgeräte und IoT-Knoten müssen mehrere Radios berücksichtigen und einen sehr niedrigen Stromumsatz in kosteneffizienteren und kleineren Formfaktoren ermöglichen. Dagegen ist in Basisstationen neben dem Durchsatz auch die geringe Leistungsaufnahme eine große Herausforderung. Dies führt zu architektonischen Überlegungen, zum Beispiel über die Implementierung der SerDes-Verbindungen und die effiziente Kombination von programmierbaren Logikbausteinen und Prozessoren auf dem Chip.

Die Anforderungen am Rande des Netzwerks sind geringe Latenz, hoher Durchsatz und geringe Verlustleistungsaufnahme. Ein Beispiel: Zur Erfüllung der Latenzanforderung muss das Netzwerk in der Lage sein, unterhalb einer Millisekunde Daten vom Endgerät durch das Netzwerk in die Cloud und zurück zu übertragen.

Die wichtigsten Anforderungen im Netzwerk selbst und in der Cloud sind: Flexibilität der Software zu ermöglichen, spezialisierte Anwendungen wie Datenmanipulation vornehmen zu können, Software-Management für Aktualisierungen im Feld zur Verfügung zu stellen. All das soll mit möglichst niedriger Verlustleistungsaufnahme (Bild 2) geschehen.

Trotz der unterschiedlichen Chip-Typen, welche die verschiedenen Bereiche des Netzwerks antreiben, ergeben sich drei Kerntrends für die Verifikation:

- Minimierung der Verlustleistungsaufnahme ist eine universelle Herausforderung, die batteriebetriebene Endknoten und mobile Geräte genauso betrifft wie die Basisstationen und Netzwerke zur Cloudanbindung und dem Edgecomputing; dort werden thermische Effekte und Gesamtkosten kritisch. Das Management der Verlustleistung ist bereits heute ein bedeutender Kostenfaktor für das Datencenter-Design.

- Die System-Verifikation wird ein wesentlicher Faktor für den Designerfolg. Eine Fragestellung: „Wird eine Anfrage von einem Endgerät in einer kritischen Situation tatsächlich ihren Weg innerhalb von einer Millisekunde in die Cloud und zurück schaffen?“ Dies erfordert nicht nur eine genaue Verwaltung und Verifikation des Chips selbst, sondern muss auch die Chip-Umgebung berücksichtigen. Die System-Verifikation muss zudem alle verschiedenen Bereiche – digitale und analoge Komponenten, Hard- und Software und verschiedene Ebenen der Genauigkeit berücksichtigen – von abstrakten Softwaremodellen bis hin zur detaillierten Repräsentation der Hardware in Verilog oder VHDL-RTL oder sogar auf Gatter-Ebene.

- Die Architekturanalyse und Performanz-Verifikation werden für die Systemebene entscheidend sein. Um ein 5G-Netz-Szenario ganzheitlich zu betrachten, muss auch der Einfluss der einzelnen Systemumgebungen verstanden werden. Fragestellungen hierzu: „Kann das System den Download von Breitband-Videos mit hoher Bandbreite bewältigen, wenn parallel kritische Anfragen mit geringer Latenz bearbeitet werden müssen?“„Kann die Netzwerkkonfiguration damit umgehen, dass plötzlich Tausende neue Geräteanschlüsse in einem Abdeckungsbereich auftauchen und verbunden werden müssen?“ Hierfür wird unter Umständen eine neue Generation von System-Verifikationstools notwendig.

- Verifikation unter dem 5G-Dreieck

- Beispiele