Vom Sensor bis zur Cloud

Präzision zählt

Fortsetzung des Artikels von Teil 1

Legitimierte Daten sind entscheidend

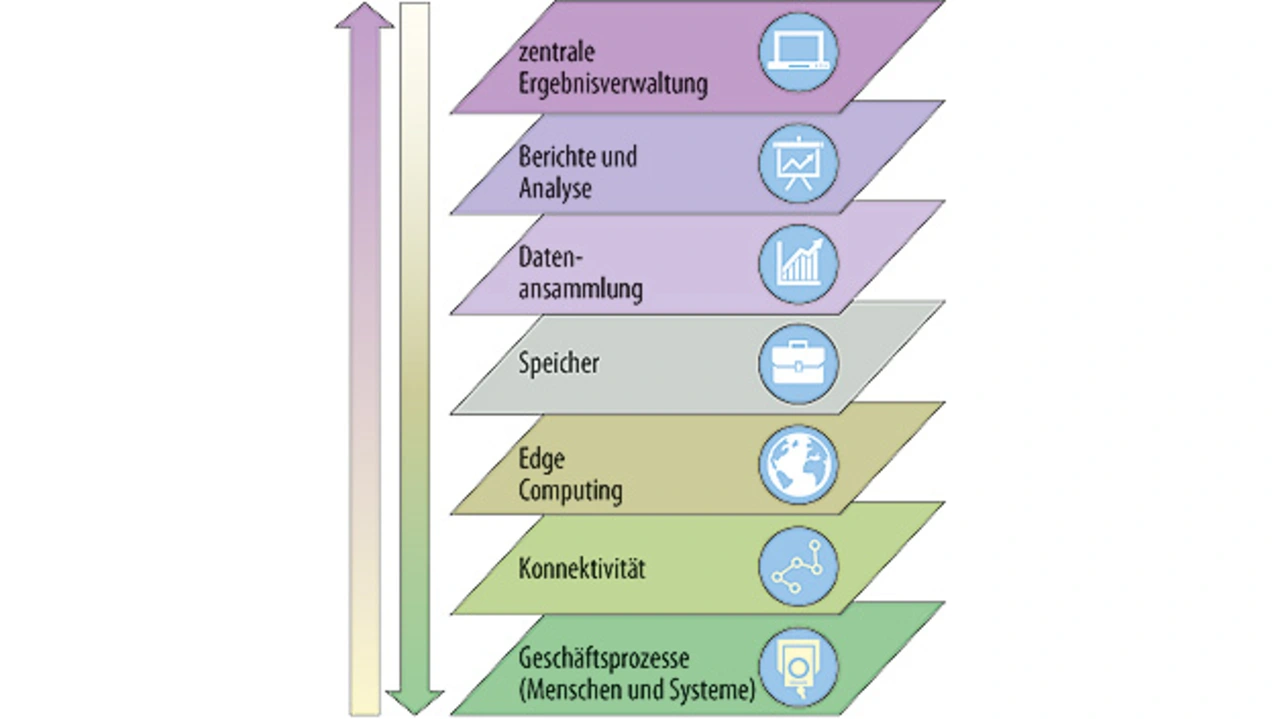

Viele Faktoren sind zu berücksichtigen, wenn man sicherstellen möchte, dass legitime Daten in einem IoT-Ökosystem verbleiben. Das IoT lässt sich als eine Anzahl von Ebenen vom Gerät bis hinauf in die Cloud beschreiben (Bild 4). Auf jeder Ebene kann sich eine neue externe Verbindung mit ihren zugehörigen Risiken im Hinblick auf die Datensicherheit (Security) befinden. Auch gibt es einen möglichen Pfad rückwärts durch die Ebenen in das jeweilige Gerät. Es geht nicht nur um das Netzwerk oder die Clients. Viele Bereiche gehören zum IoT und jeder Bereich könnte mit anderen verbunden sein, zum Beispiel von einem Gerät zur Cloud oder von einem Gerät zu einem Gateway zur Cloud. Das Ziel für Legitimität ist, Datensicherheit auf jeder Ebene sicherzustellen. Je mehr Geräte, Clouds und Gateways man verbindet, desto mehr Orte gibt es, die über potenzielle Sicherheitslücken angreifbar sind.

Das OWASP (Open Web Application Security Project) identifiziert die folgenden Top 10 IoT-Schwachstellen:

- Unsicheres Web Interface (XSS, Injection, Phishing)

- Ungenügende Authentifizierung und Autorisierung

- Unsichere Netzwerk-Services (SSH, SFTP, Telnet)

- Fehlende Transport-Verschlüsselung

- Datenschutzfragen und Bedenken

- Unsichere Cloud-Schnittstelle

- Unsichere Mobilgeräteschnittstelle

- Ungenügende Security-Konfigurierbarkeit

- Unsichere Software und Firmware

- Schwache physische Datensicherheit

In der Cloud kann sich eine Bedrohung der Datensicherheit als Datenschutzverletzung, aber auch als versehentlicher Datenverlust oder als Datendiebstahl manifestieren. Zweifellos nutzen mehrere Kunden bestimmte Cloud Services (Multi-tenant). Daher muss der betreffende Service die Trennung beziehungsweise Segmentierung zwischen verschiedenen Kunden sicherstellen. Hinzu kommen weitere Fragen, wie zum Beispiel hinsichtlich der Verfügbarkeit des Systems. Kann das System lokal online bleiben oder was geschieht bei einem möglichen Datenausfall? Wie werden Daten über mehrere Orte geteilt und die Datensicherheit sichergestellt? Mit welchen Security-Standards wird gearbeitet? Ist ein Daten-Backup möglich (speziell im Hinblick auf die explosionsartig steigende Datenmenge infolge des IoT)? APIs (Application Programming Interfaces) werden für mehrere Kunden entwickelt und gespeichert. Dies erfolgt über den gleichen Cloud Service. Daher ist entscheidend, wie Authentifizierung und Autorisierung durchgeführt werden. Auch wie ein privilegierter Nutzer, der Administrator, geschützt wird, ist wesentlich.

Jobangebote+ passend zum Thema

Es gibt viele Möglichkeiten, einen Anbieter von Cloud Services zu prüfen und zu evaluieren. Eine Möglichkeit erfolgt über veröffentlichte Sicherheitsrichtlinien. Diese weltweit gültigen Cloud-Richtlinien werden ständig weiterentwickelt. Service Providers müssen sich kontinuierlich zertifizieren, um die Richtlinien zu erfüllen.

Bedenken hinsichtlich Datensicherheit sind nicht auf die Cloud limitiert. Auf jeder Ebene des Stack gibt es Bedrohungen und Techniken zu ihrer Abwehr. Die physischen IoT-Geräte und Gateways könnten gestohlen oder manipuliert werden. Auch könnten Daten manipuliert oder von nicht autorisierten Benutzern verwendet werden. In diesen Fällen dienen Manipulations- oder Tamper-Detektoren, Kryptografie und Geräteregistrierung als Gegenmaßnahmen.

Software und Firmware können Ziele von Phishing, Angriffen durch Schad-Software oder Manipulationen werden. An dieser Stelle sind der Einsatz vertrauenswürdiger Betriebssysteme, die Integration von Security in die Entwicklung und Tests im Hinblick auf die Verletzbarkeit des Systems durch Angreifer entscheidend. Ebenfalls wichtig ist ein Mechanismus zur sicheren Aktualisierung von Software nach dem Einsatz im Feld. Beim Transport von Daten könnten Manipulationen, Lauschangriffe oder Angriffe über unsichere Kanäle erfolgen. Daher sind hier verschlüsselte Transportkanäle, Port/Schnittstellen-Management und kontinuierliche proaktive Überwachung entscheidend.

Bezüglich Datenschutz muss das Vertrauen der Kunden besonders hoch sein. Die Marke und der Ruf eines Unternehmens können bereits beim kleinsten Verstoß beschädigt werden. Daher sind gute Praktiken, wie zum Beispiel Datenverschlüsselungstechniken zum Schutz gespeicherter Daten sowie die Datenspeicherung selbst, von Bedeutung. Globale Datenschutzrichtlinien entwickeln sich ständig weiter und ändern sich. Die Verfügbarkeit eines flexiblen Systems für den Umgang mit je nach Region unterschiedlichen Vorschriften sind neben der Zustimmung wichtig.

Auf Applikationsebene geht es nicht nur um die Authentizität von Benutzern und die Autorisierung zur Verhinderung unberechtigter Zugriffe, sondern auch um kontinuierliche Tests von Code im Hinblick auf Schwachstellen. Ebenfalls zu berücksichtigen sind "Out of Band Protections" wie Web Application Firewalls (WAF) und die Fähigkeit, einen Account zu isolieren und zu sperren, der einem Angriff ausgesetzt ist. Alle heute bekannten Gegenmaßnahmen können angewendet werden. Security muss jedoch von Grund auf in das Ökosystem implementiert werden - und nicht erst am Ende der Entwicklung.

- Präzision zählt

- Legitimierte Daten sind entscheidend

- Ein „intelligentes“ vernetztes IoT-System