Umfassendes Security-Konzept

Keine Chance für Hacker

Fortsetzung des Artikels von Teil 1

Hohes Maß an Security

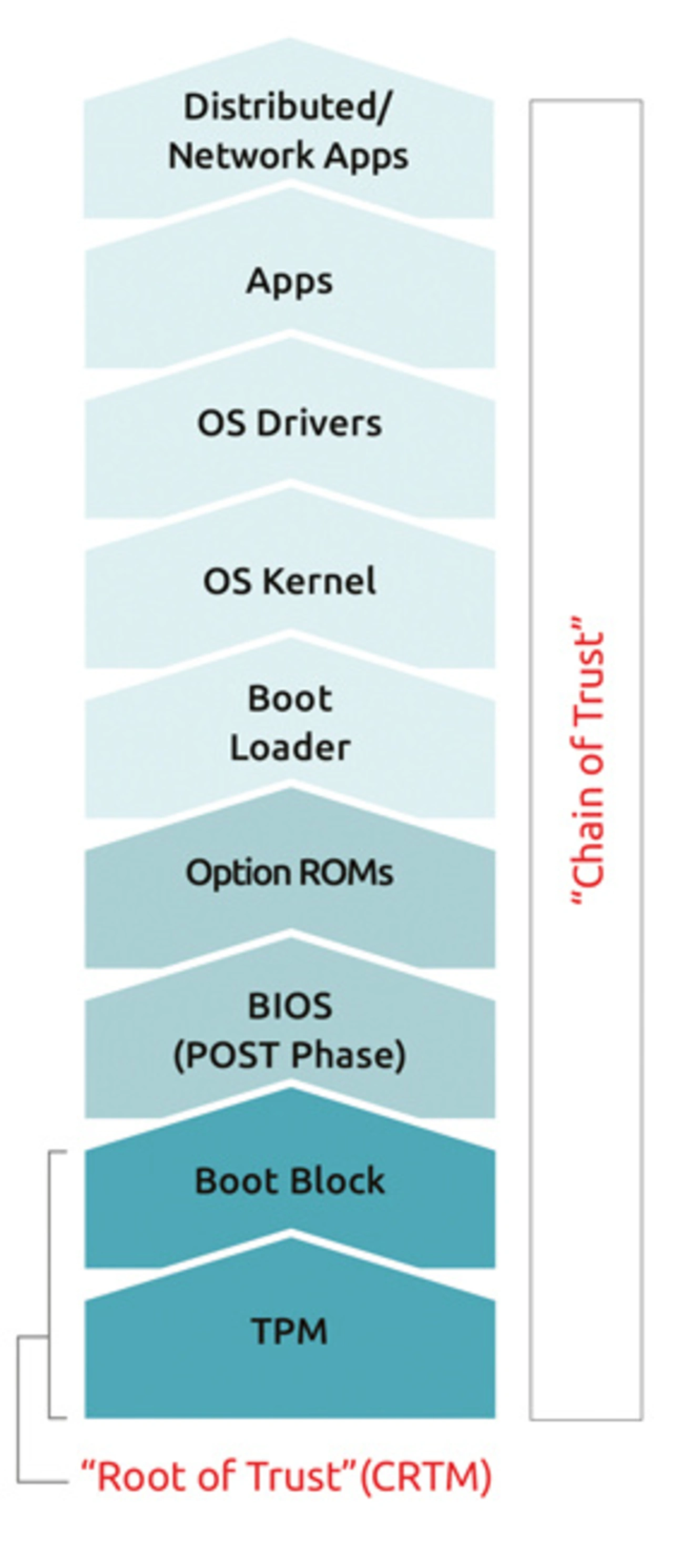

Ausgangspunkte für ein hohes Maß an Security sind einen Verkettung von Prüfungen, die in einer „Root of Trust” und „Chain of Trust“ vom Industrie-Standardisierungsorganisation Trusted Computing Group (TCG) definiert sind. Die Chain of Trust sieht vor, dass nur Schritte ausgeführt werden, die einen gültigen Sicherheits-Check durchlaufen haben. Das System wird vom Boot-up über das Hochlaufen des Betriebssystems bis zum Laden der entsprechenden Applikations-Software komplett sicher in das Netzwerk eingebunden. Zur Chain of Trust gehören unter anderem das BIOS, der Bootloader, der Kernel des Betriebssystems sowie andere funktions- und sicherheitsrelevante Elemente des Betriebssystems.

Alle gemessenen Ergebnisse werden in einem Trusted Platform Module (TPM) gespeichert, das ebenfalls von der TCG spezifiziert wurde. MSC bestückt seine modernen Embedded-Module mit der TPM-2.0-Hardware von Infineon. Neben dem Protokoll des Ablaufs eines Boot-Vorgangs wird das TPM für die Erzeugung von Zufallszahlen und die sichere Speicherung von Schlüsseln verwendet.

MSC Technologies setzt auf etablierte, standardisierte Security-Features, zum Beispiel UEFI-Secure-Boot, Setup- und Boot-Passwort und HDD-internen Security-Support. Darüber hinaus hat der Hersteller zusätzlich spezielle Security-Features entwickelt, die wie Mosaiksteinchen zu einer individuellen Security-Plattform kombiniert werden können.

Jobangebote+ passend zum Thema

Ein wesentlicher Schritt, um die Datensicherheit von Embedded-Modulen zu erhöhen, bietet ein sicherer Boot-Vorgang, der auf dem plattformunabhängigen Standard-Interface „Unified Extensible Firmware Interface“ basiert. Mit UEFI Secure Boot werden alle ausführbaren Dateien (Bootloader, UEFI-Firmware-Erweiterungen etc.) vor der Ausführung mittels kryptographischer Methoden überprüft. Sollte die Signatur nicht korrekt sein, wird die Ausführung verhindert. Die im BIOS implementierte Secure Boot-Funktionalität basiert auf einem SHA-256/RSA2048. Darüber hinaus werden bei Secure-Boot nicht sichere Legacy-Funktionen (CSM, Standard-BIOS-Erweiterungen) nicht ausgeführt.

Über das BIOS-Setup konfiguriert man die Hardware und damit die Funktionalität von Schnittstellen. Ungehinderter Zugang könnte es Angreifern erlauben, zusätzliche Schnittstellen zu aktivieren um Schadsoftware einzuspielen. Abhilfe schafft ein BIOS-Passwort, das den Zugriff auf das BIOS-Setup einschränkt oder zusätzlich verhindert, dass sich das System ohne Password booten lässt. Alternativ gibt es die Möglichkeit, dass das BIOS immer mit einer vordefinierten Konfiguration arbeitet; Änderungen der Konfiguration während der Runtime sind nicht möglich. Das BIOS-Setting lässt sich mit einem besonderen Tool im Binary Image vor dem BIOS-Update modifizieren.

Um unterschiedliche Betriebssysteme zu booten, könnte ein Hacker zusätzliche Massenspeicher hinzufügen. Besonders Hot-Plug-Interfaces wie USB und SD-Karten sind dafür sehr gefährdet. Mit der Funktion „Advanced Boot Device Selection“ von MSC Technologies kann auf Port-Ebene festgelegt werden, welche physischen Schnittstellen des Systems, z.B. USB 1, SATA 3, LAN, USB 5, exklusiv zum Laden des Betriebssystems verwendet werden können. Das von MSC entwickelte Feature blendet restliche Schnittstellen zum Laden des Betriebssystems aus, zur Laufzeit stehen diese Schnittstellen aber dennoch zur Verfügung. Das bedeutet zwar eine Einschränkung der Flexibilität, jedoch ein Mehr an Sicherheit.

Für Updates oder zu Wartungszwecken ist es jedoch immer wieder notwendig, das BIOS in der Anwendung zu aktualisieren. Die Gefahr ist hier, dass zum Teil mit frei verfügbaren Tools ein gehacktes BIOS-Image mit ungültig gemachten Sicherheitsfunktionen programmiert werden kann. Mit dem von MSC entwickelten AutoFlash wird das BIOS-Update im Kontext des BIOS ausgeführt. AutoFlash lässt sich kombinieren mit BIOS-Flash-Schreibschutz und AutoRecovery, das beim Erkennen eines manipulierten BIOS-Inhalts automatisch ein BIOS-Recovery initiiert. Mit SecureFlash kann sichergestellt werden, dass nur BIOS-Images für Updates akzeptiert werden, die korrekt kryptografisch signiert sind. Diese Signatur wird von AutoFlash vor dem Start durch einen BIOS-Updates überprüft. Bei einer Unregelmäßigkeit beziehungsweise außerhalb des Update-Modus wird der Flash-Schreibschutz aktiviert, der sich nur durch einen Power-Cycle wieder zurücksetzen lässt.

MSC Technologies stellt Tools zur Verfügung, mit denen Signaturen generiert und Schlüssel installiert werden können. Auf dieser Basis sind Kunden in der Lage, ihr eigenes, sicheres BIOS-Image zu erzeugen. Die erforderlichen Private Keys bleiben beim Kunden und damit unter seiner vollen Kontrolle. Hans Hegele: »Heute bieten wir für unser breites Portfolio an Embedded-Modulen in den COM-Express-, Qseven- und SMARC-2.0-Formaten zahlreiche Security-Features zum Schutz des Systems gegen Angriffe von außen. Dank unserer langen Erfahrung mit dem Thema und der großen Anzahl an realisierten Projekten können wir unsere Kunden umfassend beraten und unterstützen.«

- Keine Chance für Hacker

- Hohes Maß an Security