Cybersicherheit für Industrial Ethernet

Datenübertragung – mit Sicherheit

Industrielles Ethernet erobert dank TSN viele sicherheitskritische Anwendungsbereiche. Das erleichtert zwar die Kommunikation zwischen Produktion und Unternehmens-IT, öffnet aber auch die Schleusen für Hacker. Deshalb muss ein wirksamer Schutz her – am besten auf Hardware-Basis.

Der Wandel hin zur Digitalisierung ist kaum an anderer Stelle so spürbar wie im industriellen Gewerbe. Die Produktionslandschaft wird vernetzt, sie kommuniziert untereinander, zwischen unterschiedlichen Unternehmensbereichen oder gar über Unternehmensgrenzen hinweg. Es findet ein reger Austausch von unzähligen, unterschiedlichsten Daten zwischen allen Beteiligten der Unternehmen statt, egal ob Mensch oder Maschine. Wo früher lediglich einzelne Maschinen miteinander verbunden waren, wird künftig die Vernetzung allgegenwärtig sein – angefangen bei einzelnen Sensoren und Aktoren, über Maschinen bis hin zu kompletten Systemen. Alle Teilnehmer der Produktion werden durch den von Industrie 4.0 bzw. (Industrial) Internet of Things (IIoT) getriebenen Wandel zur Digitalisierung mit intelligenten Netzwerken verbunden.

Als wesentlicher Kommunikationsstandard kristallisiert sich hier mehr und mehr Ethernet bzw. industrielles Ethernet heraus, da es gegenüber bisherigen Feldbussen entscheidende Vorteile wie größere Übertragungsraten und eine höhere Zuverlässigkeit mit sich bringt. Zudem bietet industrielles Ethernet die Möglichkeit, die gesamte Kommunikation auf eine einheitliche Basis zu bringen, die das klassische Ethernet um Echtzeitfunktionen und Determinismus ergänzt. Man spricht von Time Sensitive Networking (TSN), einer Sammlung mehrerer Substandards, die im Rahmen der Standardisierungsgruppe IEEE 802 (Time Sensitive Networking Task Group) erarbeitet werden und u. a. Mechanismen zur Datenübertragung mit möglichst geringen Latenzzeiten bzw. hoher Verfügbarkeit definieren.

Jobangebote+ passend zum Thema

Offen und kommunikativ – auch für Angreifer

Die Basis dieser TSN-Netzwerke bilden unzählige Sensoren, Geräte und Systeme, die mehr und mehr mit künstlicher Intelligenz ausgestattet werden und künftig auch in der Lage sind, eigenständig Entscheidungen zu treffen. Derartig autonome Systeme und das hierdurch entstehende erhöhte Datenaufkommen stellt Hersteller von Automatisierungsanlagen, gerade im Bereich der IT- bzw. Cybersicherheit, vor extreme Herausforderungen. Bislang gut abgeschottete Maschinenbereiche müssen künftig für die Kommunikation nach außen hin offen und zugreifbar sein. Der Anspruch an die Cybersicherheit gewinnt im Vergleich zur reinen Prozesssicherheit bzw. Produktionsverfügbarkeit immer mehr an Bedeutung, wobei eine starke Abhängigkeit dieser Bereiche untereinander besteht. Nicht nur deswegen wird das Bewusstsein für die Cybersicherheit zunehmend geschärft. Auch Vorfälle wie Stuxnet, Wanna Cry oder der Angriff auf den deutschen Bundestag sorgen für einen enormen Zugewinn des Stellenwerts für Cybersicherheit in den Unternehmen.

Cybersicherheit ist jedoch eine komplexe Angelegenheit mit den Schutzzielen Vertraulichkeit, Integrität, Verfügbarkeit. Von Vertraulichkeit kann dann gesprochen werden, wenn keine unautorisierte Informationsgewinnung möglich ist. Integrität umfasst sowohl die Korrektheit der Daten (Datenintegrität) als auch die korrekte Funktionsweise des Systems (Systemintegrität). Unter Verfügbarkeit fällt der Grad der Funktionalität der informationstechnischen Systeme, d. h., ob die Systeme jederzeit betriebsbereit sind und ob die Datenverarbeitung auch korrekt abläuft. Bei weiteren Schutzzielen wie Authentifizierung und Autorisierung werden die Identität des Benutzers und dessen Zugriffsrechte bzw. die sichere Herkunft der Daten geklärt. Durch Verbindlichkeit/Nichtabstreitbarkeit wird sichergestellt, dass die Kommunikationsteilnehmer Nachrichten nicht ablehnen.

Cybersicherheit behandelt somit ein sich ständig wandelndes Problem, welches über den gesamten Lebenszyklus von Geräten, Systemen, aber auch Netzwerken ein Thema ist. Da ständig neue Schwachstellen aufgedeckt und neue Angriffsmethoden gefunden werden, gilt es, die Geräte und Systeme immer wieder zu aktualisieren und die aufgedeckten Schwachstellen zu beseitigen. Systeme müssen daher so konzipiert sein, dass sie sichere Updates für wichtige Funktionen zulassen und damit dauerhaft geschützt werden können.

Allerdings gestaltet sich dies sehr schwierig für Automatisierer und Entwickler derartiger Systeme, die sich ständig wechselnden Sicherheitsanforderungen in ihren Applikationen umzusetzen, da es sich hierbei um ein sehr umfangreiches Themengebiet handelt und somit den Rahmen ihrer eigentlichen Arbeit sprengen würde. Sinnvoll ist es daher, bereits im frühen Entwicklungsstadium mit entsprechenden IT- und Sicherheits-Experten zusammenzuarbeiten. Ansonsten besteht die Gefahr, dass durch unbemerkte Sicherheitslücken Schäden auf Unternehmen zukommen, die mögliche geplante Gewinne durch die neuen Produkte und Technologien bei weitem übersteigen oder im schlimmsten Fall sogar existenzgefährdend für die Unternehmen sein können.

Sicherheit bei der Entwicklung berücksichtigen

Traditionell wurde Cybersicherheit als ein IT-Problem angesehen, das die Implementierung sicherer Betriebssysteme, Netzwerk- und Anwendungsprotokolle, Firewalls und anderer Lösungen zum Schutz vor Netzwerkangriffen erforderte. Bedingt durch den Wandel zur Digitalisierung müssen Maschinen künftig jedoch möglichst intelligent und selbstständig arbeiten, was zu mehr Funktionen, mehr Konnektivität und gleichzeitig zu einem höheren Datenaufkommen führt. Folglich nimmt auch die Bedeutung der Risikobewertung der Systeme enorm zu. Wo Sicherheit bzw. der Schutz der Systeme bisher nicht erforderlich war, kann sich nun eine entscheidende Schwachstelle auftun, durch die im schlimmsten Fall das komplette System angegriffen bzw. lahmgelegt werden kann. Für die Hersteller solcher zukunftsträchtigen Systeme gilt es daher, die Schwachstellen äußerst sorgfältig zu überprüfen, zu bewerten und entsprechende Schutzmaßnahmen zu ergreifen.

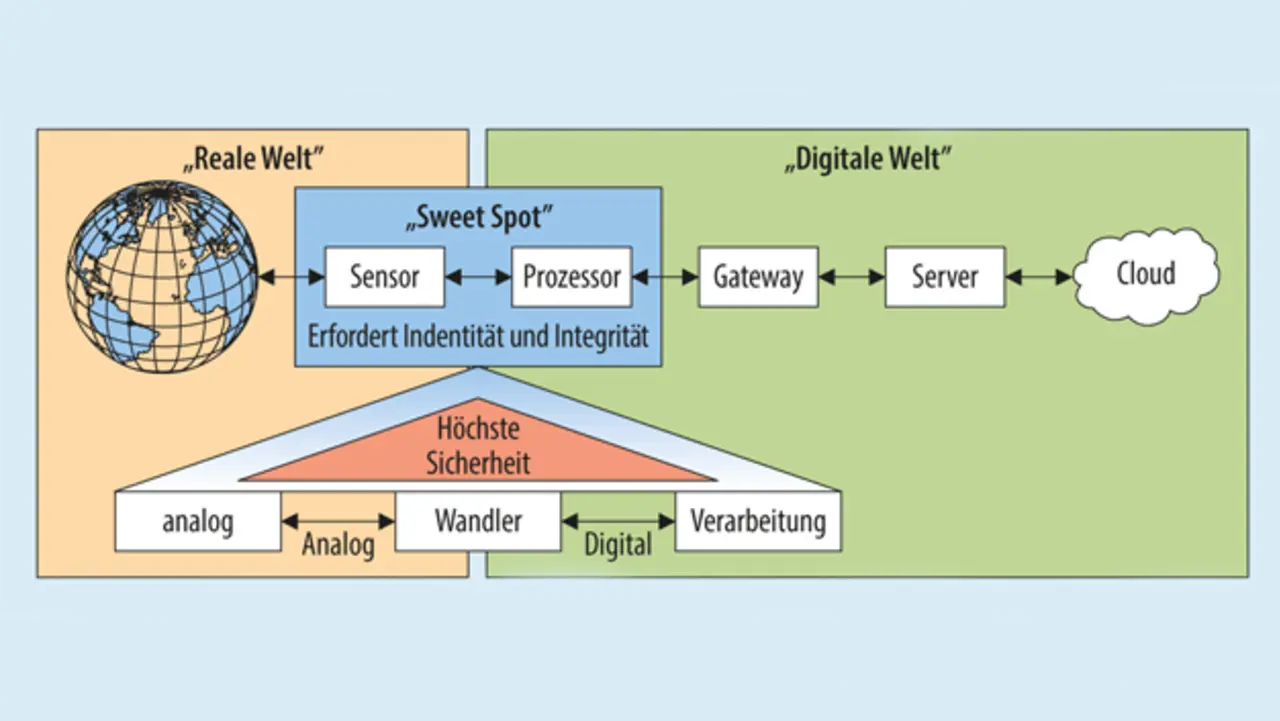

Die Implementierung von geeigneten Sicherheitsfunktionen so früh wie möglich, am besten direkt am Anfang der Signalkette von Systemen, d. h. am Übergang von der realen, physikalischen Welt zur digitalen Welt, am sogenannten »Sweet Spot«, scheint hierbei die vielversprechendste Stelle der Signalkette zu sein. Diese Stelle bildet für gewöhnlich der Sensor bzw. Aktor. Hier ist die Komplexität bei der Codierung von vertrauenswürdigen Daten in der Regel noch relativ gering, wodurch gleichzeitig auch das Vertrauen in die Entscheidungen aus den Daten gesteigert werden kann.

Wie in Bild 1 dargestellt, erfordert der Sweet Spot dabei allerdings ein hohes Maß an Identität und Integrität, um höchste Datensicherheit und damit auch Vertrauen der Betriebssysteme in sichere Daten zu erlangen. Die Umsetzung von Identitäten und Integrität bereits auf Hardware-Ebene, d. h. bereits in Silizium eingebettete Schutzfunktionen, bieten dabei den vielversprechendsten Ansatz, entsprechende Datensicherheit zu generieren. Hier beginnt auch die sogenannte »Root of Trust«.

Root of Trust – die Vertrauenskette

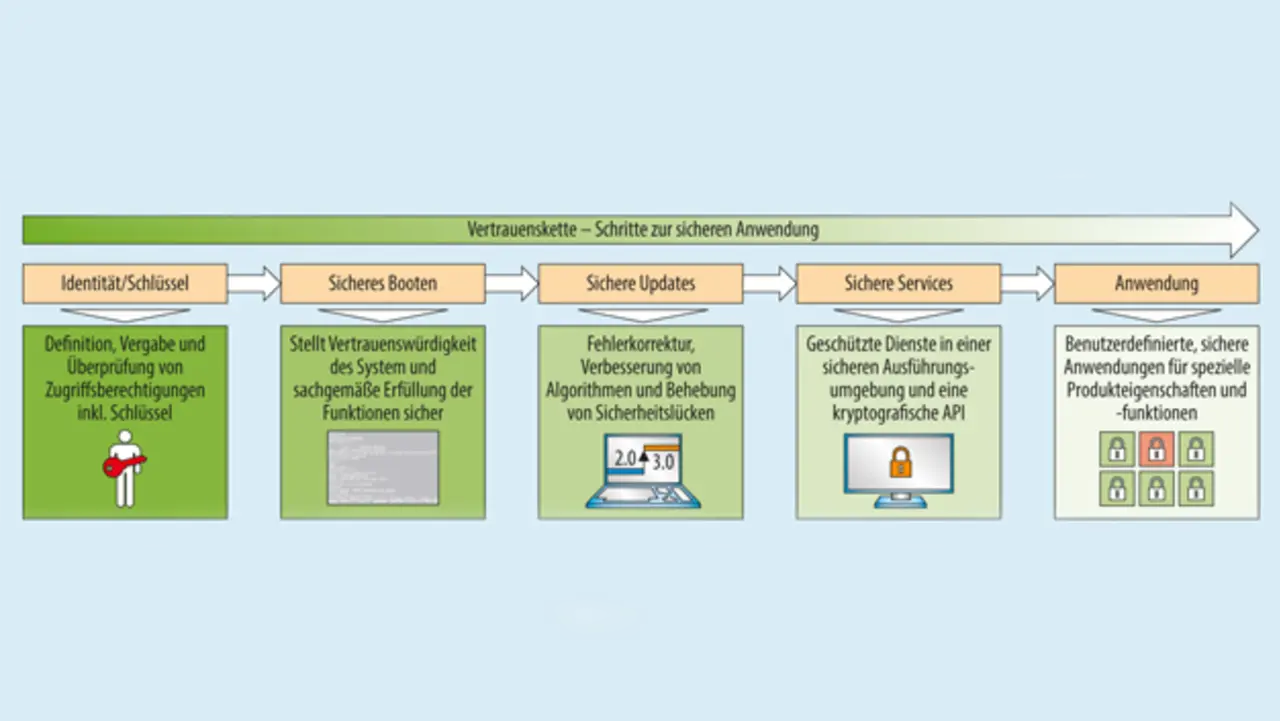

Die Root of Trust bildet eine Reihe von zusammengehörenden sicheren Funktionen, die als weitestgehend separate Recheneinheit den kryptografischen Prozess in den Geräten steuert. Dabei wird eine sichere Datenübertragung in der Regel dadurch erzeugt, indem Hard- und Software-Komponenten in sequenziell verknüpften Schritten kontrolliert werden. Durch die sequenzielle Abfolge der einzelnen Schritte, wie diese in Bild 2 zu sehen sind, wird sichergestellt, dass die Datenkommunikation wie gewünscht und unbeschadet abläuft. Demzufolge kann von einer gut geschützten Anwendung ausgegangen werden.

Die Sicherstellung einer vertrauensvollen, nicht angreifbaren Anwendung erfolgt zunächst durch die Nutzung einer eigenen Identität bzw. eines eigenen Schlüssels. Hier werden die Zugriffsberechtigungen der Geräte oder Personen vergeben und überprüft. Identitäten und Schlüssel sind zwar etabliert, stellen in diesem ersten Schritt der Vertrauenskette dennoch das kritischste Element dar, denn das Gerät ist nur so sicher wie der Schutz des Schlüssels. Aus diesem Grund gilt es weitere Schutzfunktionen zu implementieren, die für eine sichere Aufbewahrung des Schlüssels und Weiterleitung an die richtigen Empfänger sorgen.

Um die eigentlichen Funktionen der Geräte vor unerlaubten Zugriffen schützen zu können, bedarf es beim Start der Geräte eines sicheren Bootvorgangs. Durch Authentifizierung und anschließender Dechiffrierung der Software wird gewährleistet, dass die Geräte vor Angriffen und Manipulation geschützt sind. Ohne einen sicheren Bootvorgang ist es für potenzielle Angreifer relativ einfach, sich in die Systeme einzuschalten, sie zu manipulieren und fehlerbehafteten Code auszuführen.

Sichere Updates sind ein wichtiger Schritt, um der sich ständig ändernden Anwendungsumgebung und den sich auftuenden Sicherheitslücken gerecht zu werden. Sobald neue Schwachstellen in Hardware oder Software entdeckt werden, sind diese schnellstmöglich durch Aktualisierungen der Geräte zu beheben, noch bevor größerer Schaden durch Angriffe entstehen kann. Sichere Updates werden auch durchgeführt, um etwaige Produktfehler zu beheben oder Produktverbesserungen vorzunehmen.

Damit eine vertrauenswürdige Umgebung zur Ausführung der gesamten Funktionen entsteht, sind zusätzlich sichere Services, beispielsweise eine kryptografische Programmierschnittstelle (API), gefordert. Auch sie enthält Schutzfunktionen wie Verschlüsselung, Authentifizierung und Integrität.

All diese sicheren Funktionen sollten in einer von den eigentlichen Anwendungen der Geräte separierten und geschützten Ausführungsumgebung platziert sein, damit gewährleistet werden kann, dass sich keine Fehler im Code befinden, die zu Folgeschäden der Geräte führen könnten.

- Datenübertragung – mit Sicherheit

- Hardware als Basis für Cybersicherheit