Aus der IT-Welt ins Auto

Sichere IP-basierte Kommunikation im Fahrzeug

Fortsetzung des Artikels von Teil 6

Zuordnung von Security-Lösungen

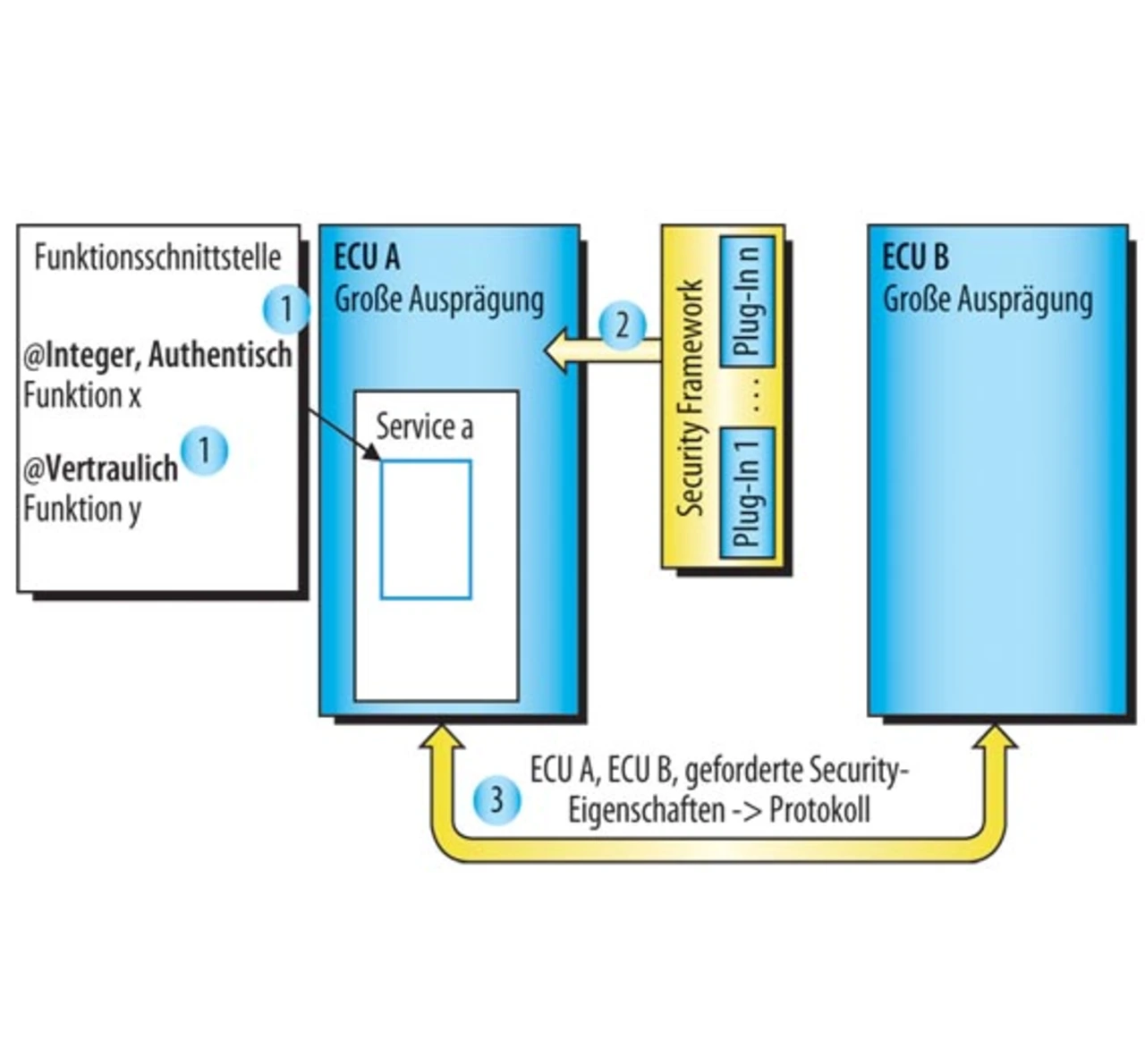

In Bild 7 ist schematisch eine Zuordnung von Security-Lösungen zur Veranschaulichung dargestellt. Zum Aufbau eines sicheren Kanals muss einer Kommunikationsmethode explizit eine Liste mit geforderten Security-Eigenschaften zugeordnet werden. Bei der Zuordnung von Security-Eigenschaften (Bild 7, Punkt 1) zu einer Kommunikationsmethode gibt es grundsätzlich zwei verschiedene Phasen, in denen diese Zuordnung konkretisiert werden kann: entweder bei der Beschreibung der Schnittstellen oder bei der Implementierung. Da die Schnittstellenbeschreibung beim OEM liegt und jener als Systemintegrator die Security des Gesamtsystems gewährleisten muss, muss der System-architekt diese Zuordnung während der Entwicklung beim Schnittstellenentwurf festlegen.

Gleichzeitig muss jeder ECU eine Auswahl von Security Plug-Ins zugeordnet werden, sodass alle geforderten Security-Eigenschaften auf dieser ECU erbracht werden können (Bild 7, Punkt 2).

Da sich mit einem modularen Security-Baukasten die verfügbaren Protokolle und Security-Mechanismen von Gerät zu Gerät unterscheiden, muss für je zwei Geräte ein Protokoll selektiert werden, das beide Kommunikationspartner implementieren (Bild 7, Punkt 3). Dies könnte das Protokoll mit der höchsten Güte sein, welches auf beiden ECUs verfügbar ist. Als zusätzlicher Parameter werden hierzu die in Punkt 1 zugeordneten Listen der geforderten Security-Eigenschaften benötigt. Diese Parameter können feingranular je nach Anforderung und Vertrauensstufe spezifiziert werden. Diese Selektion wird aus Gründen der Leistungsfähigkeit im Regelfall ebenfalls statisch während der Entwicklung erfolgen. Änderungen an den Security Plug-Ins, z.B. bei der Diagnose, erfordern dann eine statische Rekonfiguration aller betroffenen Kommunikationswege. Andererseits gibt es beispielsweise bei der Integration von Konsumelektronikgeräten auch Anwendungsfälle, in denen ein Aushandeln von Security-Protokollen und die dynamische Zuordnung von Security Plug-Ins sinnvoll sind. Sind Security Plug-Ins noch nicht vorhanden, könnten diese nachgeladen und dynamisch konfiguriert werden.

- Sichere IP-basierte Kommunikation im Fahrzeug

- Zahl der per IP adressierbaren Steuergeräte steigt

- IP-basierte Kommunikations-Middleware

- Modularisierung und Skalierbarkeit der System-Software

- Skalierbares Security-Framework

- Modularisierung der Kommunikations-Security

- Zuordnung von Security-Lösungen

- Mehrere kompatible Ausprägungen einer Kommunikations-Middleware