Aus der IT-Welt ins Auto

Sichere IP-basierte Kommunikation im Fahrzeug

Fortsetzung des Artikels von Teil 5

Modularisierung der Kommunikations-Security

Die verschiedenen Anwendungen und deren Security-Anforderungen motivieren zu einer Einteilung in Security-Zonen. Diese Zonen unterteilen Anwendungen und Kommunikationsbereiche je nach Security-Bedarf. Dementsprechend wird jeder Zone eine Vertrauensstufe zugeordnet. Zonen mit einer hohen Vertrauensstufe sind dabei von Zonen mit niedriger Vertrauensstufe klar zu trennen und an dedizierten Zonenübergängen abzusichern. Dabei gilt es, sichere, wie z.B. integre, authentische und ver-trauliche Kommunikationskanäle zu ermöglichen und die Kommunikation an Zonenübergängen zu filtern. Entsprechend sind zonenspezifische Security-Mechanismen zu konfigurieren und umzusetzen. Diese zonenspezifischen Security-Konfigurationen – wie etwa Security-Plug-Ins, Schlüsselmaterial und Regeln – können entweder statisch vorkonfiguriert oder während der Laufzeit dynamisch zugeordnet werden.

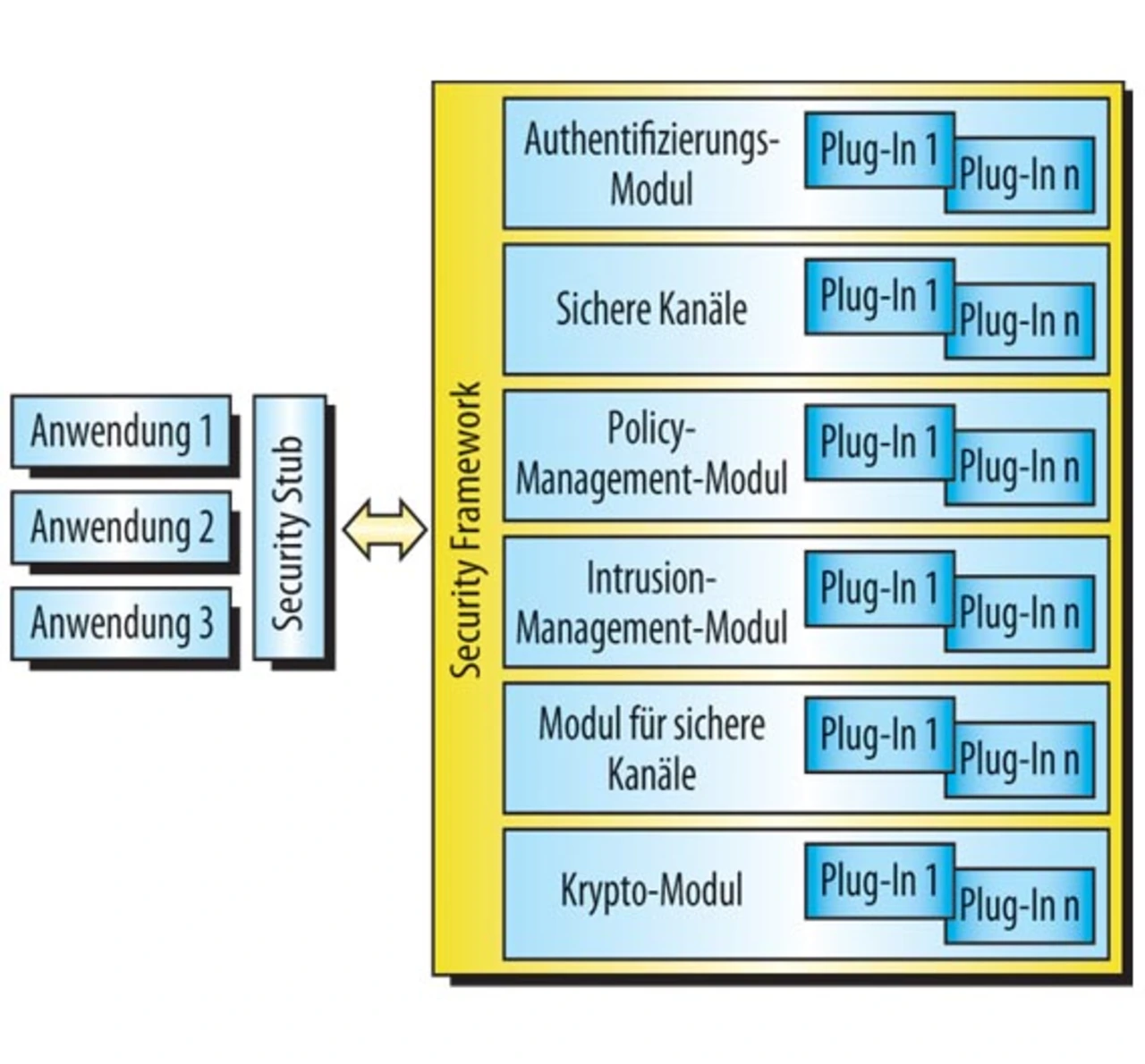

Innerhalb des EU-Forschungsprojektes EVITA wurde eine Security-Architektur betrachtet, die modulare Security-Dienste anbietet, welche an die Bedürfnisse der Security-Zonen innerhalb eines Fahrzeugbordnetzes angepasst und konfiguriert werden können. Diese Security-Dienste bieten dem Steuergeräte- und Anwendungsentwickler zonenübergreifend einheitliche Schnittstellen an, z.B. über einen Security Stub in der Kommunikations-Middleware. Die Security-Schnittstellen abstrahieren Security-Dienste und kapseln, soweit möglich, konkrete Security-Mechanismen ein, die als Plug-Ins realisiert werden (Bild 6). Neben der einheitlichen zonenübergreifenden Integration von Security-Mechanismen über die vorgegebenen Schnittstellen hat eine solche modulare Security-Architektur den Vorteil, dass Security-Mechanismen bedarfsgerecht durch die Wahl geeigneter Plug-Ins für die jeweiligen Zonen konfiguriert werden können, die Schnittstellen zur Applikation für den Entwickler aber gleich bleiben. Des Weiteren können Security-Mechanismen durch den Plug-In-Mechanismus einfach getauscht werden, ohne dass auf Anwendungsebene Änderungen stattfinden müssen. Gerade in Anbetracht immer wieder auftretender Security-Lücken in Standardprotokollen ist eine solche modulare Security-Architektur sinnvoll, die die Unabhängigkeit der Anwendungs-Software von den genutzten Security-Mechanismen abstrahiert und damit die Austauschbarkeit vereinfacht.

Die Kommunikations-Middleware bietet den Applikationen einheitliche Security-Schnittstellen über den Security Stub an. Dieser greift auf die Security-Module zu, die vom Security Framework angeboten werden. Die Security-Module können zonenspezifisch konfiguriert und mit entsprechenden Plug-Ins ausgerüstet werden, die konkrete Security-Mechanismen implementieren. Werden Security-Module auch auf den ISO/OSI-Schichten zwei bis vier benötigt, etwa zum Aufbau eines sicheren Kanals, so können Funktionen des Security Frameworks auch direkt aufgerufen werden.

- Sichere IP-basierte Kommunikation im Fahrzeug

- Zahl der per IP adressierbaren Steuergeräte steigt

- IP-basierte Kommunikations-Middleware

- Modularisierung und Skalierbarkeit der System-Software

- Skalierbares Security-Framework

- Modularisierung der Kommunikations-Security

- Zuordnung von Security-Lösungen

- Mehrere kompatible Ausprägungen einer Kommunikations-Middleware