Fabrikautomatisierung

Datensicherheit für Steuerungs- und Regelungsnetzwerke

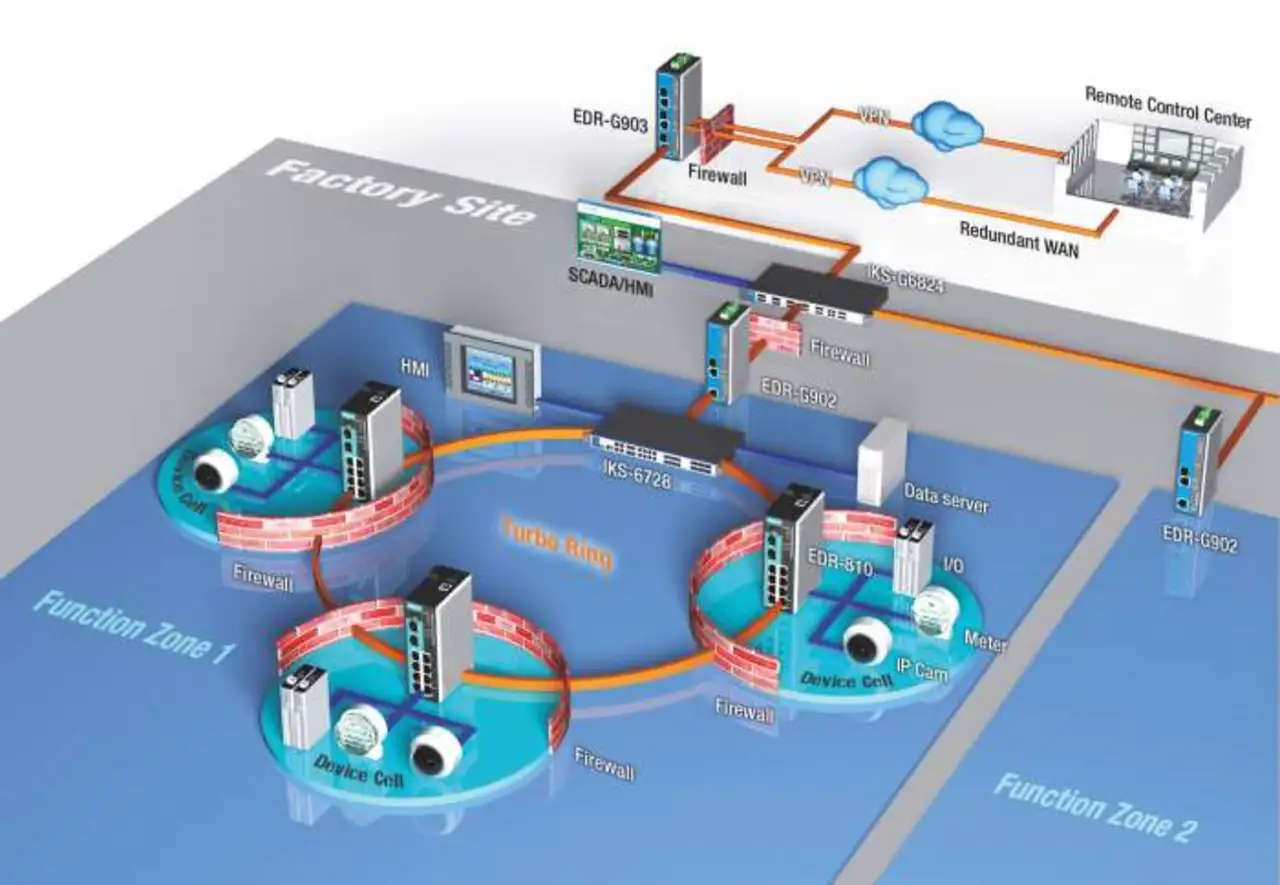

Um die Datensicherheit in industriellen Netzwerken zu gewährleisten, bietet es sich an, die Netzwerke in verschiedene Bereiche – Cell, Zone und Site – zu unterteilen, deren Grenzen an nur wenigen Stellen durchlässig sind. Zudem empfiehlt sich eine Defense-in-Depth-Strategie mit geeigneten Secure-Routern als Sicherheits-Hardware.

Steuerungs- und Regelungsnetzwerke in Produktionsbetrieben vor unerwünschten externen oder internen Zugriffen zu schützen, ist eine zunehmende Herausforderung. Obwohl die Netzwerke in der Automatisierung auf denselben Technologien aufsetzen wie IT-Systeme, unterscheiden sich die Sicherheitsbetrachtungen dennoch in praktischen Aspekten, weil Inhalte, Netzwerkteilnehmer und Betriebsumgebung deutlich von klassischen Netzwerken in Bürogebäuden differieren. Beiden gemein ist der wirtschaftliche Schaden, der durch Produktionsausfall oder gar Diebstahl geistigen Eigentums entsteht. Wer also »Cyber-Sicherheit« sicherstellen will, kommt nicht um den Einsatz entsprechender Hard- und Software auch in Steuerungs- und Regelungsnetzwerken herum.

Im Allgemeinen versuchen Sicherheitsstrategien, bei vorgegebenem finanziellem Rahmen das Risiko zu minimieren und im Ernstfall den Schaden zu begrenzen. Als Lösungsansatz für Steuerungs- und Regelungsnetzwerke in der Automatisierung beginnt sich das Cell-Zone-Site-Konzept zu etablieren: Das Netzwerk wird dabei in Kompartimente unterteilt, die von außen nur über wenige Zugriffspunkte zugänglich sind. Dies stellt sicher, dass Schadensfälle auf bestimmte Bereiche eingeschränkt werden. Darüber hinaus werden einzelne Kompartimente ineinander verschachtelt, um die Eindringwahrscheinlichkeit zu senken, also den Weg in das innerste Kompartiment zu erschweren.

Die Begriffsfolge Cell-Zone-Site zeigt dabei, dass – obwohl technisch möglich – typischerweise nicht mehr als drei Ebenen der Verschachtelung erzeugt werden. Letztendlich leitet sich diese Topologie von den realen Fertigungsstrukturen ab: Die kleinste Einheit, die »Cell«, schützt oft wenige oder gar nur einzelne Geräte wie etwa Roboter, sensible Montageeinheiten oder Steuerungen. Dies ist eine eigene Anwendung, die auch Schutz kritischer Geräte (oder Critical Device Protection) genannt wird. In einer »Zone« werden Bereiche zusammengefasst, die von Montagebändern bis zu gesamten Fertigungshallen reichen können. Auf »Site«-Ebene werden komplette Standorte geschützt. Es ist offensichtlich, dass eine »Zone« mehrere »Cells« umfasst, so wie eine »Site« aus vielen verschiedenen »Zones« besteht.

Bedrohungen der Netzwerksicherheit lassen sich durch Szenarien beschreiben, die sich im Wesentlichen dadurch unterscheiden, wer mit welcher Absicht von welchem Ort aus die Sicherheit gefährdet. Die folgenden Konstellationen beschreiben die häufigsten Fälle.

- Datensicherheit für Steuerungs- und Regelungsnetzwerke

- Schutz gegen externe Eindringlinge

- Schutz gegen versehentlich hervorgerufene Störungen

- Herausforderungen bei der Installation industrieller Netzwerke

- Hindernisse bei der Implementierung von Defense-in-Depth-Cyber-Sicherheit

- Die Herausforderungen annehmen