Plug-and-Go-Lösung für das IIoT

Je weniger Zugriffsmöglichkeiten, desto sicherer das IIoT

Fortsetzung des Artikels von Teil 1

Der Aufbau von Cyber-Security-Systemen für das IIoT

Durch welche Alleinstellungsmerkmale zeichnet sich die Tosibox-IIoT-Lösung aus?

Tosibox-Anwender können sich jederzeit sicher sein, die Hoheit über ihre Daten zu behalten. Die Daten gehören dem Anwender und werden weder bei Tosibox noch bei Cloud-Diensten von Drittanbietern gespeichert. Zudem sind keine statischen IP-Adressen erforderlich. Die Tosibox zeichnet sich außerdem dadurch aus, dass sie bedienerunabhängig arbeitet und leicht zu konfigurieren ist. Von besonderer Bedeutung ist für uns der letztgenannte Aspekt. Wir legen großen Wert darauf, unsere Lösung für den Anwender so einfach wie möglich zu gestalten.

Darüber hinaus ist unsere Lösung so aufgebaut, dass sie unterschiedlichste Hardware verbinden kann und zudem kompatibel mit künftigen Systemen sein wird. Weil wir uns der Sicherheit vernetzter Systeme verschrieben haben, kommt bei uns die Sicherheit unserer Lösung selbstredend an erster Stelle. Durch eine Punkt-zu-Punkt-Verbindung und eine Zwei-Faktor-Authentifizierung geben wir unseren Kunden ein hohes Maß an Schutz. Ferner ist die Tosibox-Lösung modular aufgebaut. Das bedeutet, dass die Lösung durchgängig skalierbar ist und das Sicherheitsmanagement auch bei einer Erweiterung der abzusichernden Infrastruktur so einfach bleibt wie vor der Erweiterung.

Wie sind Cyber-Security-Systeme für das IIoT auf Basis der Tosibox-IIoT-Lösung aufgebaut? Welche Möglichkeiten gibt es hier?

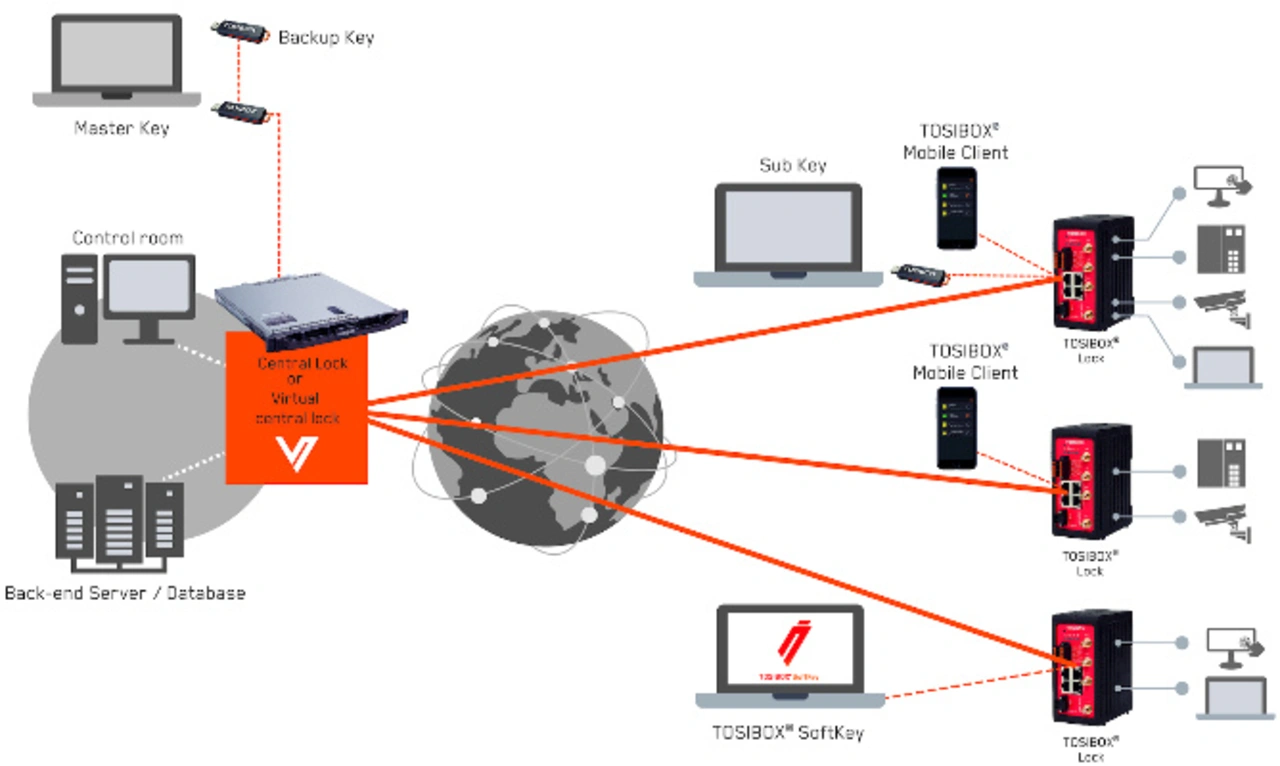

Grundsätzlich kann jeder Anwender sein eigenes Sicherheitskonzept auch im Kontext mit der Tosibox-IIoT-Lösung umsetzen. Tosibox ist ein generisches Sicherheitskonzept für den Fernzugriff und eignet sich nicht nur für Anwendungen wie etwa IoT, IIoT oder Gebäudeautomatisierung. Vereinfacht ausgedrückt werden alle IIoT-Geräte mit der Tosibox verbunden, die wiederum die Schnittstelle mit dem Internet bildet. Mit ihrer Hilfe lässt sich sicherstellen, dass ein Zugriff von außen auf die IIoT-Devices nur über eine verschlüsselte Verbindung mit der Tosibox erfolgen kann. Ein Hardware-Schlüssel, der sogenannte Key, sorgt als zweiter Authentifizierungsfaktor am anderen Endpunkt der Verbindung dafür, dass es sich um einen legitimen Zugriff handelt und überhaupt eine Verbindung zustande kommen kann.

Anders als die gängige Herangehensweise beim Thema Sicherheit im IIoT, bei der Geräte auf Basis von Software und gegebenenfalls Firewalls vor Angriffen geschützt werden sollen, beschreiten wir mit der Tosibox einen anderen Weg. Unser Ansatz beruht darauf, die Zugriffsmöglichkeiten auf IIoT-Devices einzuschränken und nur legitimierte Verbindungen zuzulassen, sodass sichergestellt ist, dass nur autorisierte Anwender überhaupt eine Verbindung zum Gerät aufbauen können. Als für sich stehende Komponente bietet die Tosibox dabei einen zusätzlichen Schutz, weil sie eigenständig arbeitet und nicht mit den Sicherheitssystemen verbunden ist. Das bedeutet: Auch wenn die IT-Security allgemein betroffen ist, bleibt die Tosibox davon unberührt.

Welche Aufgaben erfüllen Tosibox Key, SoftKey, Lock und Virtual Central Lock als Komponenten der Tosibox-IIoT-Lösung in einem sicheren IIoT?

Tosibox Key, SoftKey und Mobile Client sind die Zugriffs-Tools für den Anwender. Tosibox Lock ist ein Router mit Firewall, der den Zugriff auf Geräte ermöglicht. Er ist dabei der Endpoint für die Remote-Verbindung zum Netzwerk. Bei Tosibox Virtual Central Lock handelt es sich um eine Plattform für die Verwaltung von Netzwerk und Zugangsrechten. So können Anwender den Zugang beschränken und durch einfaches Drag-and-Drop neue Nutzer und Objekte hinzufügen. Tosibox Virtual Central Lock verwandelt das Tosibox-Ökosystem in ein überwachtes IoT-Netzwerk auf Basis ständig verfügbarer VPN-Verbindungen zur Fernwartung, kontinuierlichen Überwachung, Echtzeit-Datenerfassung und Datenprotokollierung.

- Je weniger Zugriffsmöglichkeiten, desto sicherer das IIoT

- Der Aufbau von Cyber-Security-Systemen für das IIoT

- Digital signierte Updates