Integriertes Secure-Element

Das IoT bestens absichern

Fortsetzung des Artikels von Teil 1

Zusätzliche Funktionen, die ein integriertes SE bietet

Ein integriertes Secure-Element kann darüber hinaus noch folgende Funktionen bieten.

Secure-Debug-Unlock

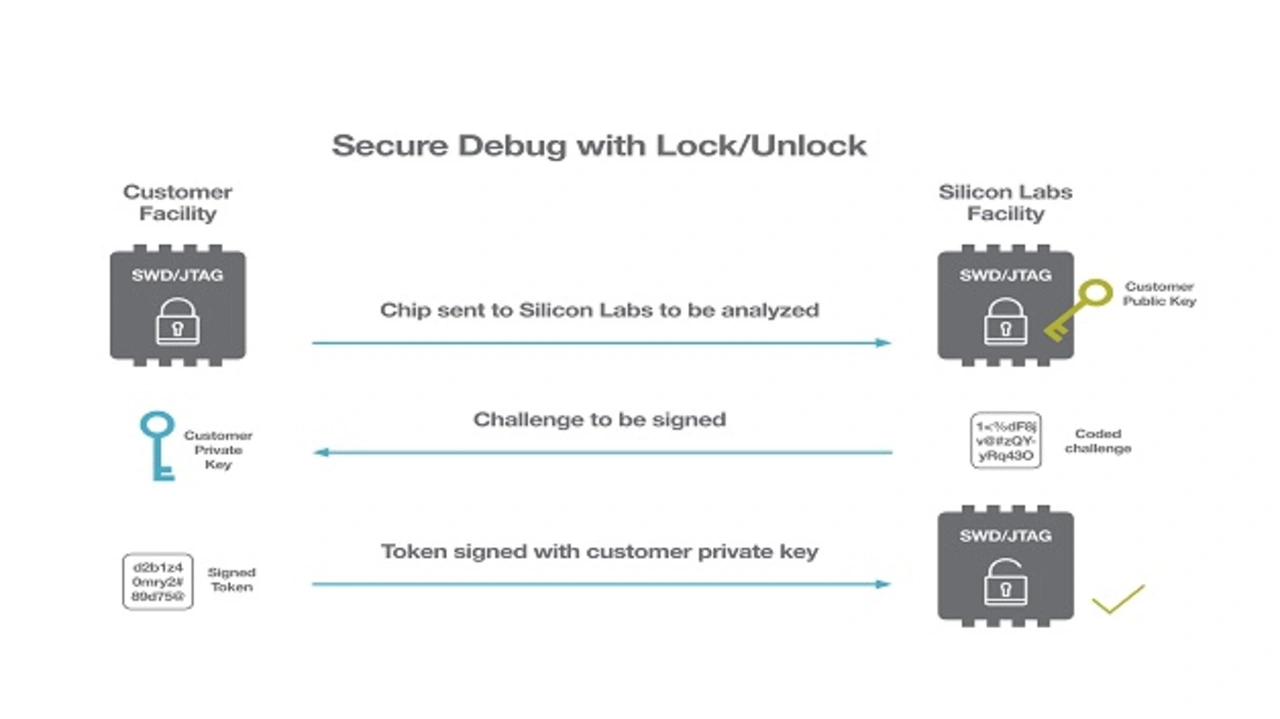

Wird der Debug-Port eines SoC nicht gesperrt, stellt er eine erhebliche Sicherheitslücke dar. Daher besteht die beste Sicherheitsmaßnahme darin, den Debug-Zugriff zu sperren oder zu deaktivieren, bevor ein Produkt für den Einsatz freigegeben wird. Die meisten SoCs enthalten zu diesem Zweck einen Debug-Sperr-/Lock-Mechanismus. Mit einem integrierten SE ist es auch möglich, eine sichere Debug-Entsperr-/Unlock-Funktion anzubieten, um die Fehleranalyse auf Geräten zu vereinfachen, die vom Feld zurückkehren (Bild 1).

Dies ist besonders nützlich für Feldversuche und erste Produkteinführungen bei »freundlichen Kunden«. Aber auch zu einem späteren Zeitpunkt ist es wünschenswert, eine Fehleranalyse an Geräten durchzuführen, die vom Feld zurückkommen, um die Produktqualität zu verbessern. Der Zugang auf den Debug-Port lässt sich durch ein eindeutiges Unlock-Token aktivieren. Erzeugt wird dieses Token durch Signieren einer widerrufbaren eindeutigen Kennung mit einem vom Hersteller generierten privaten Schlüssel. Wesentlicher Vorteil des sicheren Debug-Unlock ist, dass die Gerätedaten beim Entsperren des Geräts nicht gelöscht werden müssen, was zu kürzeren Fehlerbehebungszeiten und einer verbesserten Fehlerursachenanalyse führt.

Sicheres Booten mit Root of Trust und Secure-Loader

Beim sicheren Booten wird der für das Authentifizieren des Programmcodes verwendete öffentliche Schlüssel in einem einmalig programmierbaren Speicher abgelegt. Ist der öffentliche Schlüssel irreversibel, wird nur der mit dem entsprechenden privaten Schlüssel signierte Programmcode authentifiziert und ausgeführt. Eine Art Bootloader übernimmt diesen Authentifizierungsschritt.

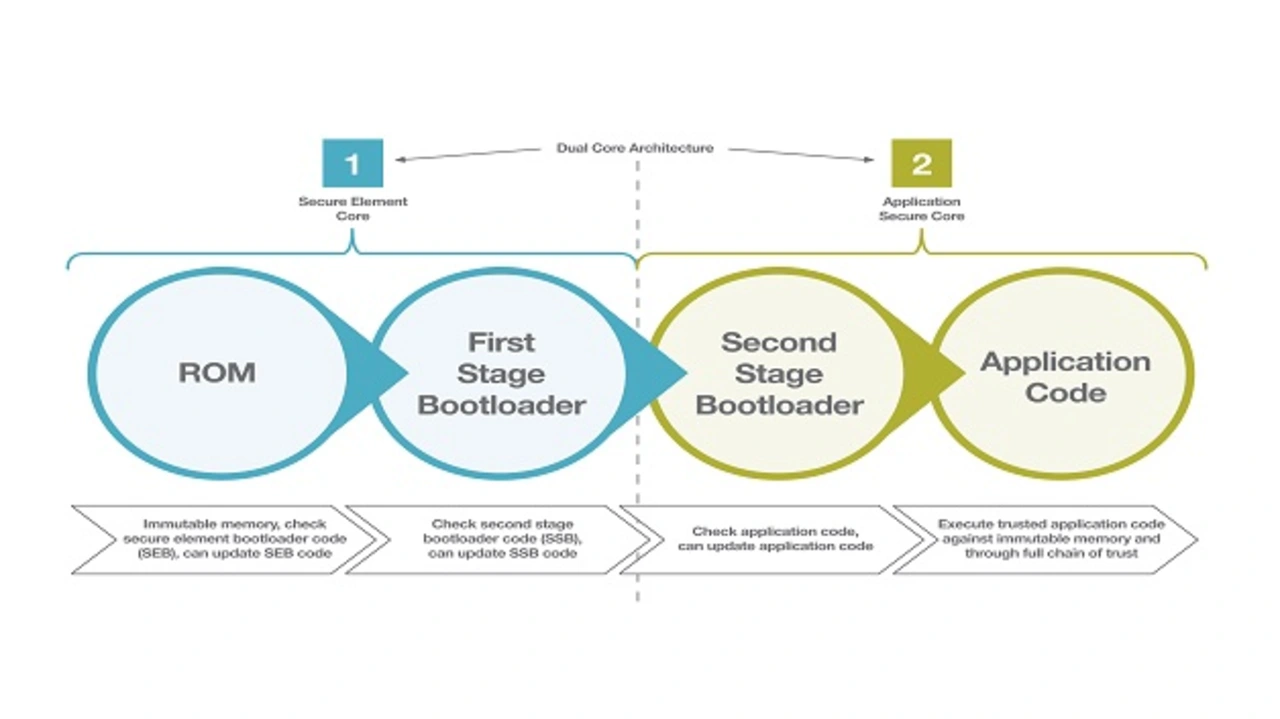

Mit einem integrierten SE lassen sich zusätzliche Schritte unternehmen, sofern man einem vollständigen Chain-of-Trust-Prozess folgt (Bild 2). In der dargestellten Dual-Core-Architektur ist der erste Core das SE selbst – mit seinem eigenen Flash-Speicher, ROM, RAM und Peripherie. Der zweite Core ist der potenziell leistungsfähigere Anwendungs-Core mit allen Speichern und Peripherieblöcken, die ein typischer SoC-Baustein für das IoT bietet.

Der sichere Boot-Prozess (Bild 3) beginnt am SE, startet von einem sicheren unveränderlichen ROM aus und bestätigt die Authentizität des Bootloaders der ersten Stufe, der vom SE ausgeführt wird. Während dieses Vorgangs werden Prüfungen auf Aktualisierungen des Bootloaders der ersten Stufe auch über einen sicheren Loader durchgeführt. Sobald das SE vollständig überprüft und verfügbar ist, startet der zweite (Anwendungs-)Core; die Authentifizierung des Bootloaders der zweiten Stufe findet statt – Updates werden bei Bedarf über einen sicheren Loader aufgespielt. In der letzten Phase prüft und aktualisiert (falls erforderlich) der Bootloader der zweiten Stufe den Anwendungscode (Bild 3).

Als Gegenmaßnahme gegen Angriffe empfiehlt es sich, eine strenge Richtlinie einzuhalten, nach der Upgrades auf neue Versionen der Firmware nur für aktualisierbare Komponenten zulässig sind, einschließlich der Folgenden: Bootloader der ersten Stufe, Bootloader der zweiten Stufe, die Anwendung.

Dieser Ansatz verhindert, dass sich bekannte Schwachstellen durch die Installation älterer Firmware ausnutzen lassen. Gleichzeitig verhindert dies auch, dass die signierten und verschlüsselten Firmware-Update-Images wiederholt entschlüsselt werden, um die in diesem Prozess verwendeten Schlüssel mithilfe eines Seitenkanalangriffs wie der DPA zu extrahieren.

Fazit

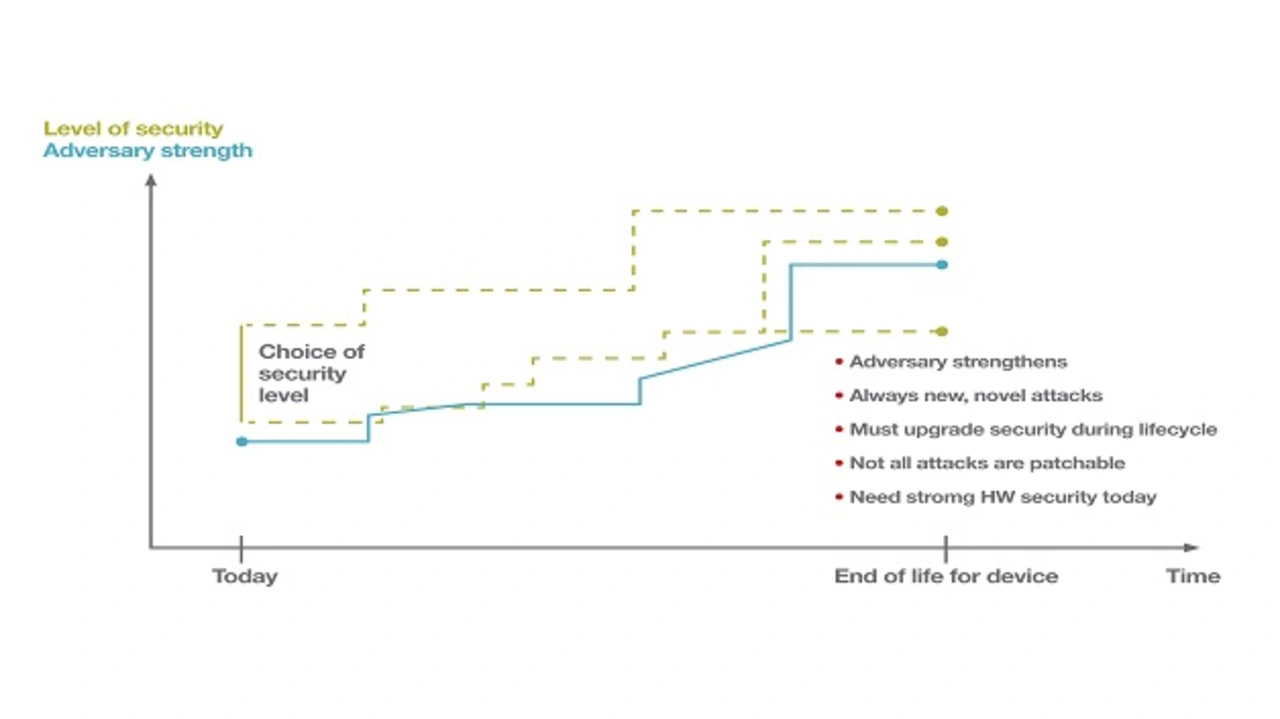

Intelligente IoT-Geräte erfordern moderne Sicherheitsmerkmale für eine gute Verwaltung, um in vielen Regionen und vertikalen Märkten die rechtlichen Vorgaben zu erfüllen. Ein integriertes Secure-Element bietet ein gutes Preis-Leistungs-Verhältnis, um Sicherheit im Wettrüsten zwischen Hackern und Geräteherstellern zu erreichen. Im Vergleich zu einem dedizierten externen SE ermöglicht ein integriertes SE deutlich mehr Kosteneinsparungen. Wichtige Funktionen, wie das sichere Debug-Unlock und das sichere Booten mit Root of Trust, basieren auf Voraussetzungen, die nur ein integriertes SE bieten kann. (kv)

Referenz

[1] Zak Doffman, Cyberattacks On IOT Devices Surge 300 % In 2019, ‘Measured In Billions’, Report Claims, https://tinyurl.com/y59cejg5

- Das IoT bestens absichern

- Zusätzliche Funktionen, die ein integriertes SE bietet