Embedded Security

Medizingeräte vor Hackern schützen

Fortsetzung des Artikels von Teil 1

Risikoszenarien für medizinische Endgeräte

Dank Nahfeldkommunikation, drahtloser Konnektivität sowie Sensoren kann das medizinische Fachpersonal Patienten überall überwachen. Diese wiederum können ihren eigenen Gesundheitszustand ganz bequem selbst überprüfen. Es gibt implantierbare medizinische Geräte und Sensoren, die Gesundheitsparameter überwachen, Medikamente abgeben und nachverfolgen, ob die verordnete Behandlung eingehalten wird. Diese intelligenten, vernetzten Geräte erfassen fortlaufend Daten und senden sie drahtlos an das medizinische Fachpersonal und ermöglichen so eine proaktive, abgestimmte Pflege und reduzieren somit die Kosten für die medizinische Versorgung. Mit der vernetzten Technik erreicht die medizinische Versorgung auch Menschen, die ansonsten nur einen eingeschränkten Zugang dazu haben. In dem Bericht »Internet of Medical Things, Forecast to 2021« prognostiziert Frost & Sullivan, dass die Anzahl der IoMT-Geräte ausgehend von 4,5 Milliarden im Jahr 2015 auf 20 bis 30 Milliarden im Jahr 2020 steigen wird.

Gehackte Geräte können nicht nur für den Benutzer gefährlich werden, sondern auch dem Hersteller oder den Gesundheitseinrichtungen schaden. Cyberkriminelle verschaffen sich so Zugang zum Krankenhausnetzwerk, stehlen unter Umständen Daten, reichen falsche Versicherungsansprüche ein oder kaufen illegal Medikamente. Beim Gerätehersteller könnte das die Türen zum Diebstahl von geistigem Eigentum öffnen. Und wenn der Angreifer gefälschte Geräteversionen erstellt, könnte dies zu Umsatzeinbußen führen. Alle medizinischen Endgeräte einschließlich Tools, Sensoren und Verbrauchsmaterialien sind potenziellen Risiken dieser Art ausgesetzt: Ein Virus oder schädliche Konfigurationsdaten werden eingeschleppt, bereits abgelaufene Peripheriegeräte werden über die vorgegebene Lebensdauer hinaus wiederverwendet, was zu unsicheren Zuständen führt, oder es entstehen Fälschungen, wobei die nachgemachten (End-)Geräte und Sensoren Daten verfälschen oder verändern.

Weltweit alarmieren Behörden die Produktentwickler: Die FDA beispielsweise empfiehlt einen »Total Product Lifecycle Approach«. Damit soll die Sicherheit bereits in der Produktentwicklungsphase berücksichtigt und eine Strategie für den Umgang mit Risiken erarbeitet werden sowie eine Strategie, die Möglichkeiten aufzeigt, wie sich zukünftig Risiken verringern lassen. Auch die Europäische Agentur für Netz- und Informationssicherheit (ENISA) empfiehlt, die FDA-Maßnahmen zur Cybersicherheit von medizinischen Geräten anzuwenden. Die chinesische Gesundheitsbehörde (CFDA) hingegen fordert die Entwickler dazu auf, die Sicherheit eines Geräts im Zusammenhang mit seiner Verwendung zu bewerten, um dann geeignete Maßnahmen zur Risikosteuerung zu ergreifen. Die 2013 gegründete Organisation »I Am The Calvary« hat sogar einen hippokratischen Eid für vernetzte medizinische Geräte erlassen. Dieser besagt unter anderem, dass die Cybersicherheit bereits bei der Entwicklung zu berücksichtigen ist, potenzielle Sicherheitsprobleme auch Dritten offengelegt werden sollen und Sicherheitsupdates unverzüglich verfügbar sein müssen. Der Eid wurde in Zusammenarbeit von Cybersicherheitsexperten und Mitarbeitern im Gesundheitswesen verfasst. Ziel ist es, die Patientensicherheit und das Vertrauen in das Gesundheitswesen zu erhalten.[3]

Techniken zur Absicherung medizinischer Geräte

Gemeinhin wird eine softwarebasierte Sicherheit als kostengünstig und relativ einfach anwendbar angesehen. Jedoch kann eine Software auch leicht verändert werden und sie ist anfällig für Malware. Es hat sich herausgestellt, dass eine hardwarebasierte Sicherheit zuverlässiger ist, da es schwierig ist, den Physical Layer zu verändern. Sichere ICs mit einer »Root of Trust« sind besonders zuverlässig, zum Beispiel kann bei einem Mikrocontroller der Startup-Code die Root of Trust bilden. Er wird in einem unveränderbaren internen ROM gespeichert und dazu verwendet, die Software-Signatur einer Anwendung zu verifizieren und zu authentifizieren, wenn der Mikrocontroller eingeschaltet wird. Die Root of Trust kann nicht geändert werden. Durch die Implementierung einer hardwarebasierten Root of Trust können Entwickler mehr potenzielle Sicherheitslücken von Grund auf ausschließen.

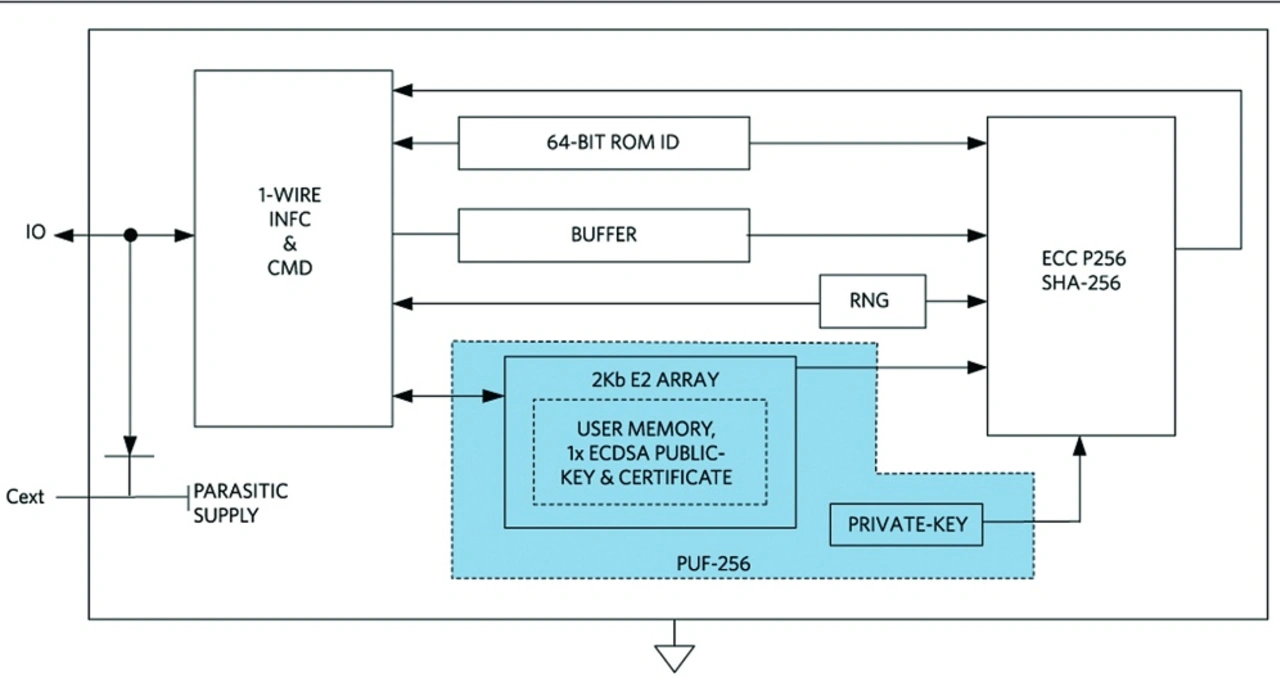

Moderne Hardware-Sicherheit, die auf der PUF-Technologie (Physically Unclonable Function) basiert, bietet noch mehr Schutz. Eine PUF-Schaltung verwendet die zufälligen elektrischen Eigenschaften von ICs und erzeugt einen eindeutigen und wiederholbaren kryptographischen Root-Schlüssel für jedes IC. Denn auch wenn ICs die gleiche Maske und den gleichen Herstellungsprozess haben, ist jedes IC aufgrund normaler fertigungsbedingter Unterschiede minimal anders. Indem sie diese Unterschiede nutzen, können PUF-Schaltungen geheime Informationen extrahieren, die bei jedem Chip einzigartig sind. So gehören die Gate-Verzögerung, der Einschaltzustand des SRAM und zufällige Unterschiede bei analogen Schaltungen zu den vielen physikalischen Eigenschaften, die zur Ableitung eines geheimen Schlüssels verwendet werden können.[4] Dieser wird durch die Analyse vieler PUF-Elemente nur dann erzeugt, wenn er benötigt wird, und wird niemals auf dem Chip gespeichert. Daher ist ein Gerät mit dieser Technologie nicht anfällig für invasive Angriffe – denn ein Schlüssel, der nicht vorhanden ist, kann nicht gestohlen werden. Selbst wenn ein Cyberkrimineller mit Techniken wie Deprocessing oder Micro-Probing einzudringen versucht, würde allein der Angriff die elektrischen Eigenschaften des PUF-Schaltkreises verändern und den Angriff weiter behindern. Mittlerweile sind Secure Authenticators mit PUF-Technologie für unter 1 US-Dollar verfügbar. Secure Authenticators mit festgelegter Funktion können ohne Programmierung auf Geräteebene leicht in ein Embedded Design integriert werden (Bild 2).

- Medizingeräte vor Hackern schützen

- Risikoszenarien für medizinische Endgeräte

- Sichere Authentifizierung verhindert Fälschungen