Industrielle Funkkommunikation

Hochzuverlässig für Smart Factories

Fortsetzung des Artikels von Teil 1

Echtzeitfähige Datensicherungsschichten

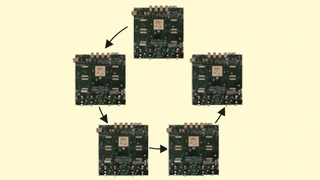

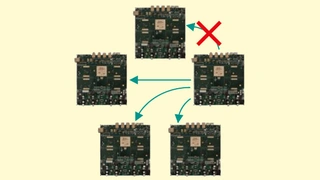

Die Schlüsseleigenschaft für eine echtzeitfähige Datensicherungsschicht ist der deterministische Kanalzugriff. Grundsätzlich sind reine Frequenzmultiplex-Verfahren (Frequency Division Multiple Access, FDMA), bei denen jeder Nutzer ein eigenes Frequenzband exklusiv nutzen kann, bezüglich der Latenz optimal – mit dem Nachteil, dass im Falle einer statischen Frequenzaufteilung die mögliche Übertragungsgeschwindigkeit pro Nutzer massiv beschränkt wird. Gleiches gilt für statische Zeitmultiplex-Verfahren (Time Division Multiple Access, TDMA) mit einheitlichen Zeitschlitzen, wobei bei diesen eine maximale Zugriffslatenz in Höhe eines Durchlaufs bis zum nächsten Zeitschlitz zugunsten geringerer Implementierungskomplexität in Kauf genommen wird. Als wesentlich günstiger für das Übertragungsgeschwindigkeit-zu-Latenz-Verhältnis erweisen sich dynamische MAC-Verfahren wie z.B. Polling oder Token Ring. Beim Polling fragt ein zentraler Knoten alle weiteren Knoten nacheinander nach Sendewünschen ab und vergibt Zeitschlitze dynamisch, wie es z.B. beim Siemens-IWLAN-System der Fall ist. Dagegen wird beim Token-Ring-Verfahren ohne zentrale Einheit mittels eines Kontrollpaketes (Token) über den Medienzugriff entschieden: Nur ein Knoten, der im Besitz des Token ist, darf Nutzdaten senden. Durch eine maximale Verweildauer des Token pro Knoten lässt sich eine maximale Latenz in Höhe von Token-Verweilzeit mal Anzahl der Knoten plus Übertragungszeiten garantieren. In leitungsgebundenen, lokalen Netzwerken der ersten Generation waren Computer über Kabel in einem Ring miteinander verbunden. Hieraus ergibt sich der Begriff Token Ring [5]. Im Falle der Funkübertagung gibt es eine solche physische Ringstruktur nicht, da grundsätzlich über den Funkkanal jeder Knoten mit jedem anderen erreichbaren Knoten verbunden ist. Darum wird über eine Liste sichergestellt, dass der Token bei jedem Knoten ankommt. Dieses Konzept wird als logisches Token-Ring-Verfahren bezeichnet.

Der logische Token-Ring-Ansatz bietet alle Vorteile eines verteilten Systems bezüglich des notwendigen Leistungsunterschieds und der Bruchpunkt-Eigenschaft des zentralen Knotens (Single Point of Failure), muss allerdings die Regeneration des Token im Falle eines Verlustes durch Übertragungsfehler sicherstellen. Gerade für flexible Architekturen, bei denen die An- und Abwesenheit spezieller Knoten variieren kann, wie z.B. die Anwesenheit autonom beweglicher Fahrzeuge in einer Fabrik, muss genau unterschieden werden können, ob ein Token aufgrund der Abwesenheit eines Teilnehmers oder wegen eines Übertragungsfehlers verloren gegangen ist. Für die Echtzeitfähigkeit des Funksystems erfordert dies eine besonders effektive Verarbeitung vorhandener Zustandsinformationen.

Hochzuverlässige Datenübertragung per Funk

Eine grundsätzliche Schwierigkeit für die Funkübertragung liegt in der Selektivität des Funkkanals: Befindet sich der Empfänger zum Übertragungszeitpunkt an einer ungünstigen Stelle im Raum, an der die Kanalgüte extrem niedrig ist – ein sogenanntes „Fading-Loch“ [6] – ist der Empfang des Signals unmöglich. Dasselbe gilt bei einer schlechten Position des Senders. Doch selbst wenn sich Sender und Empfänger zum Übertragungszeitpunkt an besonders günstigen Positionen befinden, ist der korrekte Empfang des Signals nicht sichergestellt, da aufgrund der Physik alle elektromagnetischen Wellen, inklusive aller Nutz- und Störsignale von der Antenne des Empfängers, als Interferenz oder Rauschen eingefangen werden und nicht ohne weiteres vom eigentlich gewünschten Signal unterschieden werden können. Unterschreitet das Verhältnis von gewünschtem Signal zu Rauschen plus Interferenz (Signal to Noise plus Interference Ratio – SNIR) einen bestimmten Wert, ist der Empfang mit anschließender Decodierung des Signals nicht mehr möglich, was einen Übertragungsfehler zur Folge hat. In paketvermittelnden Netzwerken wird die Übertragungszuverlässigkeit darum oft in einer Paketfehlerwahrscheinlichkeit angegeben bzw. als Paketverlustrate gemessen.

Jobangebote+ passend zum Thema

Bild-3.jpg

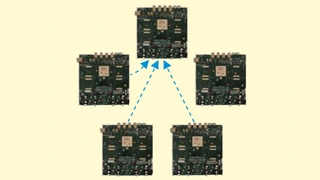

Durch Redundanzen, wie Mehrfachübertragungen oder aufwändigere Fehlerkorrektur-Codes, können Übertragungsstörungen auf der physikalischen Schicht auf Kosten der Datenrate bis zu einem gewissen Grad ohne Einfluss auf die höheren Schichten bleiben. Adaptive Mehrfachübertragungen im Fehlerfall auf Basis sogenannter „Automatic Repeat Request“- (ARQ) Mechanismen, reduzieren zusätzlich die Ausfallrate auf den höheren Schichten. Dabei werden die Daten so oft wiederholt gesendet, bis der Empfänger durch eine Bestätigung (Acknowledgement) signalisiert, dass sie fehlerfrei angekommen sind. Kooperative Mechanismen [7] können genutzt werden, um die Redundanz über mehre Knoten zu verteilen.

Im Falle eines Token Ring kann durch kooperatives Eingreifen benachbarter Knoten die Kanalselektivität im Raum genutzt werden, um Daten über einen für Sender und Empfänger günstig positionierten Knoten zu leiten, damit nicht gewartet werden muss, bis die Übertragungsstrecke zwischen Sender und Empfänger einen für die Übertragung genügenden Kanalzustand erreicht (Bild 3). Zusätzlich zur zeitlichen Diversität wird hier die räumliche Diversität des Funkkanals genutzt, was einen höheren Erfolg beim wiederholten Versenden des Datenpakets verspricht, da es mit zunehmender Anzahl an kooperierenden Stationen unwahrscheinlicher wird, dass kein Knoten aushelfen kann.

- Hochzuverlässig für Smart Factories

- Echtzeitfähige Datensicherungsschichten

- Das EchoRing-Funksystem

- Das Echo-Prinzip trägt schon bei kleinen Netzwerken