Die Hacker kommen

Angriffsszenarien auf Smart-Card-ICs

Fortsetzung des Artikels von Teil 2

Direkte Protokollangriffe

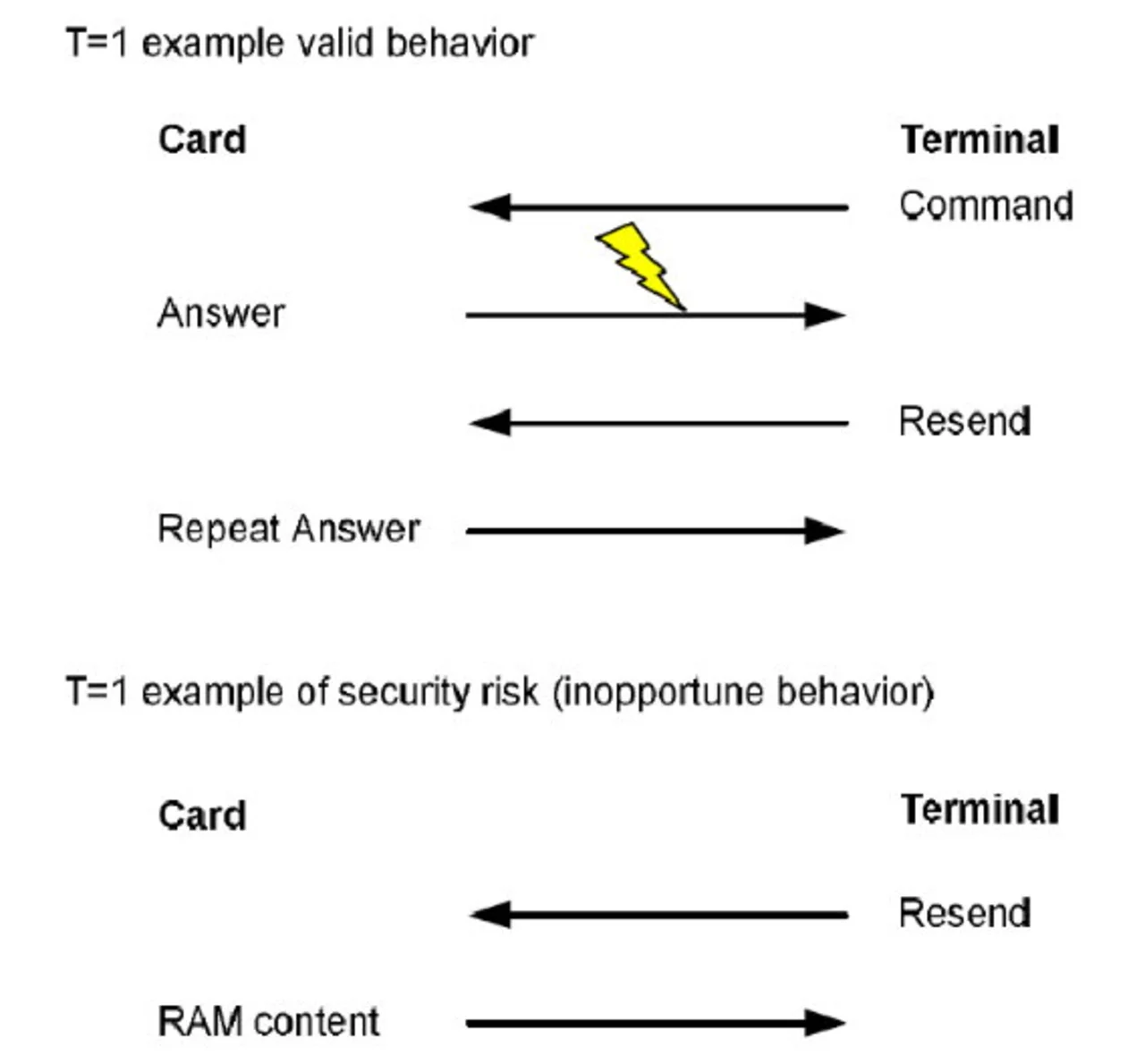

Ein direkter Protokollangriff ist beispielsweise das versuchte Senden von Befehlen, die von der Smartcard in ihrem aktuellen Betriebszustand nicht erwartet werden. Unter anderem enthalten die Smartcard-Protokolle ISO 7186-3 und 14443 einen Befehl zur Behandlung von Kommunikationsfehlern. Anstatt eine echte Kommunikation zu starten, kann ein Angreifer durch das Senden dieses Kommandos einen nicht initialisierten Puffer oder den letzten beschriebenen Puffer erhalten.

Ob das TOE tatsächlich den Speicherinhalt auswirft, hängt von der richtigen Initialisierung und Länge des I/O-Pufferzeigers ab. Der in der Grafik gezeigte Speicher kann übrig gebliebene geheime Daten enthalten wie etwa einen soeben berechneten DES Session Key. Diese Art Attacke kann es einem Angreifer somit ermöglichen, dem TOE geheime Daten zu entlocken.

Man-in-the-Middle-Attacken

Bei Angriffen dieser Art verbirgt sich der Angreifer auf dem Kommunikationsweg zwischen zwei Instanzen, die auf gültige Weise kommunizieren, und stellt sich gegenüber beiden Beteiligten als die jeweilige Gegenstelle dar. Einige in der Literatur veröffentlichte Beispiele für Man-in-the-Middle-Attacken finden sich hier:

- An Example of a Man-in-the-middle Attack Against Server Authenticated SSLsessions (Mattias Eriksson)

- Man-in-the-Middle in Tunnelled Authentication Protocols (N. Asokan, Valtteri

- Niemi, Kaisa Nyberg, Nokia Research Center, Finnland)

- Why Cryptosystems Fail (Ross Anderson)

Replay-Attacken

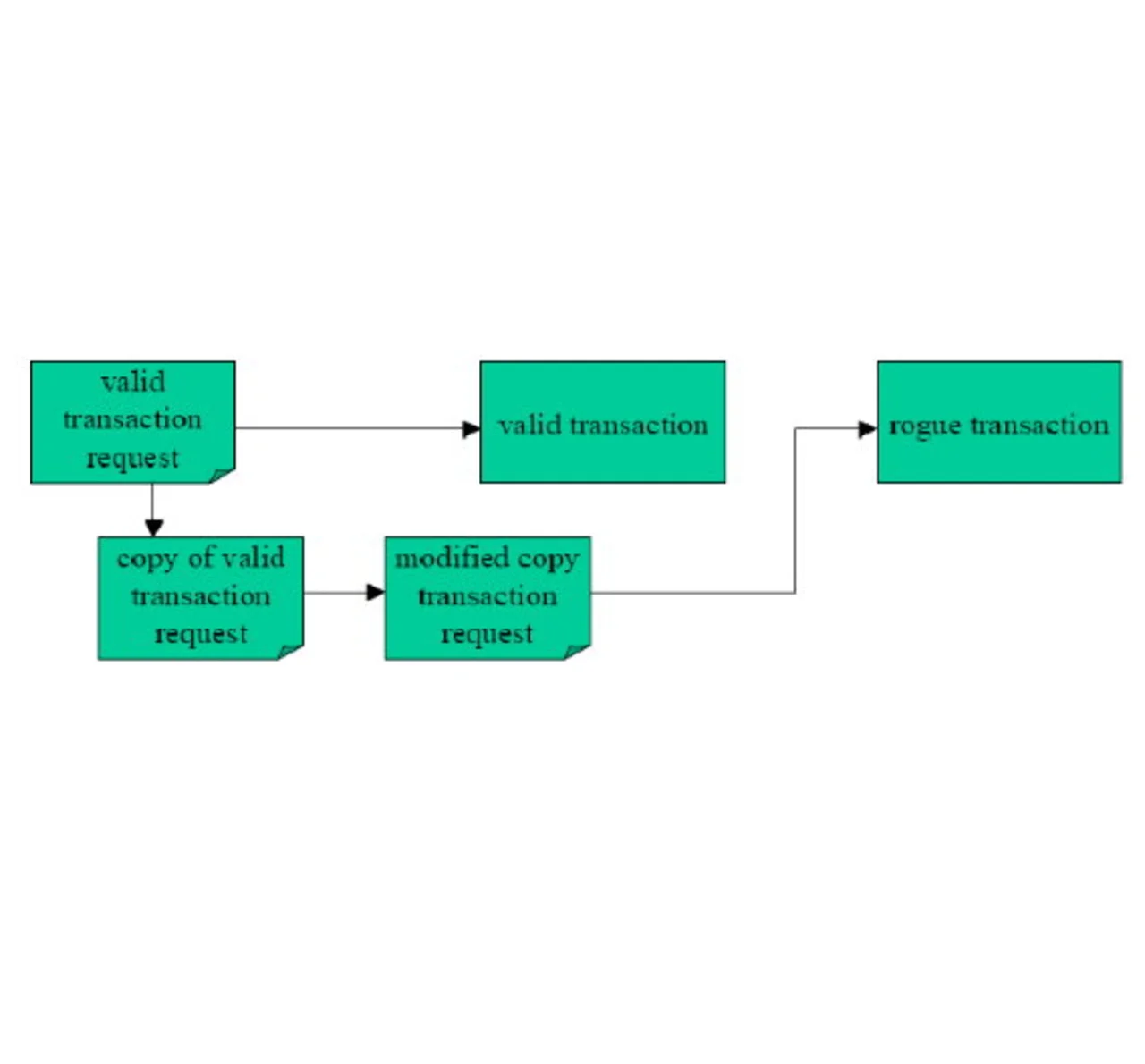

Replay-Attacken sind immer dann möglich, wenn ein Mechanismus nicht überprüft, ob ein Befehl ein gültiger Bestandteil der aktuellen Befehlssequenz ist oder ob eine komplette Befehlssequenz nicht schon zu einem früheren Zeitpunkt verwendet wurde (normalerweise sollte ein sicheres Protokoll eine solche Attacke von seinem Design her ausschließen). Ein Angreifer nutzt hierbei einen Protokoll-Analyser zum Überwachen und Kopieren von Paketen, die zwischen der Smartcard und einem Lesegerät bzw. Host übertragen werden. Die erfassten Pakete werden gefiltert und auf interessante Informationen wie etwa digitale Signaturen oder Authentifizierungs-Codes hin untersucht. Nach erfolgter Extraktion werden die Pakete erneut gesendet (Replay), wodurch der Angreifer die Chance erhält, sich unerlaubterweise Zugang zu bestimmten Ressourcen zu verschaffen.

Jobangebote+ passend zum Thema

Die Grafik illustriert eine Situation, in der der Angreifer eine gültige Transaktionsanfrage kopiert und modifiziert und anschließend mithilfe gleicher (bzw. geringfügig modifizierter) Versionen der Nachrichten eine zweite Anfrage sendet. Generell können Attacken dieser Art dem Angreifer den Zugang zu Ressourcen des Anwenders eröffnen (z. B. Abbuchung vom Bankkonto oder Zugriff auf geschützte Systemressourcen).

Dieser Attacke kann sich als vollständiger Angriff gestalten, wenn beispielsweise die Abbuchung von einem Konto erfolgreich ist. Geht es um den Zugriff auf Systemressourcen, kann die Attacke abhängig von den Ressourcen, denen der Angriff gilt, auch eine Teilkomponente sein (denn der Angreifer kann wie ein regulärer Anwender kommunizieren und versuchen, höhere Zugriffsprivilegien zu erlangen).

Als Gegenmaßnahme zur Abwehr von Replay-Attacken eignen sich Sequenznummern mit passender Integritätssicherung. Die Verwendung aufgezeichneter gültiger Nachrichten wird hierdurch deutlich erschwert.

- Angriffsszenarien auf Smart-Card-ICs

- Beschreibung der Angriffsschritte

- Direkte Protokollangriffe

- Umgehung von Authentifizierung oder Zugangskontrolle