Internet der Dinge

Virtualisierung, Echtzeit, Sicherheit – kein Widerspruch

Fortsetzung des Artikels von Teil 2

Datenschutz für das IoT

Angreifer suchen stets nach dem schwächsten Glied, und nur schwach geschützte Dinge werden zuerst angegriffen. Wurde ein IoT-Gerät erst einmal gekapert, können Angreifer darüber auch Informationen im Rechenzentrum abgreifen. Nimmt man die Cyber-Attacke auf die Target Corporation als Beispiel, wurde hier Schad-Software in Objekte des Einzelhändlers eingebracht – und zwar in die einzelnen Point-of-Sale (PoS) Terminals – anstatt die Unternehmens- oder Zahlungsverarbeitungs-Server zu infiltrieren. Die Angreifer entwendeten mehr als 100 Millionen Kreditkarten- und persönliche Daten. Sicherheitsforscher fanden kürzlich auch ein Botnet, das aus intelligenten Haushaltsgeräten einschließlich Kühlschränken besteht. Diese Attacken sind nur die Spitze des Eisbergs. Sie werden mindestens genauso schnell zunehmen wie die Zahl der Dinge im Internet selbst.

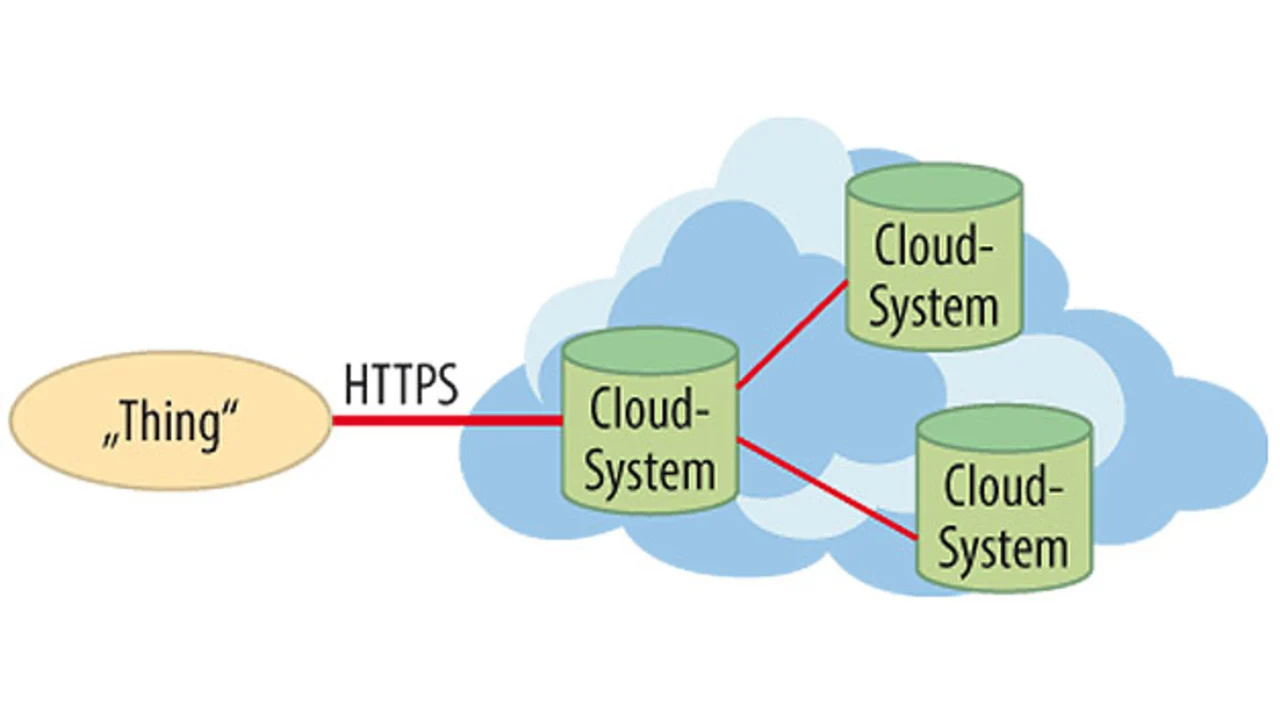

Ein Fehler beim Cloud Computing ist die Annahme, dass eine HTTPS-Verbindung zwischen dem zugreifenden Gerät und der Cloud ausreichenden Schutz für die ausgetauschten Informationen bietet. Da das IoT immer komplexer wird, ist es zu aufwendig für Entwickler, zu wissen, wie Daten über das Netzwerk fließen und ob die verschiedenen Systeme vertrauenswürdig sind. Surft man z.B. mit seinem Browser auf die Facebook-Seite, kann die SSL-Übertragung die zu Facebook übertragenen Informationen schützen.

Jobangebote+ passend zum Thema

Die fehlende strenge, gegenseitige Authentifizierung der meisten Web-Server macht aber auch diese Annahme fraglich. Was geschieht also mit den Daten, sobald sie in der Facebook-Cloud eintreffen? Sie können an Werbetreibende, Datenbanken und Drittanbieter von Web-Dienstleistungen weitergeleitet werden (Bild 4).

Für Entwickler ist es daher sinnlos, die Qualität der Sicherheitskontrolle aller beteiligten Dinge und Systeme zu überprüfen. Deshalb muss eine Zero-Trust-Strategie eingeführt werden, bei der angenommen wird, dass die Cloud von Grund auf unsicher ist. Erzeugt ein System wertvolle Daten, müssen Maßnahmen ergriffen werden, um diese Daten zu schützen – unabhängig davon, wohin die Daten im Web fließen. Ein tragbares medizinisches Gerät kann dann lokal gesammelte Informationen verschlüsseln. Der Code-Schlüssel wird über den Anwender verwaltet und nur mit dem Gesundheitsdienstleister geteilt.

Datenlecks und Einbrüche verhindern

Das Prinzip einer Plattform-Architektur bietet Entwicklern eine leistungsfähige Tool-Sammlung, um sichere IoT-Systeme zu erstellen. Wie lassen sich damit also Datenlecks bzw. ein Einbruch verhindern? Obwohl nicht alle Details bekannt sind, wie die Schad-Software in die PoS-Terminals gelangte, wissen wir, dass sie vollen Zugriff auf den Speicher (RAM) erlangte, um persönliche Informationen abzugreifen, sobald diese von Käufern in das Terminal eingegeben wurden.

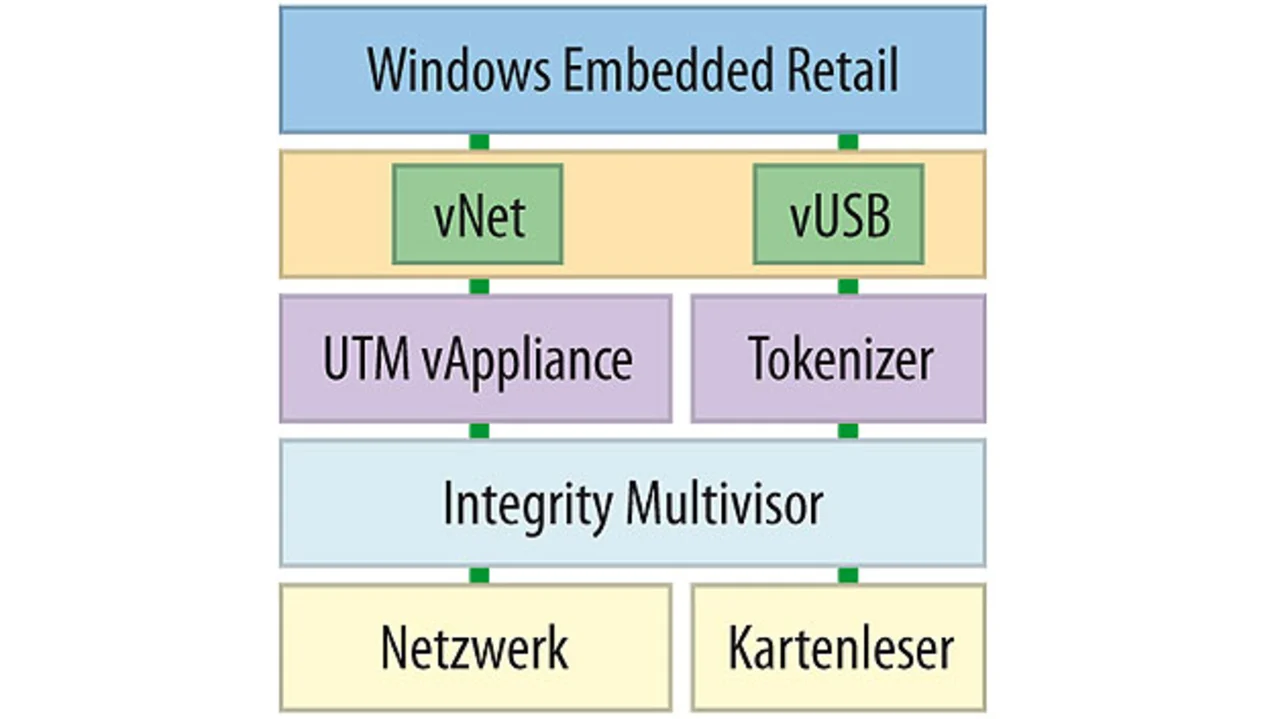

Eine fortschrittliche PoS-Architektur würde ein deprivilegiertes Betriebssystem und eine einfache sicherheitskritische Anwendung nutzen, genannt Tokenizer, um die Verarbeitung personenbezogener Daten durchzuführen. Der Tokenizer wird direkt auf dem Thingvisor ausgeführt und verwaltet den physikalischen USB-Kreditkartenleser. Der Tokenizer verwendet eine sichere Verbindung zu einem Back-End-Web-Service, ordnet die persönlichen Informationen Token-bezogenen Aufzeichnungen zu und gibt dann eine virtuelle USB-Kartenlesung frei. Dabei wird der Token verarbeitet und die Information an die PoS-Betriebsumgebung weitergegeben. Während das PoS-Haupt-OS mit Schad-Software belegt sein kann, hat diese nun keinen Zugriff auf personenbezogene Daten. Das Zuordnen Token-bezogener Daten geschieht im Hintergrund. Der Thingvisor kann auch eine virtuelle Sicherheitsfunktion enthalten, z.B. ein UTM-System (Unified Threat Management), das sich zwischen dem physikalischen Netzwerk und einer deprivilegierten, virtuellen Netzwerkschnittstelle befindet, die Verbindung zum PoS-Betriebssystem hat. Dieser Ansatz gibt Dingen die Möglichkeit, leistungsfähige Netzwerksicherheitsfunktionen zu integrieren, ohne dabei die Größe, das Gewicht und die Kosten von Server-Hardware zu verursachen.

Hardware Root of Trust

Ebenfalls von Bedeutung ist, dass Dinge eine Hardware Root of Trust erfordern – sogar noch unterhalb der Thingvisor Software Root of Trust. Eine Hardware Root of Trust ist in ihrer einfachsten Form ein manipulationssicherer Schlüsselspeicher, der zumindest für das sichere Booten des Thingvisor und der zugehörigen sicherheitskritischen Komponenten verwendet wird (z.B. für den genannten Tokenizer).

Die Boot-Sequenz muss den Schlüssel verwenden, um diese Komponenten vor deren Aktivierung zu überprüfen. Anschließend kann die Hardware Root of Trust auch für die Remote-Bescheinigung und für einen höheren Schutz von Schlüsseln zur Sicherung der auszutauschenden und ruhenden Daten verwendet werden. Versucht ein Angreifer, den Firmware-Flash-Speicher mit Schad-Software zu überschreiben, wird dies während des sicheren Boot-Vorgangs erkannt und löst Korrekturmaßnahmen aus. Nach dem sicheren Start kann der Thingvisor rekursive Überprüfungen anderer Komponenten vornehmen, einschließlich des Gast-Betriebssystem-Kernel.

Bild 5 zeigt die gesamte Thingvisor-basierte Point-of-Sale-Architektur (mit Windows Embedded als Haupt-Betriebssystem des PoS). Das System wurde auf der NRF Big Show (National Retail Federation) demonstriert. Die Target Corporation hat die Demonstration leider verpasst.

Neue Funktionen, neue Risiken

Das Internet der Dinge ermöglicht unglaubliche Funktionen und erhöht die Effizienz, was Lösungsanbietern neue Geschäftsmöglichkeiten eröffnet. Aber mit diesen Möglichkeiten steigt auch die Verantwortung: Die Anforderungen an die Sicherheit und den Schutz der Privatsphäre im IoT nehmen zu. Entwickler müssen dies bereits früh in der Projektphase berücksichtigen, um ihre Systeme sicher und zukunftstauglich zu machen. Diese Strategie beginnt mit einer Plattform-Architektur, die Hardware und Software Roots of Trust sowie bewährte Sicherheitsprinzipien verwendet, um Dinge im Internet sicher und Attacken durch Angreifer unschädlich zu machen.

Der Autor

| David Kleidermacher |

|---|

| ist Vice President of Engineering bei Green Hills Software (www.ghs.com), wo er seit über zehn Jahren Compiler, Entwicklungsumgebung und Echtzeit-Betriebssysteme entwicklet. Zur Zeit leitet er das Entwicklungsteam des Echtzeit-Betriebssystem Integrity, das von Grund auf für Sicherheit udn höchste Zuverlässigkeit entworfen wurde. |

sales-ger@ghs.com

- Virtualisierung, Echtzeit, Sicherheit – kein Widerspruch

- Internet der Dinge: Virtualisierte Architekturen

- Datenschutz für das IoT