Blinde Flecken bei OT-Sicherheit

Kritische Schwachstellen in vielen CPS-Geräten

Bei einer eingehenden Untersuchung cyber-physischer Systeme in der Industrie und Medizin hat der Security-Anbieter Claroty zahlreiche kritische Schwachstellen ausfindig gemacht. Oft sind diese Sicherheitslücken im OT-Umfeld mit herkömmlichen Ansätzen wie CVSS nicht zu entdecken.

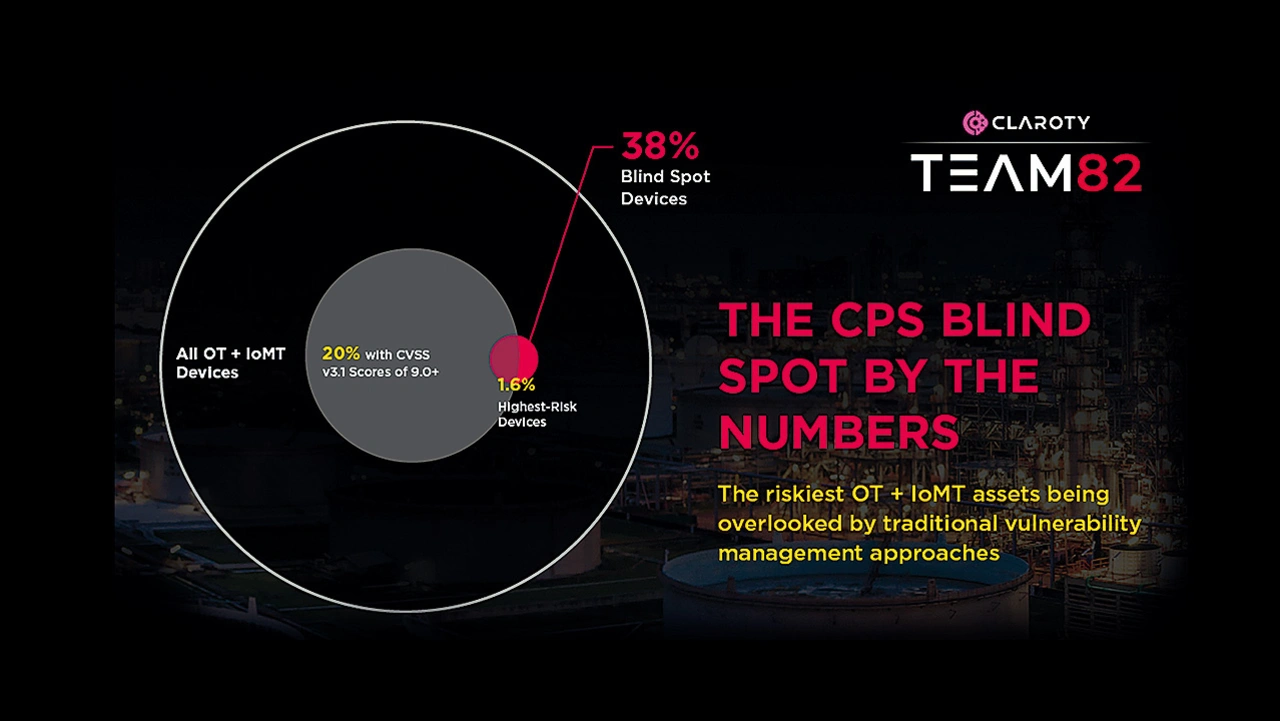

Eine aktuelle Analyse des XIoT-Security-Spezialisten Claroty deckt eine gefährliche Diskrepanz bezüglich der Einschätzung der eigenen OT-Sicherheit in Industrie und Medizin und der tatsächlichen Verwundbarkeit der eingesetzten cyber-physischen Systeme (CPS) auf. Die Forschungseinheit Team82 des Anbieters untersuchte für den Report die Daten von über 20 Millionen CPS-Geräten aus den Bereichen Betriebstechnik (OT), vernetzte medizinische Geräte (IoMT) sowie IoT und IT. Dabei entdeckte das Team82, dass schon gemäß der heute üblichen Einordnung des Schwachstellen-managements nach dem Common Vulnerability Scoring System (CVSS) 20 Prozent der untersuchten OT- und IoMT-Geräte CVSSv3.1-Scores von 9,0 oder mehr aufweisen. Damit sind sie der höchsten Gefährdungsstufe »kritisch« zuzuordnen.

Jobangebote+ passend zum Thema

Risiko ist relativ

»Jeder Wert, der höher als Null ist, hat Auswirkungen auf das Risiko von stark gefährdeten Anlagen, die zur Steuerung von Systemen wie dem Stromnetz oder zur Bereitstellung lebensrettender Patientenversorgung verwendet werden«, warnt Amir Preminger, Vice President of Research von Claroty, angesichts dieses Ergebnisses. Diese hohe Zahl an CPS mit offensichtlich kritischen Schwachstellen stellt die Verantwortlichen vor eine enorme Herausforderung. Dies gilt insbesondere im Bereich der cyber-physischen Systeme mit begrenzten Zeitfenstern für Patches. Zudem gibt ihnen die Kennzahl noch keinerlei Aufschluss darüber, an welchen Stellen sie konkret mit Gegenmaßnahmen ansetzen müssen und welche das sein sollten.

Noch weitaus problematischer sind allerdings die weiteren Ergebnisse der Analyse. So wurden von den Sicherheitsforschern unabhängig vom CVSS-Wert 1,6 Prozent der OT- und IoMT-Assets als »hochriskant« eingestuft, weil sie eine unsichere Internetverbindung aufweisen und mindestens eine bereits bekannte und ausgenutzte Schwachstelle (Known Exploited Vulnerability, KEV) aufweisen. Das besonders hohe Risiko ergibt sich dabei aus einer Kombination einer hohen Wahrscheinlichkeit für einen Angriff mit dessen potenziell besonders weitreichenden Auswirkungen. Als konkrete Risikofaktoren werden hier etwa ein End-of-Life-Status, unsichere Kommunikationsprotokolle sowie schwache Passwörter berücksichtigt.

Gefährliche Angriffe unter dem CVSS-Radar

Richtig interessant wurde es dann, als die Experten ihre eigene Risikoeinschätzung mit den CVSS-Daten abglichen. Bei dieser Analyse stellten sie fest, dass 38 Prozent der von ihnen als extrem risikobehaftet identifizierten Systeme nur einen CVSS-Score von unter 9,0 aufweisen. Damit werden sie im Rahmen des herkömmlichen Schwachstellenmanagements oft nur nachrangig priorisiert oder ganz übersehen. Somit kann es also passieren, dass die Nutzung des Scoring-Systems das genaue Gegenteil der dadurch erhofften Sicherheitsverbesserung erreicht, indem die Aufmerksamkeit auf eine Vielzahl nicht unmittelbar gefährlicher Schwachstellen gelenkt wird, während gleichzeitig hochriskante Lücken in Assets unter dem Radar bleiben.

Hier muss zudem betont werden, dass der vermeintlich geringe prozentuale Anteil der betroffenen Systeme in absoluten Zahlen durchaus eine relevante Größe erreicht. Angesichts von zig Millionen im Einsatz befindlichen cyber-physischen Systemen ist hier zumindest von hunderttausenden Geräten auszugehen, deren gravierende Schwachstellen Angreifer aus der Ferne ausnutzen können, um sich unberechtigten Zugriff zu verschaffen, sie zu manipulieren, kompromittieren und auszuspionieren. Damit stellen die entsprechenden Systeme eine erhebliche und unmittelbare Gefahr für Unternehmen und oft auch Dritte dar, sind zugleich aber blinde Flecken in den Sicherheitsstrategien.

»Selbst wenn sie irgendwie die unmögliche Aufgabe meistern würden, jede einzelne 9.0+-CVSS-Schwachstelle zu beheben, würden sie immer noch fast 40 Prozent der gefährlichsten Bedrohungen für ihr Unternehmen übersehen«, erklärt Preminger. Er fordert die Einführung eines risikobasierten Schwachstellenmanagements, um die Sicherheit von Industrie, Infrastrukturen und Patienten sicherstellen zu können: »Unternehmen müssen einen ganzheitlichen Ansatz für das Risikomanagement verfolgen, der sich auf die tickenden Zeitbomben in ihrer Umgebung konzentriert.«