Vernetzte Embedded-Systeme

Besserer Schutz durch »Linksverschiebung«

Je früher im Entwicklungsprozess eine Software hinsichtlich der späteren Zertifizierung und Zulassung nach Sicherheitsaspekten getestet werden kann, umso mehr lässt sich der Prozess beschleunigen. Das frühzeitige Testen – Linksverschiebung – hilft, die Sicherheit in Embedded-Systemen zu erhöhen.

Es steht außer Zweifel, dass sich Systeme einfacher überwachen, upgraden und aufrüsten lassen, wenn sie vernetzt sind. Ebenso klar ist aber auch, dass sie durch eben diese Vernetzung anfälliger gegen Attacken sind, und dass die Abwehr derartiger Attacken alles andere als trivial ist.

Durch das Installieren mehrerer Schutzebenen, also zum Beispiel Secure Boot – damit stets das korrekte Image geladen wird –, Domain-Separierung und Reduzierung der Angriffsflächen, lässt sich erreichen, dass beim Ausfall einer Ebene die übrigen weiter intakt bleiben. Natürlich kann sicherer Anwendungscode allein in einer unsicheren Umgebung keinen ausreichenden Schutz bieten, aber dennoch spielt er eine entscheidende Rolle in einem System, das mit Blick auf Sicherheit entwickelt wird.

Die gerade gemachten Aussagen gelten übrigens unabhängig vom jeweils bevorzugten Entwicklungs-Lebenszyklus. Embedded-Entwicklungsteams setzen zwar zunehmend auf DevOps-Prinzipien, andere bevorzugen dagegen das V-Modell, das traditionell eher mit Functional-Safety-Normen wie DO-178C (Luft- und Raumfahrt), ISO 26262 (Automobil) und IEC 62304 (Medizingeräte) in Verbindung gebracht wird.

Jobangebote+ passend zum Thema

DevSecOps statt DevOps zur Angriffsabwehr

Das DevOps-Konzept, das die Teams aus der Entwicklung und dem Betrieb integriert, wurde insbesondere geschaffen, um auf geänderte Rahmenbedingungen zu reagieren, und tatsächlich bietet DevOps für viele Embedded-Anwendungen klare Vorteile: Zum Beispiel lassen sich neue Marktanforderungen durch eine stärker integrierte Produktentwicklung rascher berücksichtigen. Hinzu kommt der möglicherweise noch wichtigere Faktor, dass Patches und Updates an der Applikation, wie etwa Over-the-Air-Updates (OTA) für Automobilsoftware, deutlich schneller eingespielt werden können als mit anderen Verfahren.

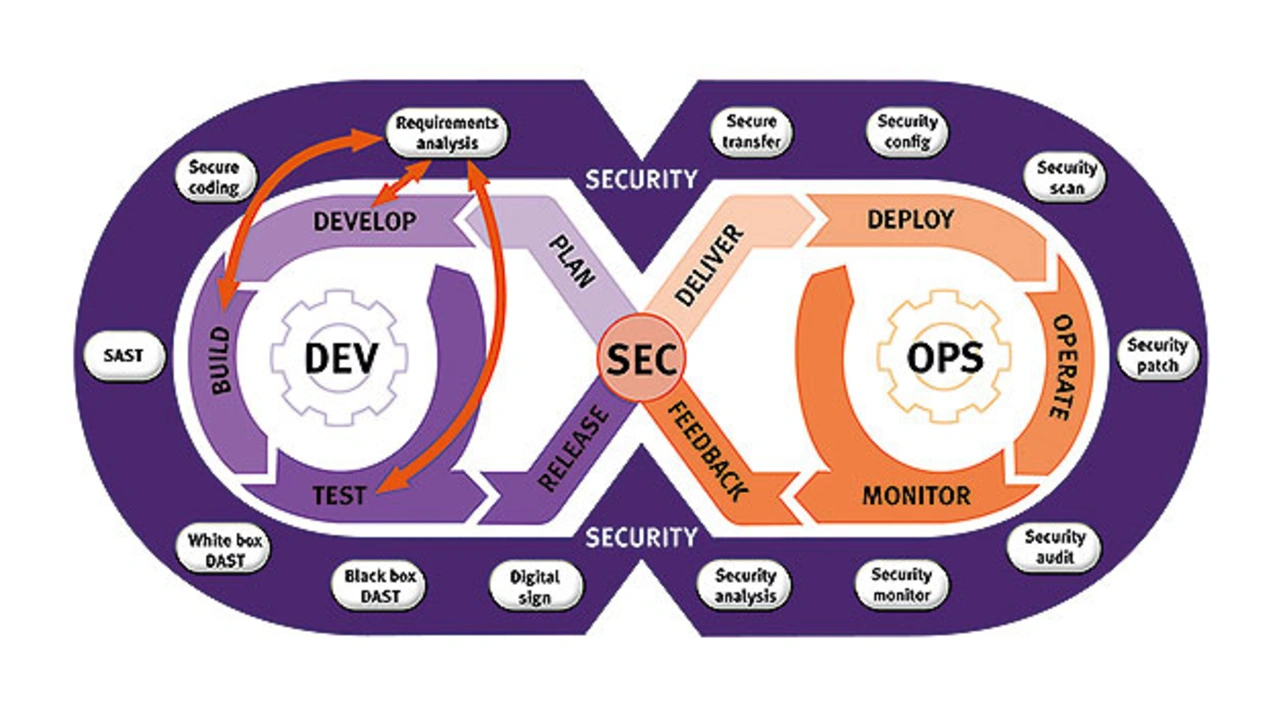

Das DevSecOps-Konzept (Development, Security, Operations) baut die DevOps-Prinzipien weiter aus, und zwar durch eine Linksverschiebung auf der Zeitachse, d. h. der Security-Aspekt wird bei jeder Software-Iteration frühzeitig und kontinuierlich berücksichtigt – sowohl bei der Entwicklung als auch beim Testen.

Fundierte Abwehr und das Prozessmodell

Die Vorgehensweise bei der Verifikation von geschütztem Embedded-Code war in der Vergangenheit vorwiegend reaktiver Natur. Der Code wurde anhand relativ lockerer Richtlinien entwickelt und anschließend geeigneten Leistungs-, Penetrations-, Last- und Funktionstests unterzogen, um etwaige Schwachstellen zu identifizieren.

Dem steht die proaktive Vorgehensweise gegenüber, bei der die Sicherheit des Codes schon bei der Entwicklung gewährleistet wird. Dies wiederum impliziert einen systematischen Entwicklungsprozess, bei dem der Code in Übereinstimmung mit sicheren Codierstandards geschrieben wird. Er kann außerdem zu den entsprechenden Sicherheitsanforderungen zurückverfolgt werden und wird so geprüft, dass die Einhaltung dieser Anforderungen im Zuge der voranschreitenden Entwicklung nachgewiesen werden kann.

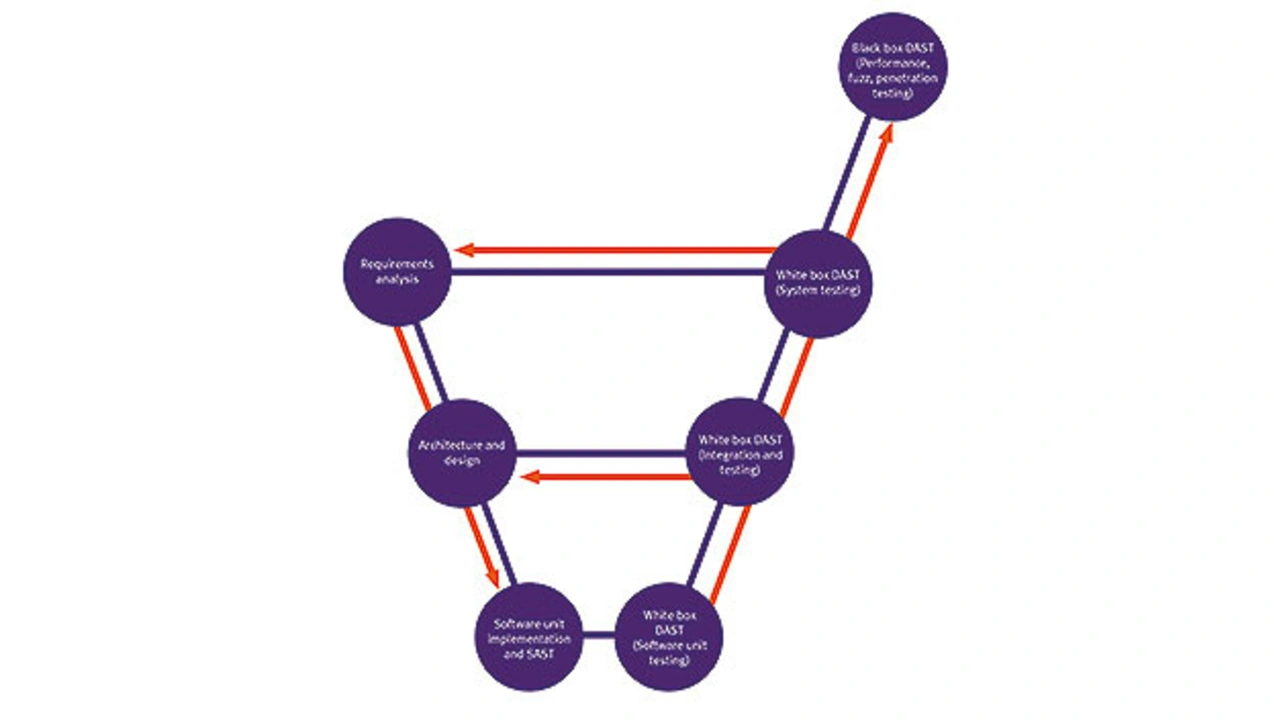

Eine Interpretation dieses proaktiven Konzepts bindet sicherheitsbezogene Best Practices in den Softwareentwicklungs-Lebenszyklus nach dem V-Modell ein, mit dem Entwickler aus dem Bereich der funktionalen Sicherheit bereits vertraut sind.

Das Resultat ist ein Secure Software Development Life Cycle (SSDLC), der für Security-fokussierte Entwickler eine Linksverschiebung bedeutet und sicherstellt, dass Schwachstellen gar nicht erst in das System hineingelangen (Bild 1).

Auch wenn hinsichtlich des Kontexts Unterschiede zwischen DevSecOps und SSDLC bestehen, bedeutet die Linksverschiebung für beide dasselbe, nämlich eine frühzeitige und fortlaufende Einbeziehung des Security-Aspekts (Bild 2).

- Besserer Schutz durch »Linksverschiebung«

- Linksverschiebung – das steckt dahinter