Funkanlagen-Richtlinie und Security-ICs

Vernetzt – aber sicher!

Drahtlose Kommunikationstechnologien wie 5G sorgen dafür, dass immer mehr Geräte mit dem Internet verbunden sind. Bei allen Vorteilen bedeutet das aber auch mehr Zugang zu persönlichen Daten und damit ein steigendes Risiko für Cyberattacken.

Hersteller kommen um das Thema Sicherheit in der vernetzten Welt nicht herum.

Im April 2023 haben Netgear und Bitdefender den »2023 IoT Security Landscape Report« vorgestellt. Für diesen Bericht wurden weltweit 2,6 Millionen Haushalte analysiert, in denen Smart-Home-Geräte stehen, die durch die Security-Produkte von Netgear Armor powered by Bitdefender geschützt sind. Das Ergebnis: Bei den insgesamt rund 120 Millionen IoT-Geräten wurden im Jahr 2022 gut 3,6 Milliarden Sicherheitsereignisse verzeichnet. Jeden Tag sind im Schnitt acht Smart Homes von Cyberattacken betroffen.

Das mit Abstand beliebteste Einfallstor ins Heimnetzwerk waren mit 52 Prozent Smart TVs (Bild 1). Erst mit deutlichem Abstand folgen smarte Steckdosen (13 Prozent), Router (9 Prozent) und smarte Videorekorder (8 Prozent).

Der Report führt das enorme Sicherheitsrisiko durch IoT-Geräte im Smart-Home-Bereich deutlich vor Augen. Bedenkt man außerdem, dass im Zuge des Home-Office-Schubs durch Corona neben dem Smart TV inzwischen auch oft ein Laptop mit Unternehmensdaten im Netzwerk ist, wird klar, dass dies auch ein enormes Sicherheitsrisiko für Unternehmen darstellt.

[Anforderungen der Funkanlagen-Richtlinie

Für alle Geräte, die funken, gilt – mit wenigen Ausnahmen – die Funkanlagen-Richtlinie 2014/53/EU bzw. Radio Equipment Directive (RED). Sie bildet den Regelungsrahmen für die Bereitstellung auf dem Markt und die Inbetriebnahme von Funkanlagen mit dem Ziel, einen freien Warenverkehr innerhalb der Mitgliedstaaten zu ermöglichen. Zu den Vorgaben gehören zum Beispiel »ein angemessenes Niveau an elektromagnetischer Verträglichkeit« oder »eine wirksame und effiziente Nutzung von Funkfrequenzen zur Vermeidung funktechnischer Störungen«. Zu den wichtigsten definierten Anforderungen zählt auch, dass die Gesundheit und Sicherheit der Nutzer nicht gefährdet werden dürfen. Diese Grundanforderungen der RED bezogen sich bisher allerdings nur auf Geräte, die nicht selbst mit dem Internet verbunden sind.

Aus diesem Grund hat die EU-Kommission die RED im Januar 2022 um die Artikel 3.3 d), e) und f) erweitert. Diese behandeln den Schutz des Netzwerks, den Schutz der Nutzer und den Schutz vor Betrug bei folgenden Produkten:

3.3 d) Alle Geräte, welche direkt oder indirekt selbst mit dem Internet kommunizieren können

3.3 e) Alle Geräte, welche persönliche Daten verarbeiten können:

- Geräte, die mit dem Internet verbunden sind

- Funkgeräte zur Kinderbetreuung oder Spielzeug (Directive 2009/48/EC9)

- tragbare Funkgeräte (Wearables)

3.3 f) Alle mit dem Internet verbundenen Geräte, welche zum Geldtransfer, für Geldwerte oder virtuelle Währungen verwendet werden.

Für die jeweiligen Produktgruppen, die unter einen dieser Artikel fallen, sind eine Reihe an Sicherheitsanforderungen definiert. Hier einige Beispiele:

Produkte, auf die Artikel 3.3 d) zutrifft, müssen z. B. standardmäßig und konstruktionsbedingt gesichert und zum Zeitpunkt des Inverkehrbringens mit der aktuellsten Soft- und Hardware ausgestattet sein.

Bei allen Geräten, die im Artikel 3.3 e) definiert sind, müssen z. B. während des Systemstarts Soft- und Firmware-Integritätsprüfungen durchgeführt werden, um Benutzer im Falle einer Beeinträchtigung rechtzeitig warnen zu können.

Bei Geräten, die zu 3.3 f) zählen, muss u. a. sichergestellt sein, dass nur die entsprechenden Zugriffsrechte auf die Finanzdaten vergeben sind.

Jobangebote+ passend zum Thema

Für alle Produkte, die zu einer dieser drei Kategorien gehören, gilt außerdem, dass sämtliche gespeicherten, übermittelten, empfangenen oder sonst verarbeiteten Zugangsdaten vor unbefugter Speicherung, Verarbeitung, Zugriff oder Offenlegung geschützt sein müssen.

Der unabhängige Test- und Zertifizierungsdienstleister für Marktzulassungen im Bereich der Telekommunikations- und Informationstechnologie cetecom advanced weist jedoch auch darauf hin, auf welche Geräte sich diese RED-Artikel nicht beziehen. Nicht betroffen sind demnach Medizinprodukte und In-vitro-Diagnostika, Zivilluftfahrt, elektronische Straßenmautsysteme sowie Kraftfahrzeuge und Anhänger inklusive der Systeme, Bauteile und selbstständigen technischen Einheiten für die Sicherheit und den Schutz der Fahrzeuginsassen und Verkehrsteilnehmer.

Alle anderen Produkte, die ab dem 1. August 2024 neu zugelassen werden oder neu auf den EU-Markt kommen, müssen auf die neuen Cybersicherheitsanforderungen, wie sie in den RED-Artikeln formuliert sind, getestet werden. Zudem müssen sich die Hersteller zur Einhaltung der Verordnung EU 2022/30 (eine Ergänzung zur Richtlinie 2014/53/EU des Europäischen Parlaments) verpflichten. Das gilt nach der oben genannten Klassifizierung insbesondere für Smartphones und Laptops, aber auch für verschiedene Smart-Home- und Smart-Building-Anlagen wie etwa Alarmanlagen und Kameras, aber auch Geräte zur Überwachung von Babys oder Wearables mit sensiblen Daten zum Standort oder zur Gesundheit.

[Security-ICs erhöhen die Sicherheit

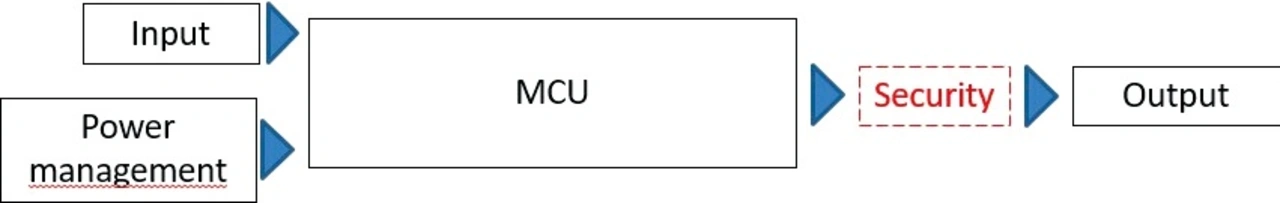

Die meisten Geräte sind mit Schutzmechanismen und Verschlüsselungstechnologien ausgestattet, die durch Software realisiert werden. Zusätzlichen Schutz gegen Cyberattacken bietet die Integration eines Hardware-Security-IC (Bild 2). Diese ICs sind manipulationssicher und standhaft gegen physische Attacken durch aktive Abschirmung, ein zufälliges Layout und Mechanismen, die bei ungewöhnlichen Vorgängen sofort den Betrieb unterbrechen. Sie ermöglichen außerdem sicheres Booten und Firmware-Updates. Darüber hinaus sorgen die separaten Security-Chips für eine höhere Leistung der MCU, da diese sich nicht mehr um die aufwendige Ent- und Verschlüsselung kümmern muss.

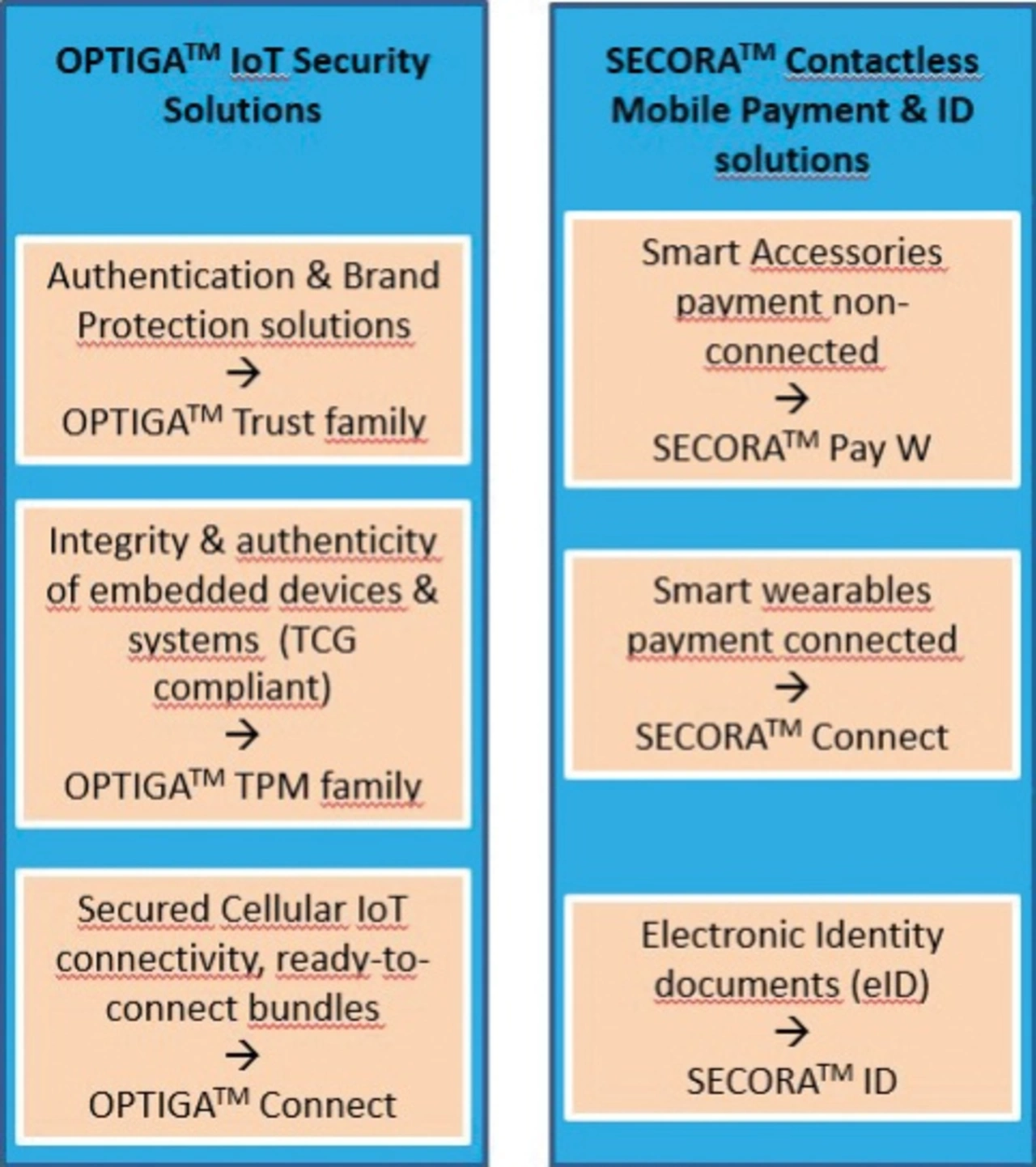

Als einer der führenden Hersteller von Sicherheitskomponenten unterstützt Infineon mit seinen Optiga-Serien bereits die grundlegenden Anforderungen der neuen RED-Artikel. Zudem ist der Hersteller an der europäischen Normungsorganisation beteiligt, um Kunden dabei zu unterstützen, die entsprechenden Anforderungen zu erfüllen.

Die Optiga-Trust-Serie beinhaltet schlüsselfertige Produkte für kleinere Plattformen sowie programmierbare Lösungen, die individuelle Anforderungen im Bereich der Embedded-Authentifizierung und Markenschutz erfüllen.

Die Optiga-Trusted-Platform-Module(TPM)-Serie umfasst standardisierte Sicherheitscontroller, die die Integrität und Authentizität von Geräten und Systemen in Embedded-Netzwerken schützt. Die Controller basieren auf bewährten Technologien und unterstützen den neuesten Standard der Trusted Computing Group (TCG), TPM 2.0, sowie besondere eingebettete Zertifikate, Sicherheitszertifikate (CC und FIPS) und verschiedene Verschlüsselungsalgorithmen. Zudem sind sie manipulationssicher. Damit gewährleisten sie die sichere Speicherung von Sicherheitsschlüsseln, Zertifikaten und Passwörtern und bieten eine dedizierte Verwaltung der Sicherheitsschlüssel.

Die Optiga-Connect-Serie besteht aus schlüsselfertigen Embedded SIMs (eSIM), einerseits für Geräte im Konsumgüterbereich und andererseits für IoT-Geräte mit Mobilfunkverbindung. Optiga Connect Consumer ist eine eSIM speziell für kleine Geräte wie Smartwatches oder Fitnesstracker. Diese authentifiziert sie sicher beim abonnierten Netzbetreiber. Durch Remote SIM-Provisioning (RSP) können Nutzer ihren Mobilfunkanbieter drahtlos ändern oder hinzufügen, sofern das Gerät mit einem lokalen Profilassistenten (LPA) ausgestattet ist. Das Produkt für Konsumgüter entspricht vollständig den neuesten Spezifikationen der Global System for Mobile Communications Association (GSMA) (SGP.22 V2.2.2) und der Trusted Connectivity Alliance (eUICC Profile Package V2.3.1).

Die Serie Optiga Connect IoT verfügt über ein vorinstalliertes GSMA-kompatibles Betriebssystem und vorintegrierte Konnektivitätsfunktionen. Durch die Zusammenarbeit von Infineon mit Tata Communications bietet sie eine globale Mobilfunknetzabdeckung (2G, 3G, 4G, CATM und andere LTE-Dienste) mit mehr als 640 Netzen in 200 Ländern. Zudem beinhaltet die Optiga-Connect-IoT-Serie eine nach der Common Criteria EAL5+ zertifizierte eSIM-Hardware.

Für das spätestens seit Corona boomende kontaktlose Bezahlen mittels Kreditkarte, Smartphone, Smartwatch oder per Armband oder Ring hat Infineon mit der Secora-Produktfamilie sichere Near-Field-Communication(NFC)-Produkte im Portfolio (Bild 3). Zur Familie gehören vier Komponenten: Eine Java-Card mit erstklassiger Sicherheit für die Implementierung von Blockchain-Systemen sowie eine einsatzbereite Java-Card, die für elektronische Identifizierungsanwendungen (eID) optimiert ist, ein System für Smart Wearables mit kontaktlos gesicherten Zahlungs-, Ticket- oder Zugangsanwendungen über NFC sowie ein komplettes Portfolio für alles von Kontaktkarten bis zu intelligentem Zahlungszubehör.

14 Basis-Sicherheitsanforderungen

Die Basis-Sicherheitsanforderungen an IoT-Geräte für den Privatbereich sind in der Europäischen Norm ETSI EN 303645 V2.1.0 genauer definiert. Sie deckt die folgenden 14 Grundlagen ab:

- keine universellen Standardpasswörter

- die Verwaltung bzw. den Meldeprozess für Sicherheitslücken und die aktive Sicherheitsüberwachung

- Software-Updates

- sichere Speicherung von kritischen Sicherheitsparametern

- sichere Kommunikation

- Minimierung von Angriffsflächen

- Integrität der Software

- Sicherheit von persönlichen bzw. personenbezogenen Daten

- Ausfallsicherheit

- Überwachung von Telemetriedaten

- einfache Löschung von Benutzerdaten

- einfache Installation und Wartung

- Validierung von Eingabedaten

- Datenschutz

Anhand der entsprechenden Prüfspezifikation »Cyber Security for Consumer Internet of Things: Conformance Assessment of Baseline Requirements« (ETSI TS 103701) können Hersteller mittels Selbsttest oder durch eine Prüfstelle testen lassen, ob ihre Produkte die Anforderungen und Empfehlungen der Norm erfüllen.