Cyber-Sicherheit und IoT

Wie passt das zusammen?

Fortsetzung des Artikels von Teil 1

Sicherheit beginnt im Kopf

Sollen Anwender das »Prinzip Sicherheit« konsequent umsetzen und leben, braucht es zunächst ein entsprechendes Bewusstsein. Das bedeutet: Von Beginn an sollte der Sicherheitsaspekt nicht nur beachtet werden, sondern eine elementare Rolle spielen. Geht es etwa um das Um- und Aufrüsten bestehender Anlagen mit IoT-Komponenten, rücken Aspekte in den Fokus, die vorher wenige auf dem Schirm hatten. Es geht um nicht weniger als »Security by Design« als integralem Bestandteil aller Initiativen und Konzepte. Und das bezieht sich nicht alleine auf Systeme, Komponenten und Architekturen, sondern ebenso auf die Haltung aller, die an den entsprechenden Projekten beteiligt sind.

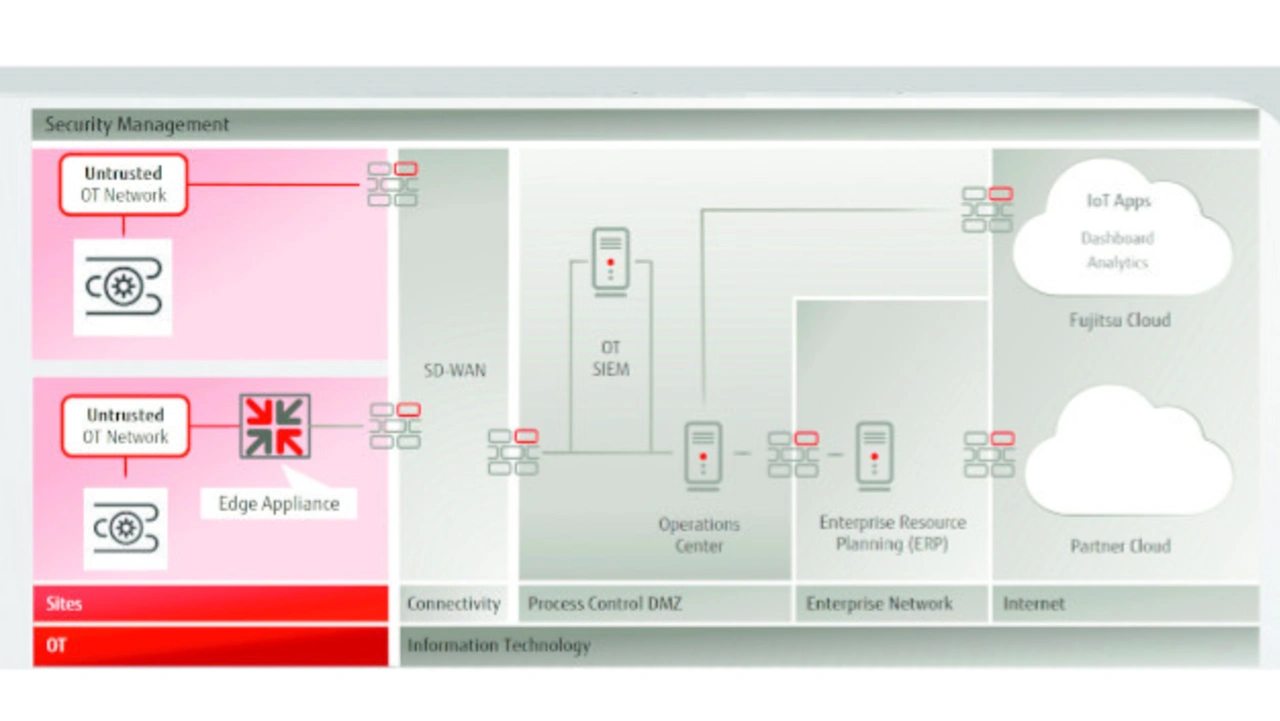

Governance und technische Architektur müssen den Sicherheitsaspekt einschließen – wie bei jenen Modellen auf Basis des Purdue-Referenzmodells. Sie »denken« die Produktion weiter, indem sie vor allem zwei Dinge berücksichtigen. Erstens das Verarbeiten von Produktionsdaten in der Cloud und zweitens eine Datenverarbeitung vor Ort am Edge – gut vor allem für niedrige Latenzzeiten. Das bedeutet, das Purdue-Referenzmodell sieht mehrere Ströme vor. Den Datenverkehr zwischen Anlagen (»Ost-West«) sowie in Richtung Manufacturing Execution Systems (MES) oder Richtung Cloud (»Nord-Süd«). Bei der technischen Umsetzung der entsprechenden Architektur geht es vor allem um ein konsequentes Trennen der Netzwerke – zwischen IT und der Produktion als auch innerhalb der Produktion. IT-Systeme sind zum Beispiel Element-Management-Systeme (EMS), Enterprise-Resource-Planning-Systeme oder eine Cloud. Mit dem Trennen sind potenziell unsicherere Anlagen wirksam isolierbar.

Gestufte Investitionen minimieren Geschäftsrisiko

Im Vordergrund stehen zunächst die Geschäftsprozesse. Abgestufte Investitionen minimieren das Geschäftsrisiko, wenn die besonders kritischen Prozesse erst einmal identifiziert sind. Ist die Architektur etabliert, ist die Arbeit noch nicht getan.

Es folgt ein kontinuierliches Überwachen und Gewährleisten der Sicherheit, Stichwort »industrielles SOC« (Security Operating Center). Dabei kommt es auf eine möglichst enge Zusammenarbeit von IT und OT an, um im Bedarfsfall schnell und konzertiert handeln zu können. Gezielte Übungenim Vorfeld sind in diesem Kontext dringend zu empfehlen, damit im Stress des Ernstfalls nichts schiefgeht.

Gerade bei so einem komplexen und für viele neuen Thema ist es durchaus ratsam, externe Expertise in Anspruch zu nehmen, wie Consulting-Leistungen, Edge-Produkte und Security-Dienstleistungen von Fujitsu. Sie stellen sicher, dass sich der Einstieg in die Digitalisierung und deren Ausbau im Unternehmen lohnen. Oder anders ausgedrückt: Die vielen Vorteile einer digitalisierten und automatisierten Produktion sollen nicht von Cyber-Attacken, Datenverlust und anderen Verletzungen egalisiert werden.

Schon heute gibt es gezielte Initiativen in Richtung sicheres IoT. So betreibt die Europäische Union derzeit ein Projekt mit dem Ziel »Protecting Digital Industries«. Hinführen soll eine anspruchsvolle Automatisierung des Risikomanagements von IoT-Systemen in bestimmten Branchen. Fujitsu unterstützt das Projekt und hat die technische Leitung inne. Die gebündelten Kapazitäten der teilnehmenden Unternehmen und Organisationen sollen dazu beitragen, die nächste Generation von IoT-Services sicherer zu machen. Zum Beispiel mit offenen, skalierbaren und datengetriebenen End-to-End Security-Dienstleistungen. Hiermit leistet das Unternehmen seinen Beitrag, die Welt von IT und OT in einem neuen »IoT-Kosmos« in einer sicheren Umgebung zusammenzuführen.

Der Autor

Jamie Wilkie verantwortet als Senior Director bei Fujitsu das Entwickeln des Cyber-Security-Dienstleistungs-Portfolios für Unternehmenskunden. Zuvor war Wikie im Innovation Management und Business Development aktiv. Er arbeitet eng mit Partnern aus Industrie und Wissenschaft zusammen – unter anderem bei der Entwicklung des VDI Industrie 4.0 Canvas.

- Wie passt das zusammen?

- Sicherheit beginnt im Kopf