Automatisieren

Schutz industrieller Anlagen mit integrierter Sicherheit

Fortsetzung des Artikels von Teil 1

Netzsegmentierung und Zellenschutz

Zur Lösung dieses Dilemmas hat sich das so genannte Zellenschutzkonzept bewährt. Die Idee basiert auf der Verwendung einer „Security Appliance“, d.h. einer speziell „gehärteten“ Netzkomponente, die über Security-Funktionen wie Firewall und Virtual Private Network (VPN) verfügt. Diese Security Appliances übernehmen den Schutz der Automatisierungsgeräte, indem sie vorgeschaltet werden und zu den jeweils geschützten Geräten den einzigen Zugang bilden.

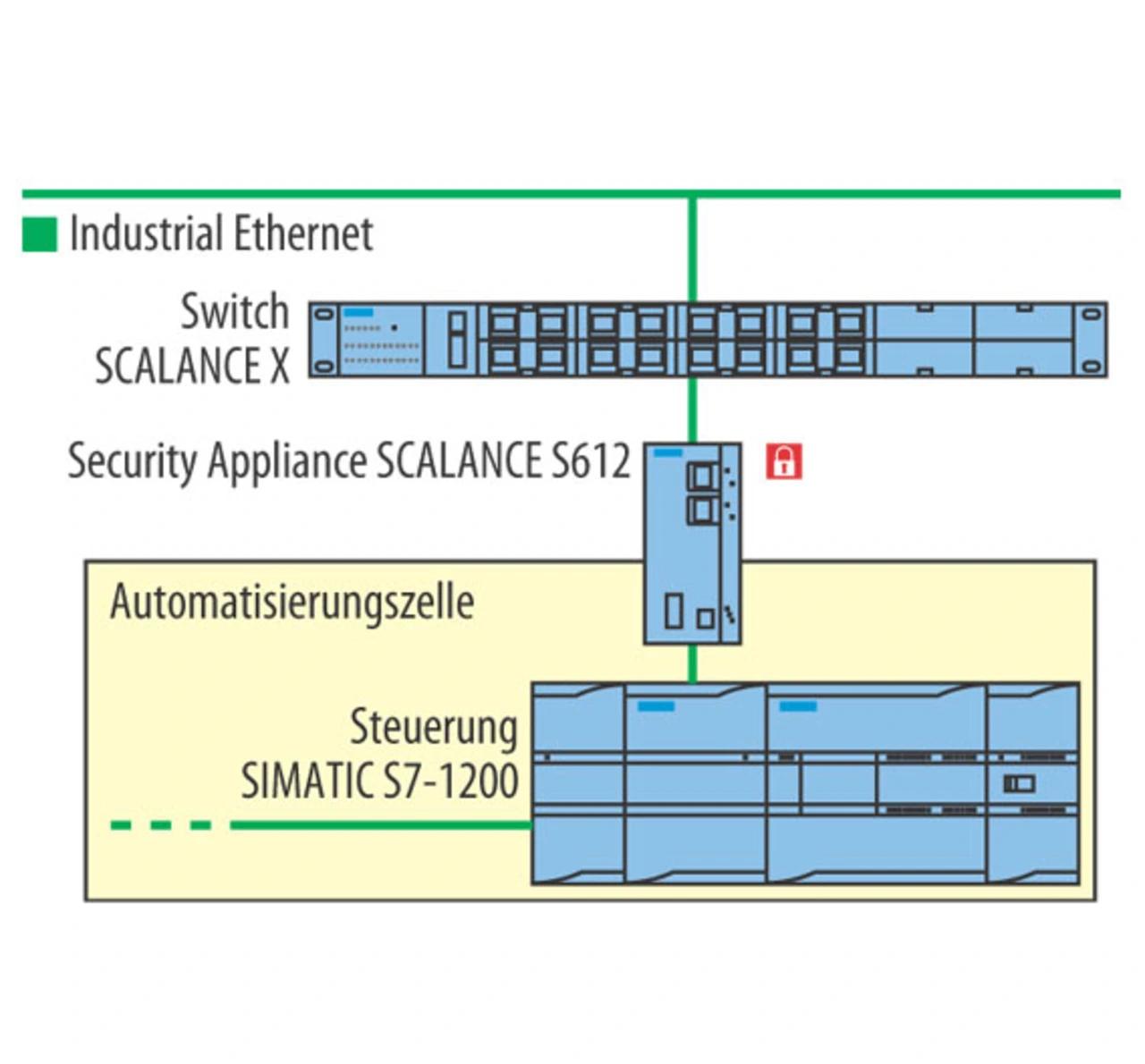

Der geschützte Bereich wird auch Zelle genannt und entspricht einem Netzsegment, meist einem eigenen Subnetz. Dadurch wird das Netzwerk sicherheitstechnisch segmentiert (Bild 4).

Die Firewall kann nun den Zugriff auf die Zelle kontrollieren, wobei festgelegt werden kann, welche Netzteilnehmer miteinander und ggf. auch mit welchen Protokollen kommunizieren dürfen. Damit können nicht nur unbefugte Zugriffe unterbunden, sondern auch die Netzlast kann reduziert werden, da nicht jede Kommunikation wie z.B. Broadcasts (Meldungen an alle Netzteilnehmer) passieren dürfen.

Schutz der Steuerungsebene

Dass man PCs und Netzwerke gegen Bedrohungen schützen kann und muss, ist in der IT-Welt hinlänglich bekannt. Doch welche Maßnahmen kann der industrielle Anwender zum Schutz meist herstellerspezifischer, proprietärer Systeme ergreifen? Wie schützt er speicherprogrammierbare Steuerungen (SPS) und Operator Stations, die entweder kein kommerzielles Betriebssystem (mit den dort inzwischen üblichen Schutzmechanismen) oder eine ältere Version einer Industrie-Software nutzen, da sie über viele Jahre und sogar Jahrzehnte im Einsatz sind?

Sicherheits-Software Dritter stellt hierfür in den meisten Fällen keine Lösung dar. Der Zugriff auf die speziellen Systemfunktionen der Geräte ist meist gar nicht oder nur eingeschränkt möglich. Bei Sicherheitslösungen zum Schutz der Steuerungsebene sind die Hersteller von Automatisierungs-Hardware gefragt, entsprechende Sicherheitsmechanismen zu implementieren und den Anwendern anlagenspezifische Einstellmöglichkeiten zur Verfügung zu stellen. Gleichzeitig sind die Anwender dazu aufgefordert, das Vorhandensein solcher Mechanismen bei den Herstellern zu erfragen und diese auch zu aktivieren, sofern dazu Einstellungsmöglichkeiten angeboten werden.

Essenziell ist aber zunächst einmal die grundsätzliche Robustheit der Systeme in Bezug auf die Beeinflussung durch fehlerhafte Datentelegramme und größere, unerwünschte Datenströme. Die Hersteller sind gefordert, dafür zu sorgen, dass Geräte auf mögliche Schwachstellen getestet und durch bestimmte Maßnahmen wie „Secure Coding“ entsprechend gehärtet werden.

Ähnlich wie bei PC-basierten Systemen sollten sich auch bei SPS- und HMI-Systemen ungenutzte Dienste wie ein nicht benötigter Webserver, Protokolle wie SNMP, wenn kein Netzwerkmanagement gewünscht ist, und nicht verwendete Schnittstellen wie freier RJ45-Port deaktivieren lassen. Werden z.B. die von Siemens-Steuerungen zur Verfügung gestellten Funktionen wie Passwortschutz, Bausteinverschlüsselung oder Kopierschutz genutzt, ist ein weiterer Baustein zur Absicherung des Anlagennetzwerks gelegt.

Das in Bild 4 beschriebene Zellenschutzkonzept, welches bislang nur von speziellen Security Appliances realisiert werden konnte, wird von Siemens nun erweitert. Die Security-Funktionen werden in bestehende Hardware, die Kommunikationsprozessoren für Simatic-S7-Steuerungen, integriert. Somit können sowohl Steuerungen als auch unterlagerte Netze gleichzeitig geschützt werden. Man spricht hierbei von „Security Integrated“.

Schutzmechanismen, z.B. eine Firewall zum Filtern von Netzwerkverkehr auf Basis von IP-Adressen und Protokollen (Ports), abhörsicherer Zugang zu Steuerungen durch VPN-Mechanismen, verschlüsselte HTML-Seiten über Secure Sockets Layer (SSL), abhörsichere Übertragung von Netzwerkanalyse-Informationen an das Netzwerkmanagementsystem (SNMP V3) wurden beispielsweise in die aktuellen Siemens-Kommunikationsprozessoren als Mehrwert für den Endkunden integriert. Somit kann das Zellenschutzkonzept wesentlich feingranularer bzw. kostengünstiger realisiert werden.

Die Kommunikationsprozessoren CP343-1 Advanced für die speicherprogrammierbaren Steuerungen Simatic S7-300 bzw. CP443-1 Advanced für die Simatic S7-400 (beide ab Firmware-Version V3.0) werden dadurch zur „sicheren Schnittstelle“ hin zum gesamten Anlagennetzwerk. Eine Anbindung unterlagerter Steuerungen und Peripheriegeräte ist durch integrierte Switch-Funktionen gewährleistet. Systeme ohne eigene Security-Funktion werden nach wie vor durch Security Appliances geschützt.

Die Security-Module, also Security Appliances und Security-Integrated-Geräte, können auch miteinander gesicherte VPN-Kanäle aufbauen. Damit kann die Kommunikation von und zu Zellen verschlüsselt und sicher authentifiziert werden. Die Datenübertragung ist somit gegen Manipulation und Spionage geschützt. VPN-Kommunikation kann zum einen für die sichere Kommunikation im LAN, zum anderen aber auch für die sichere Fernwartung eingesetzt werden. Schutz und Segmentierung des Netzwerkes kann durch Firewalls implementiert werden.

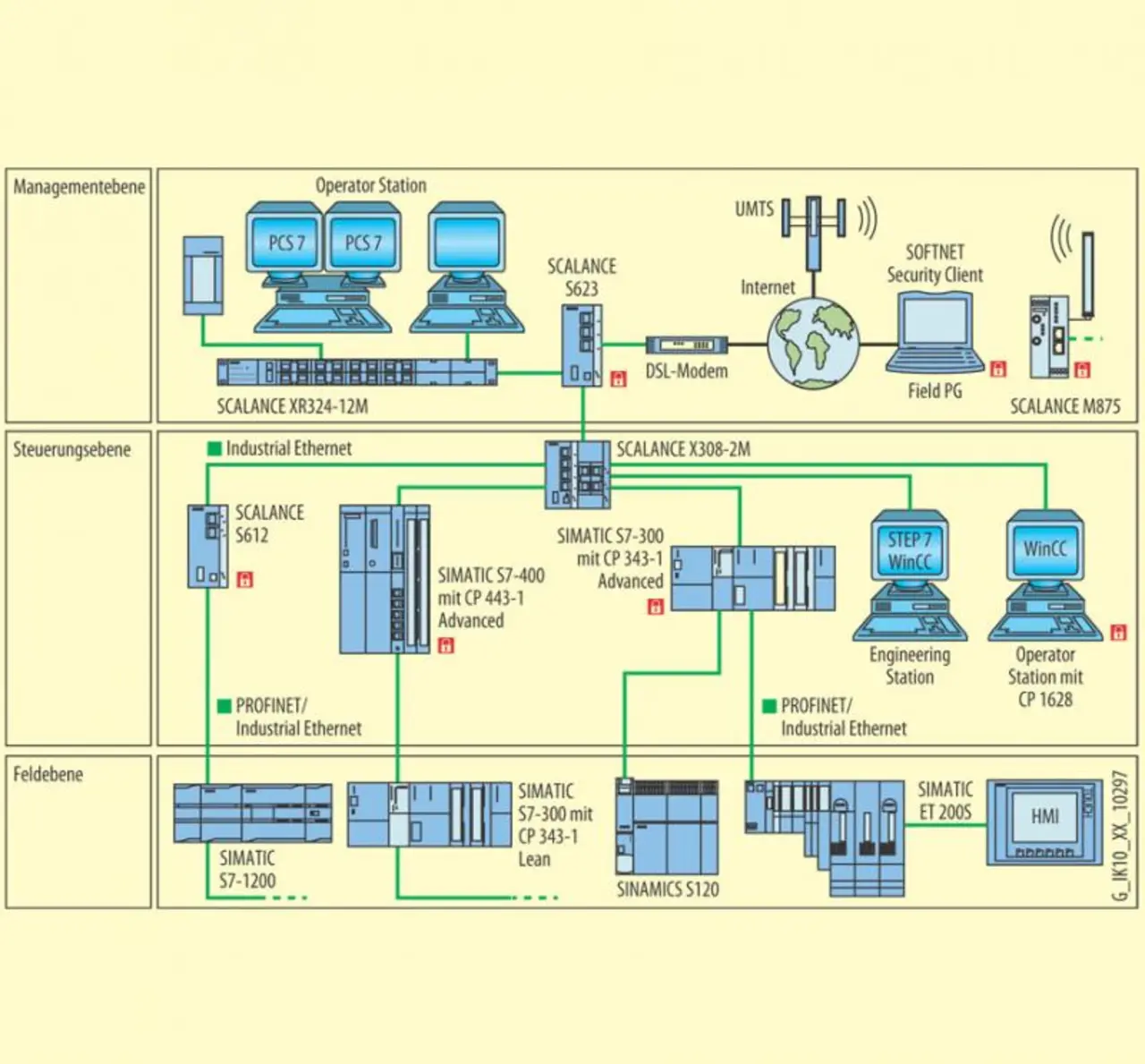

Bild 5 stellt eine Beispiel-Konfiguration für die Realisierung des Zellenschutzkonzepts mit Hilfe von Security Appliances wie Scalance-S-, Simatic-S7- und PC-Kommunikationsbaugruppen von Siemens dar, jeweils mit integrierter Security-Funktion (siehe Schloss-Symbol).

Das entsprechende Security-Modul - in Bild 5 z.B. Scalance S612, CP443-1 Advanced, CP343-1 Advanced - wird vor einer Automatisierungszelle platziert, segmentiert somit das Netzwerk und reduziert die Kommunikation durch Firewall-Regeln auf die zulässigen Verbindungen.

Für den Schutz von PCs wird die Ethernet-Karte CP1628 verwendet, die ebenfalls mittels VPN und Firewall Industrie-PCs und die Kommunikation schützen kann. Die zum Schutz der einzelnen Zellen eingesetzten Security-Module können miteinander im LAN über einen verschlüsselten VPN-Tunnel kommunizieren.

Dieses Zellenschutzkonzept ist universell anwendbar und berücksichtigt neben den Anforderungen der Fertigungsautomatisierung auch die spezifischen Anforderungen prozesstechnischer Anlagen. Durch den Einsatz der Security-CPs kann dort eine durchgängige Lösung mit bereits in die Hardware integrierter Sicherheit umgesetzt werden.

VPN-Kommunikation kann in der Beispiel-Konfiguration in Bild 5 aber auch für den sicheren Anlagenzugriff über das Internet verwendet werden. Außerdem wird VPN zur sicheren Fernwartung beispielhaft mit den Security-Modulen Scalance M875 und Scalance S623 realisiert.

- Schutz industrieller Anlagen mit integrierter Sicherheit

- Netzsegmentierung und Zellenschutz

- Mit umfassendem Sicherheitskonzept zur sicheren Automatisierung