Cyberrisiken und Gegenstrategien im IIoT

»Die EU-Regeln sind nicht Endziel, sondern Mindestanforderung«

Die Verknüpfung von OT und IT zum Industrial IoT macht Produktionsstätten anfällig für Cybergefahren. Worin bestehen diese, und wie können Unternehmen ihnen begegnen? Christina Höfer, VP of Global OT/IoT Strategy bei Forescout Technologies, gibt nähere Informationen.

Markt&Technik: Welche Cybersecurity-Bedrohungen gibt es aktuell für Industrieunternehmen? Wie wird sich die Bedrohungslage in absehbarer Zeit entwickeln?

Christina Höfer: Bei der Digitalisierung ihrer OT-Systeme (Operational Technology) zur Verbesserung der Datenanalyse und Effizienz verbinden Unternehmen zunehmend OT- und IT-Systeme (Information-Technology). Diese IT-OT-Konvergenz ist zwar vorteilhaft, kann aber auch dazu führen, dass veraltete OT-Systeme Cyberbedrohungen ausgesetzt sind, wenn keine angemessenen Sicherheitsmaßnahmen getroffen werden. So können beispielsweise veraltete OT-Systeme anfällig für IT-Cyberbedrohungen werden, die in häufiger aktualisierten IT-Umgebungen längst gepatcht wurden.

Die Bedrohungslandschaft für Industrieunternehmen entwickelt sich weiter, wobei Cyberangriffe zunehmend auf die durch die IT/OT-Konvergenz entstandenen Sicherheitslücken abzielen und ungeschützte IoT- und OT-Geräte ausnutzen. Dieser Trend wird sich wahrscheinlich in absehbarer Zukunft fortsetzen.

Zwei Schlüsselfaktoren tragen zur Anfälligkeit der OT bei. Erstens die sogenannten »Insecure-by-Design«-Systeme: Viele OT-Umgebungen sind immer noch auf Systeme angewiesen, die ursprünglich nicht dafür ausgelegt waren, gängigen IT-Cyberbedrohungen zu widerstehen. Dies ist zum Teil auf die längeren Lebenszyklen von Anlagen in der OT zurückzuführen, wo Systeme 20 bis 30 Jahre lang genutzt werden können, im Vergleich zum typischen Fünf-Jahres-Austauschzyklus in der IT. Zweitens Transparenz und Sicherheitslücken: Unternehmen haben oft nicht das gleiche Maß an Transparenz und Sicherheitsmaßnahmen in ihren OT-Systemen, wie sie es in der IT haben. Das liegt daran, dass IT-Sicherheitspraktiken nicht direkt auf OT-Umgebungen angewendet werden können, ohne dass es zu Interferenzen mit Legacy- und Sicherheitssystemen kommt. Außerdem mangelt es an Personal mit speziellen Kenntnissen zum Thema OT-Sicherheit.

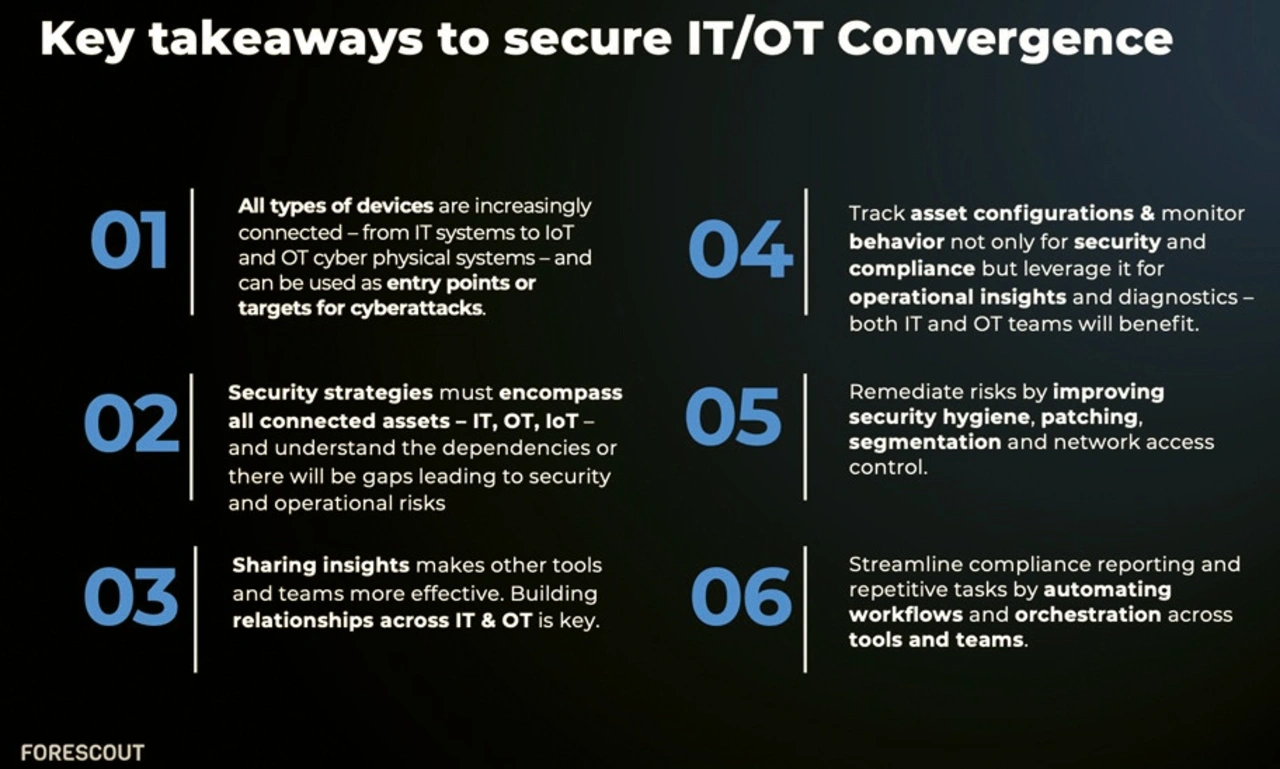

Um ihre industrielle Infrastruktur wirksam zu schützen, müssen Unternehmen einen vollständigen Überblick über alle angeschlossenen Anlagen bekommen und Sicherheitsmaßnahmen implementieren, die auf die besonderen Anforderungen von OT-Umgebungen zugeschnitten sind. Dieser Ansatz wird dazu beitragen, die Lücke zwischen IT- und OT-Sicherheit zu schließen und eine robustere Verteidigung gegen sich entwickelnde Cyberbedrohungen zu gewährleisten.

Was können und müssen Industrieunternehmen gegen die Bedrohungen tun?

Industrieunternehmen müssen sich auf vier Schlüsselaspekte konzentrieren. Erstens sollten sie damit beginnen, sich einen umfassenden Überblick über ihre Anlagen und Netzwerke zu verschaffen und zu verstehen, was sie schützen müssen. Zweitens sollten sie die potenziellen Gefährdungen bewerten und dabei auch das Risiko bedenken, das an bestimmten Stellen durch schwache Sicherheitsmaßnahmen wie etwa Standard-Passwörter bestehen könnte. Drittens ist es wichtig, Bedrohungen aufzuspüren und zu erkennen, die die derzeitigen Schutzmaßnahmen umgehen. Und viertens geht es um die Beibehaltung oder Wiederherstellung von Kontrolle, indem geeignete Maßnahmen ermittelt und umgesetzt werden, die die Auswirkungen eines Vorfalls zunächst begrenzen und dann aufheben.

Welche Konsequenzen ergeben sich aus der zunehmenden Verknüpfung von OT und IT für die Cybersecurity?

Die Konvergenz von OT und IT führt zu erheblichen Herausforderungen für die Cybersecurity. Wenn Industrieunternehmen bisher isolierte OT-Systeme mit IT-Netzwerken verbinden, um die Effizienz und Datenanalyse zu verbessern, setzen sie kritische Infrastrukturen unbeabsichtigt neuen Risiken aus. Diese Integration schafft eine größere Angriffsfläche für Cyberkriminelle, weil sich Bedrohungen zwischen IT- und OT-Umgebungen bewegen können. Folglich müssen Unternehmen umfassende Sicherheitsmaßnahmen implementieren, die sowohl die IT- als auch die OT-Besonderheiten berücksichtigen sowie die Transparenz und den Schutz der gesamten vernetzten Infrastruktur gewährleisten.

Welche Chancen und Risiken bringen künstliche Intelligenz und Machine-Learning für die Cybersecurity von Industrieunternehmen mit sich?

Cyberangreifer nutzen bereits Machine-Learning, fortschrittliche Analysen und generative KI für besseres Social Engineering und den Aufbau kompletter Cyberangriffskampagnen. Es ist wichtig, dass wir als Verteidiger auch die neuen Technologien berücksichtigen. Machine-Learning wird bereits zur Erkennung von Anomalien bei OT-Cyberbedrohungen eingesetzt. Darüber hinaus kann generative KI Möglichkeiten eröffnen, die Suche nach Bedrohungen und die Reaktion auf Vorfälle zu beschleunigen. Es ist jedoch wichtig, dass dies sorgfältig und kontrolliert geschieht. Schließlich hat bei OT-Systemen die Aufrechterhaltung der Sicherheit und Verfügbarkeit der Systeme oberste Priorität.

Was bedeuten die Cybersecurity-Konzepte Defense in Depth, Zero Trust und Endpoint-Security?

Zunächst einmal sind dies wichtige Cybersecurity-Konzepte; Forescout kann die Umsetzung dieser Strategien unterstützen. »Defense in Depth« bedeutet, dass mehrere Ebenen von Sicherheitskontrollen vorhanden sind. Dazu gehören beispielsweise eine gute Cyberhygiene und Sicherheitsrichtlinien, die die angeschlossenen Geräte schützen, eine kontinuierliche Netzwerküberwachung, um Bedrohungen zu erkennen, die die Schutzmaßnahmen überwinden, und eine Netzwerksegmentierung, um jeden Vorfall einzudämmen. Zero Trust geht davon aus, dass kein Benutzer oder Gerät standardmäßig als vertrauenswürdig eingestuft werden sollte, und das Vertrauen wird ständig neu bewertet. Die Endgerätesicherheit konzentriert sich auf den Schutz einzelner Geräte in einem Netzwerk.

Welche Konsequenzen ergeben sich aus europäischen Regularien wie Cyber Resilience Act (CRA) und NIS-2 für Industrieunternehmen? Was müssen die Unternehmen bei deren Umsetzung beachten?

Die Regularien zielen darauf ab, eine bessere Cyberresilienz in der gesamten EU zu gewährleisten, und bilden eine gute Grundlage, um Verantwortung für die Cybersecurity zu übernehmen, Cyberrisiken zu managen, über Vorfälle zu berichten und die Geschäftskontinuität im Falle von Cybervorfällen zu gewährleisten. Unternehmen sollten die Einhaltung dieser Vorschriften nicht als Endziel, sondern als Mindestanforderung für ihre Sicherheitsinitiativen betrachten.

Die Bedrohungslandschaft entwickelt sich ständig weiter, und das gilt auch für den Reifegrad und die Umsetzung unserer Sicherheitsmaßnahmen. Forescout hat detaillierte Informationen zu den Vorschriften und ihren Auswirkungen veröffentlicht. Unsere auf und unsere geben umfassende Anleitung; sie erläutern die Auswirkungen auf kritische Infrastrukturen und OT-Umgebungen sowie die Schritte zur Einhaltung der Vorschriften.

Aus welchen Elementen besteht die Cybersecurity von Forescout?

Die Cybersecurity-Plattform von Forescout bietet Einblick in alle vernetzten Anlagen (OT, IoT und IT), überwacht kontinuierlich Risiken, Gefährdungen und die Einhaltung von Sicherheitsvorschriften und bietet automatisierte Reaktions- und Abhilfemöglichkeiten, etwa dynamische Segmentierung und verschiedene bidirektionale Integrationen mit anderen Sicherheits- und IT-Tools, um Cyberrisiken und Sicherheitsabläufe effektiv zu verwalten.

Welche Anwendungen deckt Ihre Cybersecurity-Plattform ab?

Unsere Produkte bieten umfassende Cybersecurity-Funktionen, darunter Erkennung von Vermögenswerten und Informationen, Schwachstellen- und Risikobewertung, Erkennung von Bedrohungen und Verhaltensanalyse, Netzwerksegmentierung und Zugriffskontrolle, Workflow-Management mit anderen Sicherheits- und Infrastruktur-Tools, Durchsetzung umsetzbarer Richtlinien sowie Bedrohungsanalyse. Außerdem unterhält Forescout den Cybersecurity-Forschungsbereich Vedere Labs.

Was bräuchten Industrieunternehmen noch zusätzlich für optimale Cybersecurity?

Es ist wichtig, Sicherheit nicht als ein »Häkchen im Kästchen« zu betrachten und sie dann zu vergessen. Die Bedrohungslandschaft ändert sich ständig, und wir müssen darauf vorbereitet sein, wenn neue Risiken auftreten. Unternehmen sollten ihre Mitarbeiter und Zulieferer für die Sicherheit sensibilisieren und ihre Sicherheitslage kontinuierlich bewerten. Sicherheitshygiene und -prozesse müssen gepflegt und aktualisiert werden, wenn sich die Risiken und Bedrohungen ändern. Das Wichtigste ist die Förderung der Zusammenarbeit zwischen den verschiedenen Interessengruppen – IT, Sicherheit, Netzwerke und OT-/Automatisierungs-Ingenieure. Sie ist der Schlüssel zur Sicherheit von Industrieunternehmen.

Zusätzlich zur Plattform von Forescout empfehlen wir etablierte Prozesse für das Bedrohungsmanagement und die Behandlung von Sicherheitsvorfällen, Werkzeuge zur Benutzerauthentifizierung (etwa Active Directory), Update-Verwaltungssysteme, Software-Verteilung mit Malware-Analysefunktionen, aktive Schwachstellen-Scanner (wo anwendbar) sowie Firewalls der nächsten Generation.

Worin unterscheidet sich Ihr Cybersecurity-Angebot von anderen am Markt verfügbaren Produkten?

Bei der Sicherheitsplattform von Forescout geht es nicht nur um die Erkennung von Bedrohungen, sondern auch um deren proaktive Verfolgung und die Implementierung einer Cyber-Strategie, die über die Sichtbarkeit hinausgeht und eine proaktive Schadensbegrenzung und Reaktion auf Vorfälle mit dynamischer Segmentierung und Orchestrierung über Sicherheits- und IT-Tools ermöglicht.

Forescout bietet eine umfassende Sicherheitsplattform, die alle Arten von vernetzten Anlagen (IT, OT, IoT) abdeckt und Transparenz bietet, einschließlich Anlagen-Informationen, Verhaltensanalyse, Schwachstellen- und Risikobewertung sowie Bedrohungserkennung, um Risiken zu mindern und auf identifizierte Bedrohungen mit Segmentierungsoptionen, Integration mit anderen Tools und umsetzbaren Richtlinien zu reagieren. Mit diesem umfassenden Ansatz heben wir uns auf dem Markt ab.