secunet bietet komplettes Lösungspaket

Cybersecurity an der Edge sicherstellen

Fortsetzung des Artikels von Teil 1

Frühwarnsystem secunet monitor

Inwieweit eignen sich die secunet-edge-Geräte auch für das Retrofit bestehender Maschinen und Anlagen?

Klier: Wenn das eingesetzte Equipment in der Industrie nicht passend vernetzt werden kann oder in puncto Cybersecurity unzureichend ausgestattet ist, lässt sich eine Nachrüstung in Form eines Digitalisierungs- und Sicherheits-Retrofits im Rahmen der Trusted-Edge-Plattform secunet edge realisieren. Dabei ist es auch möglich, die in die Jahre gekommenen Anlagen und Maschinen über eine Datenkapselung zu verbergen und die Informationen so zusätzlich vor dem Zugriff von außen zu schützen.

Wie ist das Frühwarnsystem secunet monitor aufgebaut? Aus welchen Komponenten besteht es, und was sind deren Aufgaben?

Hermann: secunet monitor bietet vier modulare Tools für Netzwerkanalyse, Detektion, Compliance und Prävention gemäß den Anforderungen des IT-Sicherheitsgesetzes. Mit der Lösung können sich IT-Verantwortliche einen Überblick über das Netzwerk verschaffen; dabei hilft die automatisierte Real-Time-Analyse gängiger Protokolle aus der IT- und OT-Welt, also die Netzwerkanalyse. secunet monitor entdeckt Verhaltensauffälligkeiten und Hinweise auf zielgerichtete Angriffe im Netzwerk, aber auch Schwachstellen wie ältere SMB-Protokolle oder schwache Verschlüsselungsalgorithmen.

Selbst unbekannte Kommunikationsverbindungen werden identifiziert und analysiert. In einem automatisiert erstellten Management-Report wird die aktuelle Sicherheitslage für das Management aufbereitet. In Kombination mit secunet edge lässt sich der Schutz weiter ausbauen: Ein Intrusion Detection & Prevention System verhindert die Ausbreitung von Angriffen und sichert die Funktionsfähigkeit des Netzwerks.

Was kann secunet monitor leisten?

Hermann: Das technische IT-/OT-Sicherheits-Monitoring secunet monitor schafft Transparenz, um ein Lagebild erstellen und potenzielle Sicherheitsvorfälle schnell sichten, bewerten, eindämmen oder direkt unterbinden zu können. Als Frühwarnsystem erfüllt es sämtliche Anforderungen des IT-Sicherheitsgesetzes hinsichtlich Netzwerk- und Loganalyse. Die Erkennung von Cyberangriffen ist in der Praxis nicht trivial, weil häufig zunächst keine merklichen Veränderungen auftreten und kein Schaden verursacht wurde.

Und selbst wenn Auswirkungen bemerkbar sind, lässt sich ohne technische Lösung zur Erkennung von Angriffen häufig nicht nachprüfen, wie ein Vorfall zustande kam und wie er sich weiterentwickelt hat. KRITIS-Betreiber sind zudem dazu verpflichtet, IT-Sicherheitsvorfälle an die zuständigen Aufsichtsbehörden wie das BSI zu übermitteln – auch deshalb ist es wichtig, diese frühzeitig zu erkennen. Mit secunet monitor lassen sich schnell und präzise Maßnahmen ableiten, genehmigen und deren Erfolg prüfen.

Wie ist das Cloud-Infrastruktur-Produkt »secustack« aufgebaut? Aus welchen Komponenten besteht sie, und was sind deren Aufgaben?

Florian Veit, Director Cloud bei secunet: Das Cloud-Betriebssystem secustack beruht auf der Open-Source Software OpenStack, die eine offene, modulare Architektur für das Cloud Computing zur Verfügung stellt. Die Nutzerdaten werden dank einer starken Kryptografie durchgängig verschlüsselt und sorgen damit für eine strikte Mandantentrennung. Auf diese Weise behalten Nutzer die vollständige Kontrolle über die verarbeiteten und gespeicherten Daten sowie Anwendungen. In der Open-Source Software ist der Quellcode zudem offen einsehbar und lässt sich prinzipiell nachprüfen. Auch die kryptografischen Mechanismen zur Verschlüsselung der Daten sind hier transparent integriert.

Was kann secustack leisten?

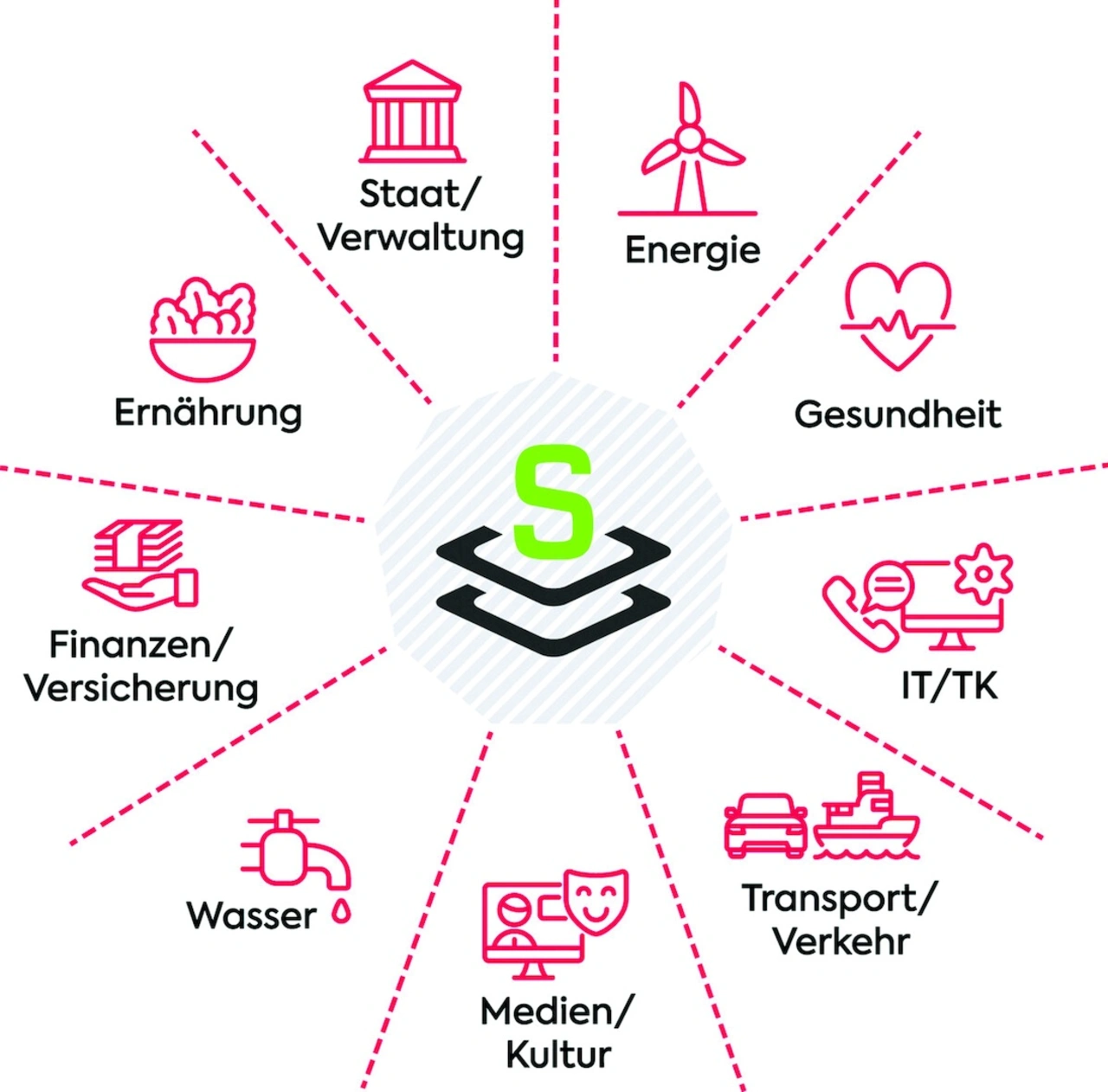

Veit: secustack ermöglicht als sichere und schlüsselfertige Cloud-Lösung verschiedenen Branchen, ins Cloud Computing einzusteigen, für die dies wegen strenger Sicherheitsvorschriften bisher nicht infrage kam, etwa Unternehmen aus dem Bereich Industrie 4.0 sowie der Energie- und Wasserversorgung. Sie schützt geschäftskritische Anwendungen, sensible Daten und vertrauliche Informationen und sorgt für Vertrauenswürdigkeit sowie digitale Souveränität. Es ist die erste Cloud-Plattform, die sich im Zulassungsprozess für Verschlusssachen durch das BSI befindet. Verantwortliche können auf Basis der Open-Source Software eigene Cloud-Infrastrukturen für sensible Daten aufbauen, Cloud Computing für sich nutzen und trotzdem souverän mit ihren Daten umgehen. Weiterführende Anwendungen, gerade mit Blick auf künstliche Intelligenz oder das IoT, sind ebenfalls denkbar.

Wie können secunet edge, secunet monitor und secustack zusammenwirken? Inwieweit lassen sie sich zu einem Gesamtsystem kombinieren?

Hermann: Die Lösungen lassen sich flexibel miteinander kombinieren, meist werden jedoch einzelne Produkte angefragt. Das liegt daran, dass jedes Unternehmen einen individuellen Bedarf hat, der von verschiedenen Faktoren wie dem Grad der Digitalisierung, der Branchenzugehörigkeit oder den geltenden Sicherheitsregularien abhängt. Die einzelnen Produkte sind auf die unterschiedlichen Bedürfnisse zugeschnitten.

KRITIS-Betreiber, die den Anforderungen des IT-Sicherheitsgesetzes gerecht werden müssen, setzen so vermehrt auf secunet monitor, während produzierende Unternehmen, die ihre Anlagen mit einer Retrofit-Lösung sicher nachrüsten und digitalisieren wollen, auf secunet edge zurückgreifen. secustack spricht hingegen diejenigen an, die ihre vertraulichen und sensiblen Daten in der Cloud schützen wollen und müssen.

- Cybersecurity an der Edge sicherstellen

- Frühwarnsystem secunet monitor