OT-Cybersecurity

Cyber Resilience Act der EU: Chance oder Zwang?

Der Cyber Resilience Act der Europäischen Union hat erhebliche Auswirkungen auf die Hersteller, Importeure und Distributoren von IT-Geräten. Doch welche? Inwieweit führt er zu Mehraufwand, und was ist sein praktischer Nutzen?

Laut dem Cyber Resilience Act (CRA) müssen IT-Geräte bestimmte Sicherheitsstandards erfüllen, um in der EU verkauft werden zu können. Hersteller und auch Importeure von IT-Geräten müssen ihre Produkte an die Anforderungen des bald in Kraft tretenden Gesetzentwurfs anpassen. Dies kann zu höheren Kosten für Forschung und Entwicklung, Design und Produktion führen. Davon betroffen sind auch industrielle Steuerungssysteme (ICS, Industrial Control Systems) und Netzwerkgeräte aller Art in industriellen Anwendungen, deren Sicherheit und Integrität ebenfalls gewährleistet sein muss. Auskunft über die enthaltene Software – auch versteckte in Komponenten – sollte dabei eine Software Bill of Materials (SBOM) geben. Die Nachfrage nach sicheren Produkten und deren Nachweis wird schon jetzt massiv ansteigen, weil Unternehmen und Organisationen in der EU darauf besonderen Wert legen: In der strengen Regulierung liegt daher auch eine Chance.

Die aktuelle Situation der Cybersecurity in Deutschland lässt sich als ernst und herausfordernd bezeichnen. Laut dem jüngsten Lagebericht zur IT-Sicherheit des Bundesamts für Sicherheit in der Informationstechnik (BSI) haben die Angriffe auf die IT-Infrastrukturen deutscher Unternehmen und Institutionen zugenommen. Neben der Schwachstelle Mensch, die häufig als Einfallstor für Schadsoftware dient, rücken zunehmend auch in der Industrie eingesetzte intelligente, vernetzte Steuerungssysteme (ICS) in den Fokus von Kriminellen. Diese Steuerungssysteme bestehen aus Netzwerkkomponenten, Steuerungselektronik, Robotik und anderen intelligenten Komponenten in Maschinen, Fahrzeugen und Infrastrukturen. Die Absicherung gegen Cyberangriffe ist oft unzureichend; die Systeme werden viele Jahre im Unternehmen genutzt und erhalten leider oft wenig Aufmerksamkeit durch die IT-Abteilung.

Längere Entwicklungszyklen

Der Cyber Resilience Act richtet sich weltweit an alle Hersteller vernetzter Geräte. Die Verordnung sieht konkrete Anforderungen und Verpflichtungen vor, um zu gewährleisten, dass die Geräte sicher und widerstandsfähig gegen Cyberangriffe sind. Diese Anforderungen führen zwangsläufig zu höheren Kosten für Forschung und Entwicklung, Design und Produktion. Produkte mit digitalen Elementen, eigenen Prozessoren und eigener Firmware sollen nach dem Willen der EU-Kommission kein Cyber-Risiko darstellen. Anlagen und Produkte müssen künftig über ihren gesamten Lebenszyklus vor Schwachstellen geschützt werden, die von Hackern ausgenutzt werden könnten. Der Gesetzentwurf enthält zahlreiche Pflichten für Unternehmen, die solche Steuerungen in Verkehr bringen.

Neben dem deutlichen Mehraufwand, der die Entwicklungszyklen verlängern wird, besteht aber auch eine Chance für Hersteller und Importeure, die schnell in der Umsetzung sind und bereits jetzt »sichere« Geräte nach dem Regelwerk der EU-Kommission verkaufen können. Die Nachfrage wird laut Branchenexperten deutlich zunehmen. Neben dem CRA für Hersteller steht den Betreibern industrieller Infrastrukturen auch die internationale Normenreihe IEC 62443 zur Cybersecurity von »Industrial Automation and Control Systems« (IACS) zur Verfügung, die sich mit der Cybersecurity von Hard- und Software in Unternehmen sowie den damit verbundenen Prozessen zum Management der Anlagen befasst. Die Standards bieten Richtlinien für Prozesse und technische Berichte und unterstützen all jene, die für das Design, die Implementierung, das Management, die Herstellung und den Betrieb von IACS verantwortlich sind.

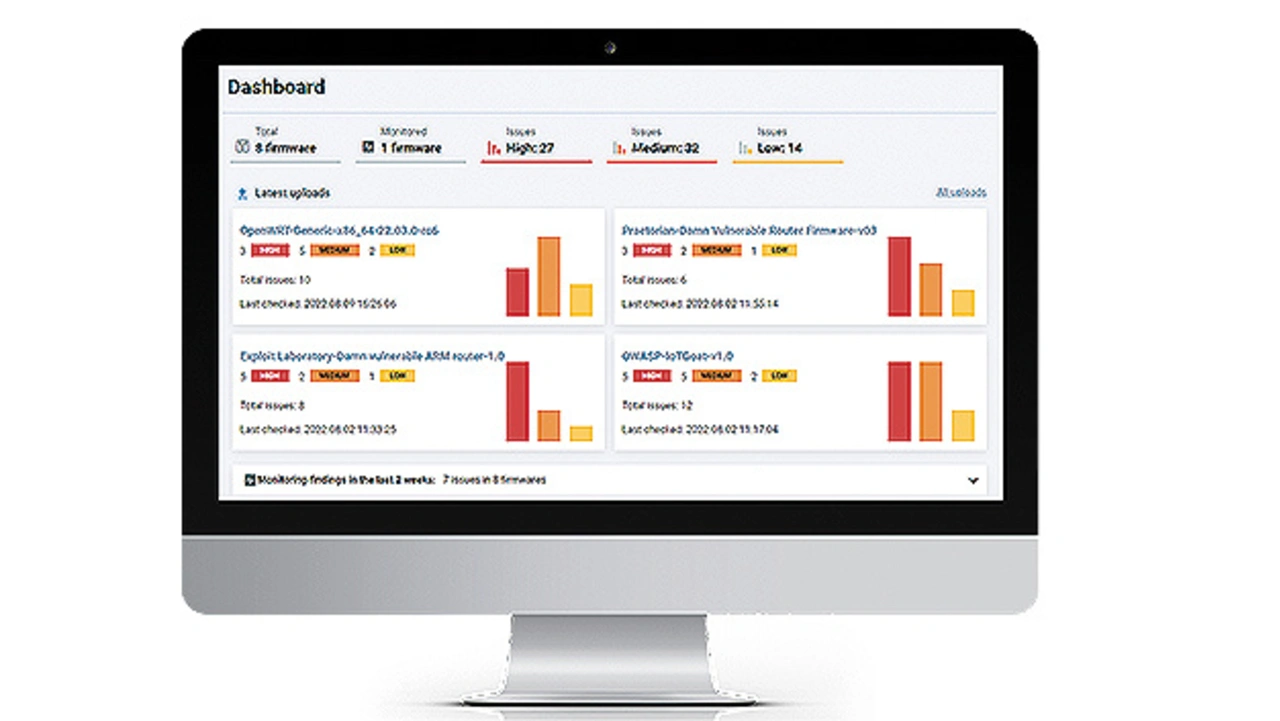

Die Hersteller solcher Anlagen müssen künftig gemäß den Vorgaben des CRA-Gesetzentwurfs automatisierte Analyse- und Prüfroutinen entwickeln, um die Vorschriften erfüllen zu können. Spezialisierte Softwareanbieter wie das Düsseldorfer Unternehmen Onekey unterstützen die Hersteller mit automatisierten Analysen, automatischer Überwachung und Management der Cybersecurity über den gesamten Produktlebenszyklus hinweg. Die Firmware jedes Geräts lässt sich so in Minuten analysieren und potenzielle Schwachstellen bis hin zu den besonders gefährlichen Zero-Day-Schwachstellen lassen sich identifizieren. Eine automatisch generierbare Software Bill of Materials (SBOM) liefert eine genaue Auflistung aller enthaltenen digitalen Komponenten.

Software BOM umfasst auch Open Source und Third Party

Bisher konnten Softwarekomponenten von Drittanbietern ohne große Prüfung in ein Softwareendprodukt eingebaut werden. Dies wird sich grundlegend ändern, wenn der CRA verpflichtend wird. Dann müssen Hersteller oder Inverkehrbringer genaue Angaben zu den digitalen Komponenten machen und auch für zugekaufte Komponenten die volle Verantwortung übernehmen. Immer mehr Hersteller oder Importeure nutzen zudem Open-Source-Software, also öffentlich zugängliche Anwendungen und Betriebssysteme, die einfacher zu warten sind, aber aufgrund der offenen Plattform auch leichter missbraucht werden können. Generell wird in der Industrie der Einsatz von Open-Source-Software (OSS) weiter zunehmen. Schadcode kann sich leicht im OSS-Repository verstecken oder eine Komponente mit eigener Firmware, Malware, Bugs oder andere Schwachstellen enthalten, von denen der Entwickler des Endprodukts nichts weiß.

Industriesysteme haben lange Nutzungszeiten

Die EU-Gesetzgebung sieht in der aktuellen Überarbeitung keine Begrenzung der Schutzfrist mehr vor. IoT- und ICS-Anlagen sind in der Industrie – in Fabriken, im Service und in der Fertigung – viele Jahre oder sogar Jahrzehnte im Einsatz. Hersteller müssen daher Schutzkonzepte auch für diese langen Zeiträume entwickeln. Nur durch Automatisierung lässt sich effektiv und wirtschaftlich die gesamte Lebensdauer einer Anlage schützen. Bei dieser eigenverantwortlichen Arbeit unterstützt auch das Normenwerk der IEC 62443, das Hilfestellung für einen umfassenden Schutz gibt und geeignete Maßnahmen gegen Cyberangriffe darlegt. Dazu gehören u. a. Richtlinien und Leitfäden für die Umsetzung organisatorischer Maßnahmen und Empfehlungen für ein Patch-Management.

Unternehmen, die IoT- und ICS-Technologien in größerem Umfang einsetzen, müssen ganzheitliche Schutzkonzepte für die vollständige Nutzungszeit entwickeln. Auch nach jahrelangem Einsatz besteht die Möglichkeit einer Zero-Day-Schwachstelle, die bei der ersten Inbetriebnahme nicht erkannt wurde, daher ist die Überwachung während der Nutzung unbedingt erforderlich. Generell verboten ist in Zukunft das Inverkehrbringen von Produkten mit bekannten Schwachstellen. Damit ist zumindest dem Copy-Paste-Engineering mancher Hersteller ein Riegel vorgeschoben, die für die Firmware neuer Produkte auf bereits entwickelte Software-Codes zurückgreifen und damit Schwachstellen reproduzieren.

Hochtechnologiestandort Deutschland braucht Schutz

Expertenberichte zeigen, dass in den vergangenen Jahren vor allem Malware und Greyware von Hackern in ICS-Anlagen eingeschleust wurde. Dazu zählen Varianten der Malware-Familien Ryuk, Nefilim, Sodinokibi und LockBit, die zusammen für mehr als 50 Prozent der ICS-Ransomware-Infektionen alleine im Jahr 2020 verantwortlich waren. Deutschland gehört zu den zehn Ländern weltweit mit den meisten IT/OT-Netzwerken mit ICS-Endpunkten. Dabei infizieren Hacker überdurchschnittlich häufig ICS-Endpunkte mit ungepatchten, für EternalBlue anfälligen Betriebssystemen, um Kryptowährungen zu schürfen – ohne Wissen des Systembetreibers. EternalBlue bezeichnet eine Schwachstelle im SMB-Protokoll von Windows-Netzwerken, die von der WannaCry-Ransomware zur Infektion ganzer Netzwerke ausgenutzt wurde. Eine Untersuchung der Cyberangriffe auf die Automobilindustrie ergab zudem, dass dort überdurchschnittlich häufig die Bereiche entlang der Produktions- und Lieferkette betroffen waren. Dies betraf vor allem Zulieferbetriebe, die in fast 70 Prozent der untersuchten Vorfälle zum Angriffsziel wurden. Kleinere Betriebe sind wegen kleinerer IT-Abteilungen zudem oft schlechter gegen Cyberangriffe geschützt. Die Auswirkungen sind oft riesig und führen meist zu kurz- und mittelfristigen Produktionsausfällen.

Für einen effektiven Schutz sollten daher – wie auch im Cyber Resilience Act vorgesehen – bei nachfolgenden Anlagengenerationen zunächst die Hersteller sorgen. Das entbindet die Betreiber jedoch nicht von der Pflicht, für Altanlagen und nicht mehr vom Hersteller betreute ICS-Systeme umfassende Vorsorge durch regelmäßige Analysen zu treffen, wie dies auch in der IEC 62443 vorgeschlagen wird.

Millionenstrafen für Hersteller und Importeure

Die EU-Kommission hat neben dem Regelwerk auch einen Strafenkatalog entwickelt, der für Hersteller, Distributoren und Importeure von IoT- und ICS-Anlagen hohe Strafen bei Verstößen gegen den CRA vorsieht. Angesetzt werden dabei bis zu 15 Millionen Euro oder 2,5 Prozent des weltweiten Jahresumsatzes des letzten abgeschlossenen Geschäftsjahres. Es gilt der jeweils höhere Wert. Auch die Fristen für die Meldung und Behebung entdeckter Schwachstellen sind streng geregelt. Innerhalb von 24 Stunden muss die ENISA (European Network and Information Security Agency) informiert werden. Bereits das Überschreiten der Meldefristen wird mit Sanktionen geahndet. Auch die Nutzer müssen informiert werden, wenn Schwachstellen entdeckt wurden, die dringend durch Patches geschlossen werden müssen.

Unternehmen sollten daher auch schnellstens die in der IEC 62443 vorgeschlagenen internen Strukturen schaffen, um umgehend auf bekannt gewordene Schwachstellen reagieren zu können. Insgesamt setzt der Cyber Resilience Act die Pistole auf die Brust, schafft aber auch Chancen: Denn Hersteller und Importeure, die frühzeitig eine bestätigte Konformität mit dem CRA vorweisen können, werden sich im Vertrieb der Produkte leichter tun. Unternehmen dagegen, die weiter alte Technik einsetzen, sollten schon aus Selbstschutz zumindest für die Grundlagen sorgen und die IT-Bestandslandschaft analysieren. Mit einem SBOM steht schnell fest, welche bisher unerkannten Soft- und Firmware-Produkte im Einsatz sind und ein Sicherheitsrisiko darstellen könnten.

Der Autor