Chipkarten-ICs

Wie das Hardware-Intrinsic-Security-Verfahren Attacken auf Chips vereitelt

Fortsetzung des Artikels von Teil 1

HIS-Systeme in der Praxis

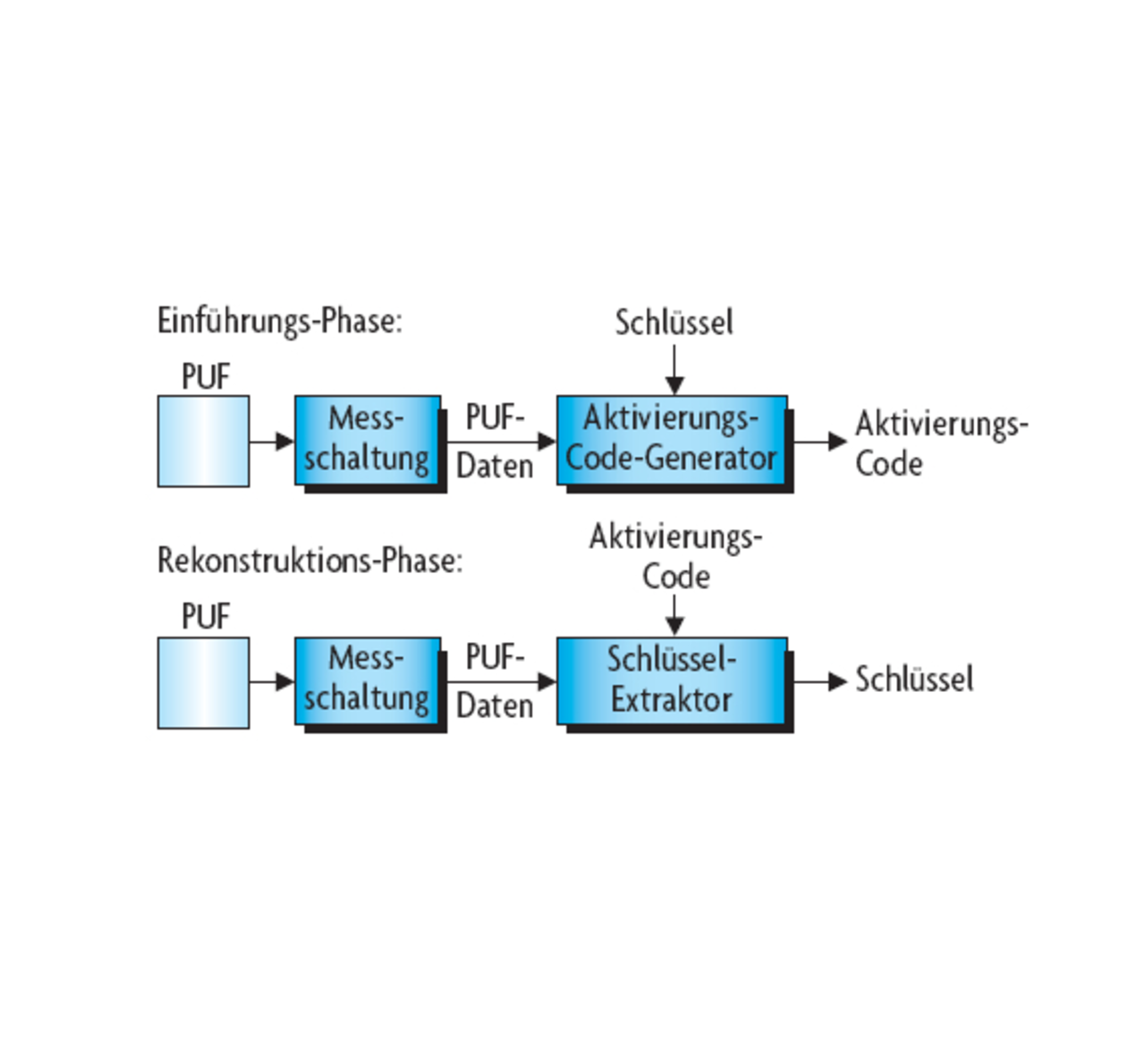

HIS-Systeme bestehen aus drei Funktionsmodulen: einer PUF-Messschaltung, einem Activation Code Constructor und einem Key Extractor. Die PUF-Messschaltung kann die auch als „PUF-Responses“ bezeichneten bausteinspezifischen Merkmale der PUF auslesen. Auf Basis der PUF-Responses berechnet der Activation Code Constructor den Aktivierungs- Code, der alle vom Key-Extractor-Modul benötigten Daten enthält. Diese Arbeitsgänge werden während der so genannten Einführungs- Phase ausgeführt. Mit Hilfe des Aktivierungs-Codes wandelt das Schlüssel-Extraktions-Modul die PUFDaten in einen robusten, sicheren Schlüssel um. Dies wird als Rekonstruktions- Phase bezeichnet (Bild 1).

Sobald er für die Authentifizierung oder Konfiguration eines Chips verwendet wurde, wird der Schlüssel aus dem Baustein gelöscht. Da der Baustein im abgeschalteten Zustand keinen Schlüssel enthält, laufen die heute so verbreiteten invasiven Methoden ins Leere.

SRAM-PUFs als Grundlage eines robusten HIS-Systems

HIS-Systeme können unterschiedlichste PUFs nutzen, die jeweils ihre spezifischen Stärken und Schwächen haben. Eine PUF auf SRAM-Basis (Static Random Access Memory) hat den Vorteil eines hohen Sicherheitsniveaus, bereits erprobter Sicherheit und niedriger Implementierungskosten, da sie auf einem gängigen Standard-Bauelement beruht.

Eine SRAM-Zelle besteht aus zwei über Kreuz verbundenen Invertern und zwei zusätzlichen Transistoren für die Verbindung nach außen – insgesamt also aus sechs Transistoren. Wird eine Speicherzelle unter Spannung gesetzt, entscheidet eine komplexe Wechselwirkung zwischen mehreren spezifischen physikalischen Variablen darüber, ob die Zelle in den logischen 1- oder den logischen 0-Zustand springt. Die Sequenz der Werte, in die die Zellen eines SRAM nach Anlegen der Betriebsspannung fallen, ist ein eindeutiges Merkmal des betreffenden SRAM und wird als PUF-Ausgangsbasis verwendet.

Im Fall einer SRAM-PUF kommt als PUF-Messschaltung eine Schaltung zum Einsatz, die die Anfangswerte eines speziellen, nur für diesen Zweck reservierten SRAM-Speichers ausliest.

Um die Sicherheit eines auf SRAM-PUFs basierenden HIS-Systems zu überprüfen, führte das unabhängige Labor SiVenture mehrere Attacken auf die SRAM-PUFs durch, die im HIS-System von Intrinsic-ID benutzt werden.

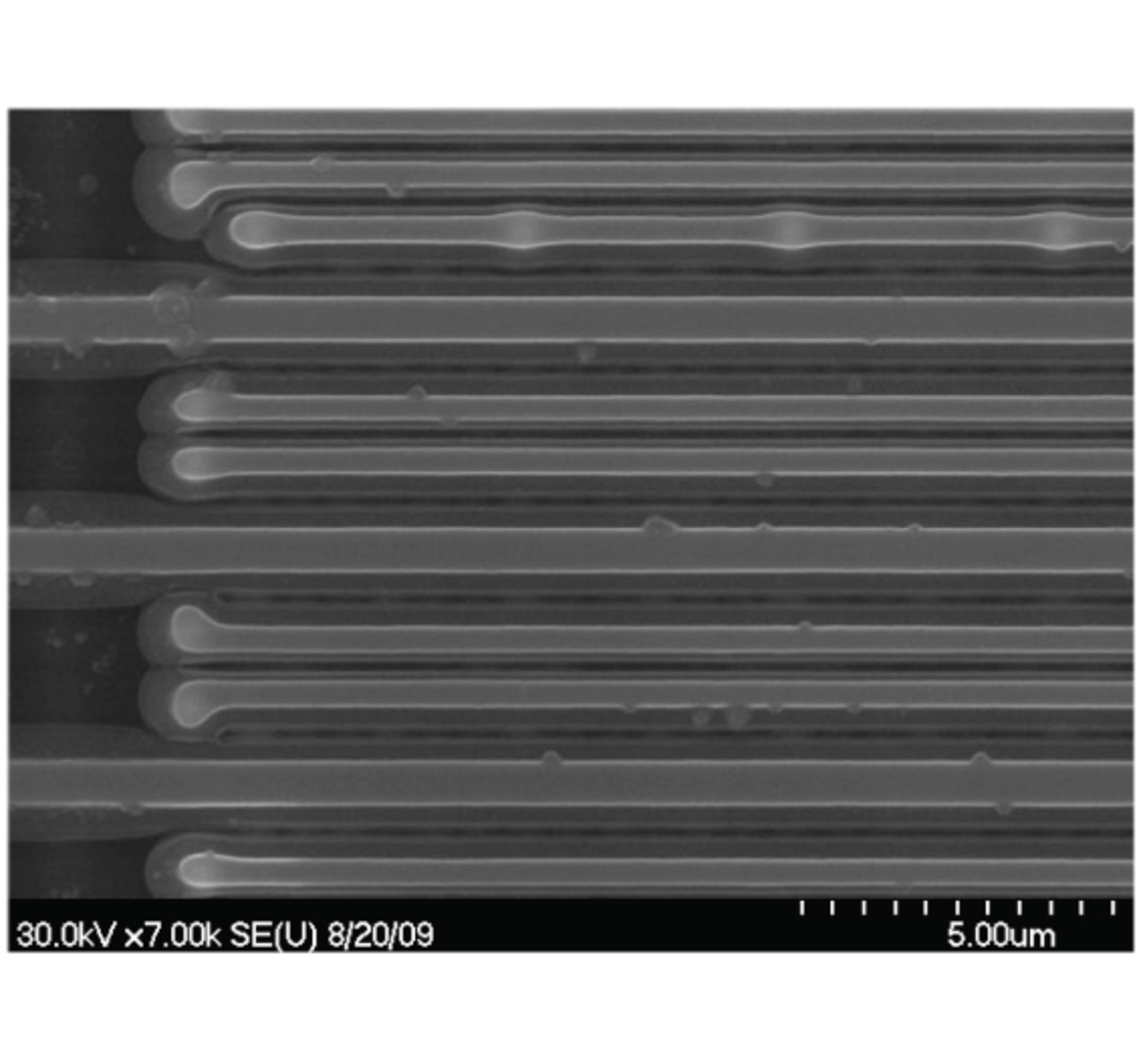

Dazu sondierte SiVenture zunächst die für SRAM-PUFs in Frage kommenden Angriffsmethoden und wählte die geeignetsten aus, darunter das Spannungskontrast-Verfahren mit REM und FIB, da es sich für eine SRAM-PUF am besten eignet. Das Prinzip der Spannungskontrast-Methode ist recht einfach: Die geheimen Schlüssel, die zeitweilig als Daten in einem Baustein gespeichert werden, lassen sich per REM und FIB als unterschiedliche Spannungen auf den Signalleitungen des Bausteins ablesen. Emissionen von Sekundärelektronen in einer REM- oder FIB-Anlage ermöglichen es dem Angreifer bei einer Spannungskontrast-Attacke, die Spannungen auf den Signalleitungen zu ermitteln. Hierzu werden energiereiche geladene Teilchen – entweder Elektronen oder einfach ionisierte Galliumatome – auf eine Energie bis zu 30 keV beschleunigt und auf die Probe geschossen. Dieser Beschuss hat zur Folge, dass Sekundärteilchen verschiedener Art (z.B. Elektronen, Ionen, Photonen, neutrale Atome) aus dem Material herausgeschlagen werden. Den Großteil der Emissionen machen Sekundärelektronen von geringem Energiegehalt aus.

Jobangebote+ passend zum Thema

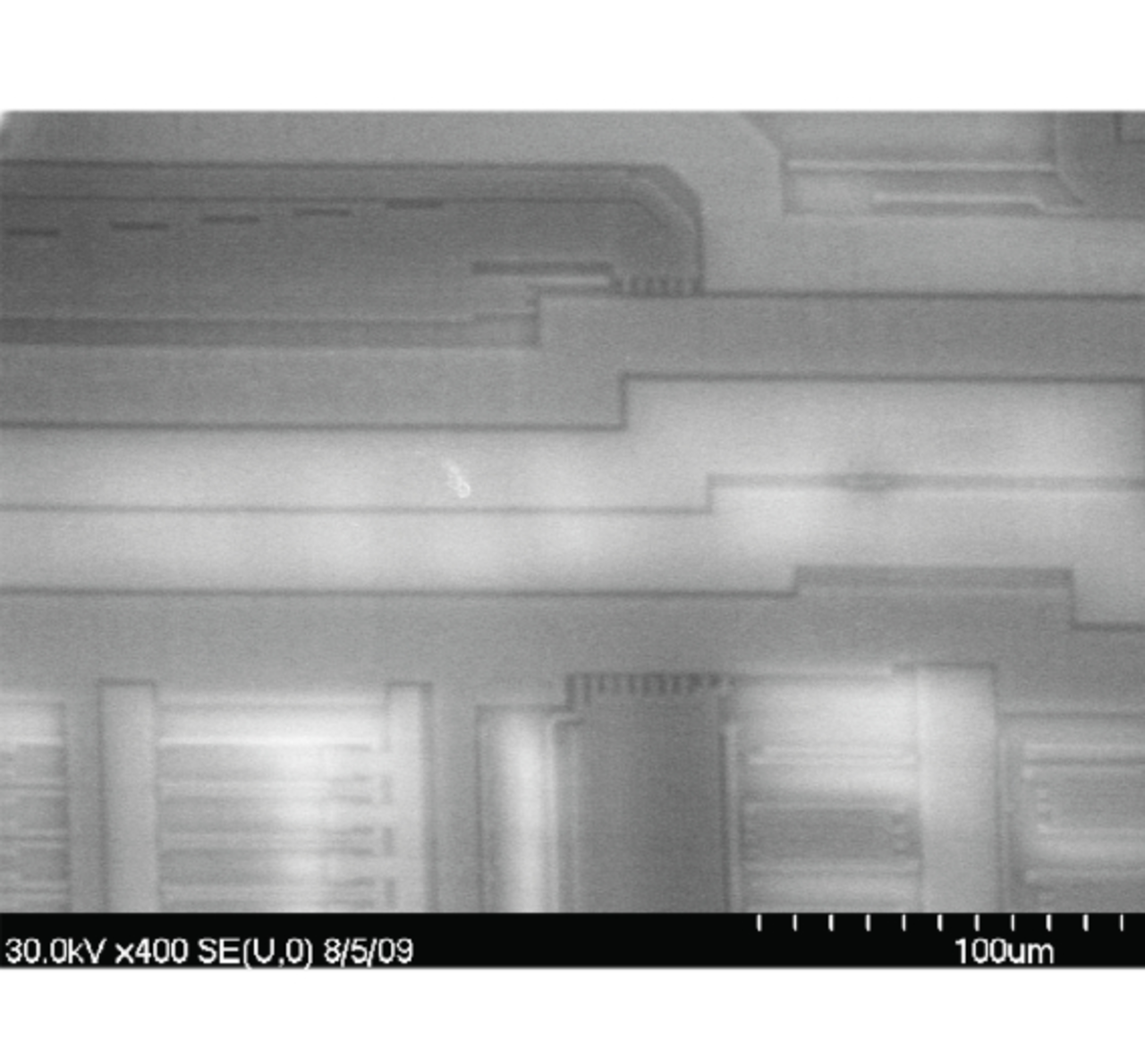

Schon seit langem ist bekannt, dass die verschiedenen Abschnitte einer Probe abhängig von der Spannung, die in ihnen herrscht, unterschiedlich viele Sekundärelektronen emittieren, was im generierten Bild durch unterschiedliche Helligkeit, den so genannten „Spannungskontrast“, wiedergegeben wird (Bild 2).

Für den Erfolg dieses Verfahrens sind mehrere Faktoren entscheidend: die Spannung auf der beobachteten Leitung, die auf der Oberseite des Bausteins befindliche Passivierungsschicht (die sich in einigen Fällen entfernen lässt) und die Frequenzänderung. Um den Spannungskontrast beobachten zu können, muss die Spannung (bezogen auf Masse) mindestens 5 V betragen, sofern eine normale Chip-Passivierung zum Einsatz kommt. Die Intensität des Spannungskontrasts geht um so mehr zurück, je tiefer die Leiter liegen.

Am einfachsten zu beobachten sind Spannungskontraste auf der oberen Metallisierungsebene. Schon die nächsttiefere Schicht ist nur noch schwach erkennbar und lässt sich nur unter Schwierigkeiten präzise auslesen. Was noch tiefer liegt, bleibt der Beobachtung ganz entzogen. Die zentrale Komponente eines auf einer SRAM-PUF basierenden HIS-Systems ist der SRAM-Speicher, der die PUF beherbergt. Da es die Merkmale dieses SRAM sind, die den geheimen Schlüssel generieren, stellt das SRAM ein Angriffsziel erster Güte dar.

In seinen Experimenten setzte SiVenture SRAM-Chips (speziell den SRAM-Speicher), die die gleiche Anschlussbelegung aufwiesen, aber mit verschiedenen Technologien implementiert waren und unterschiedliche Chipgrößen aufwiesen, den Bedingungen zur Aufdeckung eines Spannungskontrasts aus, um etwaige gespeicherte Daten oder geheime Schlüssel aufzudecken. War bei der anfänglich angelegten Spannung kein Spannungskontrast erkennbar, wurde die Spannung schrittweise erhöht, um einen Spannungskontrast zu erzeugen. Mit REM und FIB ließ sich jedoch bis zur Zerstörung der Chips durch Überspannung kein Spannungskontrast erkennen (Bild 3). Die räumliche Auflösung des Spannungskontrast-Signals entspricht ungefähr der Tiefe, in der sich der Leiter befindet. Bei einem Leiter, der sich zwei Lagen unterhalb der obersten Metallisierungsschicht befindet, bedeutet dies eine Auflösung von ca. 3 bis 5 μm.

Während dies zum Ablesen der Spannung von Stromversorgungs-Leitern ausreichen mag, genügt es nicht, um die Spannungen von Signalleitungen und insbesondere der Ausgänge von SRAM-Zellen zu erkennen. Die SRAM-Chips wurden außerdem mit einem ganzen Spektrum unterschiedlicher Passivierungsschichtdicken getestet – von einer völlig intakten Schicht bis hin zu einer Schicht, die vollständig abgetragen wurde, um die oberste Verbindungsebene freizulegen. Bei keinem der Chips – gleich wie stark die Passivierungsschicht war – ließ sich mit REM oder FIB ein Spannungskontrast feststellen. Die Chips mit abgetragener Passivierungsschicht versagten infolge von Kurzschlüssen ihren Dienst.

Mit großer Raffinesse ausgeführte Attacken auf Hardware-Bausteine sind inzwischen an der Tagesordnung und bescheren der Elektronikindustrie hohe Kosten durch Einnahmeverluste und ein beschädigtes Marken-Image. Traditionelle Hardware-Sicherheits-Methoden legen einen geheimen Schlüssel in der Hardware selbst ab und sind damit anfällig gegen Angriffe, die den Schlüssel mit Mikroskopen oder nach dem Spannungskontrast-Verfahren mit REM und FIB ausspähen. Sowohl das Equipment als auch das Know-how für solche Angriffe sind inzwischen weit verbreitet.

HIS ist ein neues Hardware-Sicherheits-Konzept, das ohne dediziertes Abspeichern des Schlüssels auskommt und invasive Attacken damit vereitelt. Die auf SRAM-PUFs beruhende HISLösung von Intrinsic-ID wurde von Si- Venture, einem unabhängigen Labor geprüft. Aus der Tatsache, dass keine der angewendeten Spannungskontrast- Attacken zum Erfolg führte, lässt sich der Schluss ziehen, dass auf SRAM-PUFs basierende HIS-Systeme ein hohes Maß an Sicherheit vor diesen verbreiteten – und meist erfolgreichen – Angriffen bieten.

Der Autor:

| Dr. Pim Tuyls |

|---|

| begann seine Arbeiten an PUFs im Jahr 2002 bei Phillips, wo er die Abteilung für Kryptographie leitete. Seit 2004 ist er zudem Gastprofessor an der Universität Leuven, wo er Vorlesungen über Verschlüsselungstechnologien hält. Zudem hält er regelmäßig Vorträge bei den führenden Sicherheitskonferenzen und ist Co-Autor des Buches „Security with Noisy Data“, das 2007 im Springer-Verlag veröffentlicht wurde. Seit der Ausgliederung des Kryptographie- Bereiches aus Phillips in die Firma Intrinsic-ID im Jahr 2008 nimmt er dort die Position des CTO ein. |

pim.tuyls@intrinsic-id.com

- Wie das Hardware-Intrinsic-Security-Verfahren Attacken auf Chips vereitelt

- HIS-Systeme in der Praxis