Lückenlose Kette notwendig

Sichere IoT-Kommunikation

Fortsetzung des Artikels von Teil 2

Sicherheitsprinzipien

Das ist eine potenzielle Katastrophe für Hersteller, die beispielsweise ein Gerät zur häuslichen Überwachung des Zustands von älteren Patienten anbieten. Ein solches Gerät sollte im Falle einer Krankheit oder eines Unfalls den Notfalldienstleister alarmieren können. Diese Geräte sind dazu entworfen worden, um die Echtzeit-Überwachung der Patientendaten über eine konventionelle Internet-Anbindung für den Heimbedarf zu erbringen. So ein Dienst ist abhängig von der 24/7-Verfügbarkeit. Für solche Fälle müsste die Sicherheit der Serviceleistung durch die Implementierung eines Multimode-Routers als Standard-Internet-Zugang abgebildet werden und ergänzend dazu eine GSM-Modem-Internet-Verbindung zur Verfügung stehen.

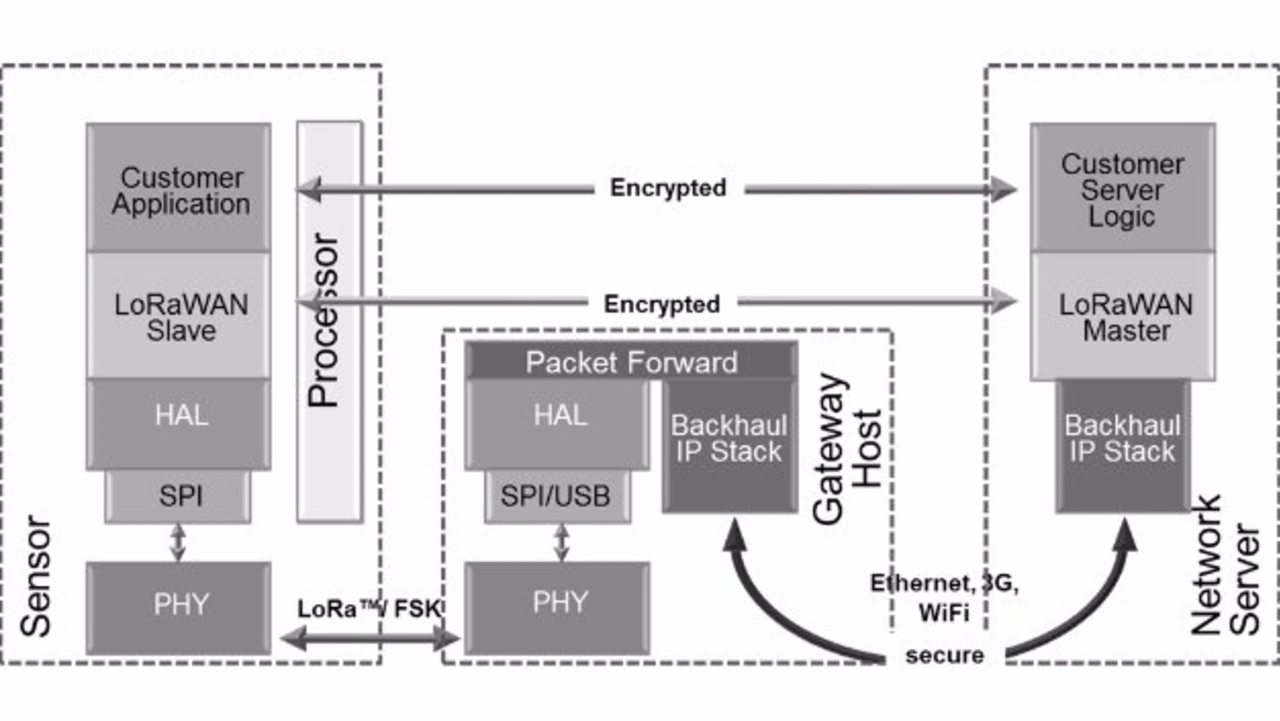

Wie oben beschrieben ist es für den Hersteller manchmal umständlich, die Sicherheit zu überprüfen, wenn Drittparteien in den Transport oder die Speicherung der Daten des Herstellers involviert sind. Allerdings ist der Hersteller gefordert, die direkte Verantwortung für die Sicherung der Daten an dem Punkt zu übernehmen, an dem sie entstehen. Dafür gibt es mittlerweile erprobte Technologien, die ein sehr starkes Schutz- und Sicherheitsniveau ermöglichen. Da keine Verschlüsselungsmethode, die jemals erfunden wurde, völlig unverwundbar ist, sollte das Ziel eines Herstellers sein, einen solch hohen Datenschutz zu integrieren, dass potenzielle Angreifer oder Diebe ihre Aufmerksamkeit auf leichtere Ziele richten.

Dafür gibt es zwei Möglichkeiten wenn das das zentrale Element der Endknoten ein Mikrocontroller sein wird. Diese beiden Optionen sind entweder ein Mikrocontroller mit eingebetteter Verschlüsselung/Authentifizierung oder ein an dem Mikrocontroller angeschlossenes IC zur Verschlüsselung/Authentifizierung. Der Vorteil von Mikrocontrollern mit Sicherheitsfunktionalität, wie ein Chip aus der A710x-Familie von NXP Semiconductors, ist das kleine und einfache Schaltungsdesign, das mit weniger Komponenten auskommt. A710x-Bauteile bieten Funktionen zur Verschlüsselung und Authentifizierung, einschließlich eines Public-Key-Infrastructure-Co-Prozessors, einem Triple-DES-Co-Prozessor und einem AES-Co-Prozessor.

Der Nachteil dieser Lösung ist, dass der Sicherheitsschlüssel für die kryptografischen Algorithmen als Software in einem eingebetteten Speicher vorgehalten werden muss. Zielstrebige Hacker könnten diese Schlüssel knacken. Die diskrete Option ist sicherer. Ein externes IC für die Verschlüsselung/Authentifizierung, wie der ATECC508A oder ATECC108A von Atmel, bietet hardwarebasierte Speicherung der Schlüssel, die nicht in der Weise gehackt werden können, wie Code, der im Arbeitsspeicher liegt. Der ATECC508A beinhaltet einen mehrstufigen Zufallszahlengenerator, eine garantierte 72-Bit-Identität und eine 256-Bit-SHA/HMAC-Hardware-Engine und unterstützt x.509-Zertifikat-Formate und ECDSA-Zeichen/Verify-Operationen.

Diese diskrete Option erfordert jedoch eine zusätzliche Komponente, die den Platzbedarf des Designs, die Komplexität und die Stücklisten-Kosten erhöht. Andererseits entlastet der ATECC508A die Code- und Verarbeitungs-Funktionen aus dem Host-Controller oder Prozessor, die nötig sind, um die Authentifizierung und Verschlüsselung mit elliptischer Kurvenkryptographie zu unterstützen. Dadurch verringert sich die Anforderung nach Speicher im Host und befreit den Designer von der Aufgabe, einen eigenen Sicherheitscode zu entwickeln.

Die Beschreibung der Sicherheitsproblematik, vor der der Entwickler neuer Geräte steht, macht deutlich, dass es keinen Eierlegende-Wollmilchsau-Sicherheitsansatz gibt: die Anforderung der Sicherheitsfunktionalität hängt von dem Bedrohungsgrad ab und dementsprechend von dem Schutzniveau, das gegen dieses Bedrohungsszenario gefordert ist.

Demnach sollte jeder Hersteller, der Geräte für das IoT herstellt zwei wichtige Sicherheitsprinzipien befolgen. Zunächst sollte die Sicherheitsausstattung eines Geräts mit den offiziellen Sicherheitsrichtlinien des Unternehmens einhergehen, und nicht von der Befindlichkeit des Entwicklungs-Teams bestimmt werden. Diese Richtlinie sollte die folgenden Fragen beantworten:

- Wer benötigt Zugriff auf die Daten, die von unserem Produkt generiert werden?

- Wie kann man diesen Zugriff schützen?

- Welche Verschlüsselung ist angemessen angesichts der Sensibilität der Daten?

Zweitens sollte die Art und Funktion der Sicherheitsfunktionen im Gerät verständlich für den Endbenutzer dokumentiert werden. Je mehr Geräte für das IoT verfügbar werden, desto sorgfältiger werden Verbraucher und Anwender auf Datenschutz und unbefugtes Eindringen achten. Eine klare Aussage in Punkto Sicherheit, die vom Hersteller bereitgestellt wird, hilft beim Aufbau des nötigen Vertrauens zwischen dem Anwender und dem Hersteller eines elektronischen Produkts.

Jobangebote+ passend zum Thema

- Sichere IoT-Kommunikation

- Risiken

- Sicherheitsprinzipien