Security

Integritätsschutz für Embedded-Systeme

20. November 2012, 9:59 Uhr |

Oliver Winzenried

Diesen Artikel anhören

Fortsetzung des Artikels von Teil 1

Angriffe und Schutz für Cyber-Physical Systems

Nachfolgend werden einige der möglichen Angriffe auf Embedded-Systeme beschrieben.

- Angreifer entwickeln ein „Fake-Device“, also ein Gerät, das genauso aussieht wie das Original, dessen Funktion aber manipuliert ist und das beispielsweise im Servicefall als Austauschteil eingebaut wird.

- Angreifer entwickeln eine eigene Software und bringen diese durch Tausch der Speicherkarte in das Embedded-System.

- Angreifer entnehmen dem Embedded-System die Speicherkarte, manipulieren die darauf enthaltene Software und setzen die Karte wieder ins System ein.

- Angreifer ändern die Software auf dem Embedded-System durch Angriffe über die Kommunikationsschnittstellen von außen.

- Angreifer besorgen sich ein Embedded-System, so wie es in der Anwendung verwendet wird, um es zu analysieren und Angriffswege zu entwickeln.

Jobangebote+ passend zum Thema

Verifysoft Technology GmbH, Offenburg

MACNICA ATD Europe GmbH, Ingolstadt

N&H Technology GmbH, Willich

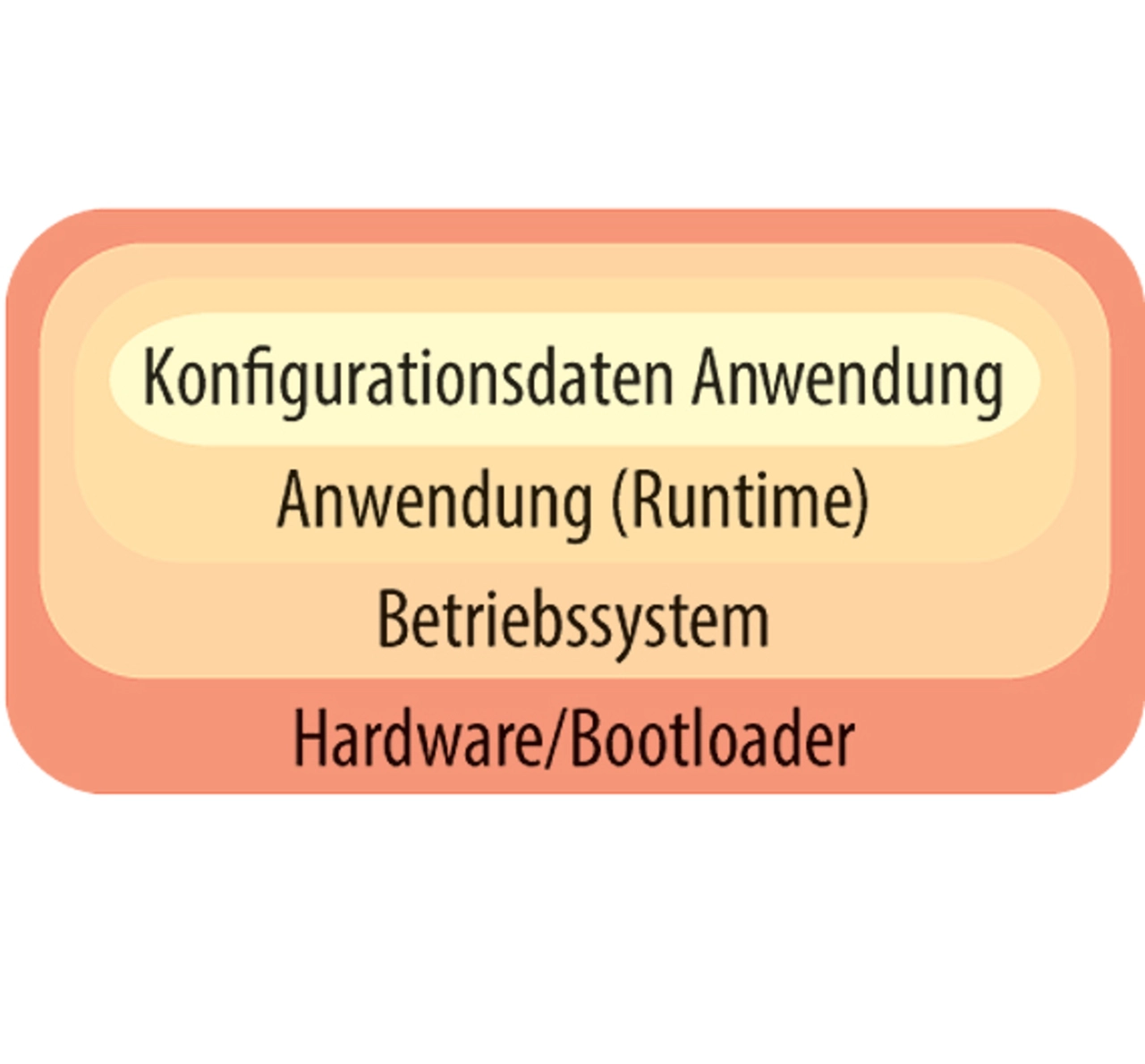

Der Aufbau eines Embedded-Systems birgt Herausforderungen. Bild 2 zeigt, wie ein Embedded-System prinzipiell aufgebaut ist. Für einen Integritätsschutz ergibt sich folgender Ablauf. Wie die einzelnen Schritte realisiert werden, wird anschließend beschrieben.

- Der Bootloader überprüft die Integrität des Betriebssystems und lädt es, wenn sie gegeben ist.

- Das Betriebssystem startet nur, wenn durch eine Rückwärtsprüfung der Bootloader als vertrauenswürdig bestätigt wurde.

- Das Betriebssystem prüft die Integrität der Anwendung und lädt diese nur, wenn sie gegeben ist.

- Die Anwendung startet nur, wenn durch eine Rückwärtsprüfung das Betriebssystem als vertrauenswürdig bestätigt wurde.

- Die Anwendung überprüft die Integrität der Konfigurationsdaten und verwendet diese nur, wenn sie korrekt sind.

- Sollten die Konfigurationsdaten auch ausführbaren Code enthalten, so ist auch eine Überprüfung der Vertrauenswürdigkeit der Anwendung möglich.

- Integritätsschutz für Embedded-Systeme

- Angriffe und Schutz für Cyber-Physical Systems

- Realisierung der Integritätsprüfung

- Pre-Bootloader - der erste Schritt

- Grundbegriffe der Kryptografie