Industrial IoT und Industrie 4.0

Cybersicherheit zum Edge erweitern

Fortsetzung des Artikels von Teil 1

Warum Cybersicherheit am Edge implementieren

Üblicherweise sah man Cybersicherheit als IT-Problem, das sich durch die Implementierung guter Netzwerkprotokolle, Betriebssysteme und Applikationsprotokolle, Firewalls und anderer Lösungen zum Schutz vor Netzwerkangriffen lösen lasse. Allerdings ist man sich nicht immer einig, was den Netzwerkrand ausmacht. Für Netzbetreiber besteht das Edge häufig aus Router, Gateway, PC, Tablet oder anderen hoch funktionellen Geräten. In der Industrieautomatisierung kann dies jedoch zum Beispiel ein Aktuator sein, der eine Pumpe steuert.

In der sich wandelnden Umgebung von heute enthalten diese Edge Devices immer mehr Funktionen und ein höheres Maß an Konnektivität. Damit ändert sich jedoch die Risikoeinschätzung des Systems. Wo Cybersicherheit bisher nicht notwendig war, können Edge Devices zum schwächsten Glied in einem System werden, falls Entwickler keine geeigneten Maßnahmen zum Schutz vor Angriffen treffen.

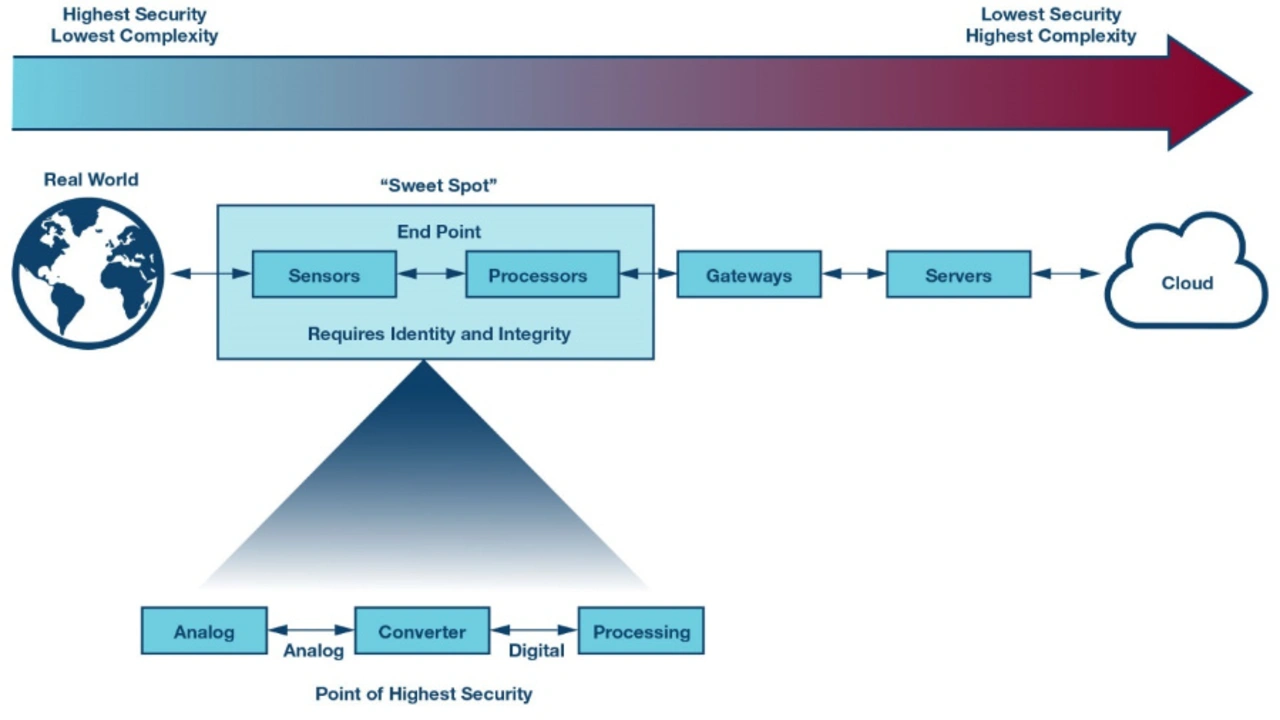

Bei der Cybersicherheit ist Komplexität der Gegner. Alle tausend Zeilen Code gibt es zwei bis drei Programmierfehler, über die sich Angreifer Zugang zu einem System verschaffen können. Cybersicherheit am Punkt der geringsten Komplexität zu implementieren erzeugt eine Umgebung, die das Vertrauen schafft, dass Sicherheitsmaßnahmen richtig umgesetzt wurden.

Jobangebote+ passend zum Thema

Sichere Operationen können innerhalb von Sicherheitsgrenzen stattfinden, die in Edge Devices implementiert sind, und die Vertrauenskette näher zur realen Welt bringen. Ist beispielsweise die Datenquelle validiert, kann man sich auch sicher sein, dass die Daten nicht manipuliert wurden. Dadurch steigt das Vertrauensniveau zu Entscheidungen, die auf Basis der Daten gefällt werden.

In hochkomplexen Netzwerken müssen Organisationen und Privatpersonen Anwendungen und Konfigurationen kontinuierlich aktualisieren, um den Schutz vor den neuesten Bedrohungen sicherzustellen. Auf Geräteebene kann man die sicheren Operationen auf einen Footprint begrenzen, der über den Lebenszyklus wesentlich handhabbarer wird.

Während IT und OT zusammenwachsen, wird Cybersicherheit nicht einfach ein IT-Netzwerkproblem sein. Geräte, die traditionell nicht mit entsprechenden Sicherheitsmerkmalen ausgestattet wurden, werden eine Wurzel der gesamten Sicherheitskette (Root of Trust) hinsichtlich Daten- und Sicherheitsmerkmalen auf Basis der Risikoeinschätzung und Beschränkungen des Systems aufweisen müssen. Identität und Integrität am Edge schafft frühzeitig Vertrauen in die Daten und versichert Anwendern, dass die Daten korrekt sind.

Strategien für verschiedene Märkte

Um ein Höchstmaß an Sicherheit zu erreichen, sind solche Maßnahmen wesentlich früher in der Signalkette anzuwenden. Dazu bietet sich beispielsweise die Schnittstelle zwischen physikalischer und digitaler Welt an. Ist nämlich die Datenquelle validiert, kann man sich auch sicher sein, dass die Daten nicht manipuliert wurden. Dadurch erhält man bei den Entscheidungen, die auf Basis der Daten gefällt werden, ein höheres Vertrauensniveau.

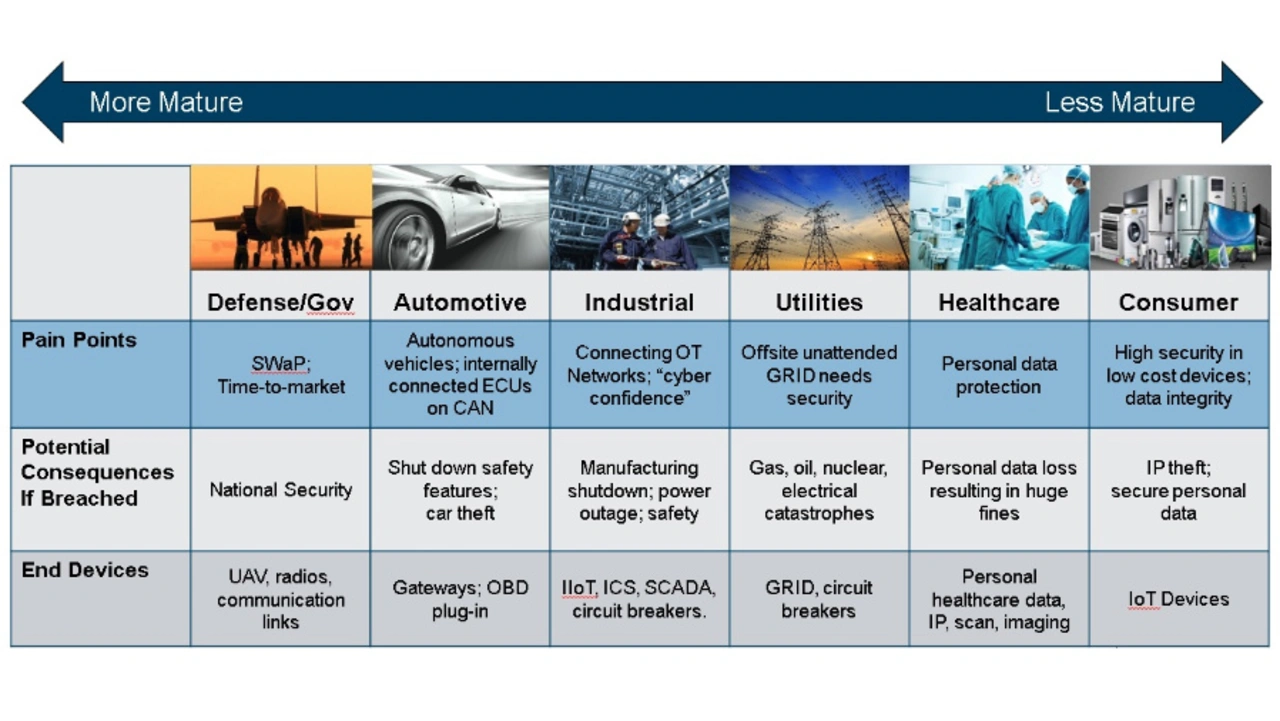

Seit der Übernahme von Sypris Electronics verfügt Analog Devices über ein recht breites Produktportfolio an Crypto-Lösungen, besonders für den Verteidigungs- und Regierungsmarkt. Darauf aufbauend dringt das Unternehmen mit Cybersecurity-Lösungen in Produkte benachbarter Märkte ein, in dem es traditionell bei Precision Sensing aktiv ist.

Cybersicherheit gilt für alle Märkte. Die Strategie von Analog Devices besteht darin, die Anforderungen der jeweiligen Märkte effizient zu bewerten und die richtigen Lösungen bereitzustellen, um die Geräte-Architektur insoweit abzusichern, die sich mit der Risikobewertung in jeder Anwendung deckt. Verständlicherweise sind die Anforderungen an die Cybersicherheit schwieriger bei Produkten, die mit hoher Zuverlässigkeit arbeiten müssen und folglich eine anspruchsvollere Stellung einnehmen. Als Hauptschwerpunkt adressiert Analog Devices den Industriemarkt mit Lösungen, um die Einführung von Industrie 4.0 zu beschleunigen.

Auch im Industriesektor gab es bereits zahlreiche Cyberangriffe mit unterschiedlichem Schweregrad. Einige der bedeutendsten Angriffe waren auf kritische Infrastruktur und andere Ziele ausgerichtet, die menschliches Leben kosten könnten. Die Angriffe wurden durch Schadsoftware ausgelöst, die typischerweise über einen physikalischen Zugang zu einer Steuereinheit oder einer SPS in die Systeme eingeschleust wurde, die mit dem Werksnetz verbunden waren.

Mit der Verbreitung von Industrie 4.0 wird sich der Angriffspunkt weiter hin zum Netzwerkrand ausdehnen, da herkömmliche I/O-Devices beginnen, mehr Kontrolle über Operationen zu gewinnen, und über Ethernet mit einer SPS oder direkt mit einer Cloud verbunden sind. Aufgrund des ständig erweiterten Funktionsumfangs und höher funktionaler Konnektivität auf einem Netzwerk werden Edge Devices, die bisher nur geringe Chancen hatten, das System zu schädigen, zu einem wesentlich größeren Systemrisiko.

Da die Angriffstechniken immer ausgefeilter werden, erlangt die Fähigkeit, Techniken für Cybersicherheit korrekt zu implementieren, eine immer entscheidendere Bedeutung für die Verletzlichkeit des Gesamtsystems. Zur Implementierung ist zunächst eine exakte Bedrohungsbeurteilung (Threat Assessment) erforderlich. Nur so lassen sich potenzielle Angriffspunkte erfassen und Schichten von Sicherheitslösungen anordnen, um das System angemessen vor Bedrohungsvektoren zu schützen. Bei Edge Devices lässt sich durch die Einrichtung geeigneter Sicherheitsgrenzen und einer Hardware-basierten Root-of-Trust die Systemsicherheit erheblich erhöhen.

Analog Devices hat seine Cybersicherheitsstrategie im industriellen Marktsegment priorisiert. Dies begründet die Notwendigkeit, mit hoher Zuverlässigkeit zu arbeiten, den Einfluss, den Sicherheit auf diese Umgebungen hat, zu kennen und sich der Megatrends bewusst zu sein, die das Problem der Cybersicherheit weiter an das Edge verlagert haben.

Mit seinen Investitionen in neue Technologien zielt Analog Devices nicht nur darauf ab, Security-Lösungen anzubieten, um den Bedrohungen von heute und morgen standzuhalten, sondern Cybersicherheit leichter für die Kunden zu machen, indem Herausforderungen bezüglich der Produktsicherheit über die Lebensdauer gelöst werden. All dies macht es den Kunden leichter, Maßnahmen für Cybersicherheit am Edge einzubinden.

- Cybersicherheit zum Edge erweitern

- Warum Cybersicherheit am Edge implementieren