Automation nach IEC 62443 als Basis

EU-Richtlinie NIS 2 in der Praxis

Seit Anfang 2023 löst die Cybersecurity-Richtlinie NIS 2 die vorherige Version ab. Welche Auswirkungen haben die neuen Bestimmungen auf die betroffenen Organisationen? Welche Unternehmen fallen unter NIS2? Und was gilt es zu beachten?

Um die NIS-2-Richtlinie (Network and Information Security Directive) einzuhalten, sollten Organisationen mehrere Schritte durchführen.

Auf diese Weise ist dafür gesorgt, dass ihre Systeme angemessen vor Cyberangriffen geschützt sind. Zu den nötigen Schritten gehören die Verabschiedung einer formellen Richtlinie, die sich mit den Risiken von Cyberattacken befasst, sowie die Realisierung regelmäßiger Risikobewertungen, die Schulung der Mitarbeiter in puncto Zugriffssicherheit, die Einführung von Sicherheitsmaßnahmen – etwa Firewalls und Verschlüsselungen – und die wiederkehrende Überprüfung der Sicherheit ihrer Systeme. Darüber hinaus sollten Unternehmen den Einsatz einer sicheren Automatisierungsplattform – beispielsweise auf Basis der PLCnext-Steuerungen von Phoenix Contact – in Betracht ziehen, die gemäß der internationalen Norm IEC 62443 zertifiziert ist. Solche Maßnahmen tragen dazu bei, dass die Netzwerke der Unternehmen die NIS-2-Richtlinie der EU erfüllen und adäquat vor Cyberangriffen geschützt sind.

Ausweitung des Geltungsbereichs

Bei NIS 2 handelt es sich um eine EU-Richtlinie, die sicherstellen soll, dass Betreiber öffentlicher oder privater Einrichtungen über passende Sicherheitsinstrumente verfügen, um ihre Systeme gegen Cyberattacken abzusichern. NIS 2 fungiert als Nachfolger der 2016 in Kraft getretenen NIS-Richtlinie. Die neue Version definiert eine stärkere Harmonisierung der Maßnahmen zur Cybersecurity in den EU-Staaten, sieht eine zentrale EU-Aufsicht vor und weitet ihre Vorschriften auf mittelgroße Unternehmen mit mehr als 50 Mitarbeitern und über 10 Mio. Euro Umsatz aus. Die NIS-2-Richtlinie, die am 16. Januar 2023 in Kraft getreten ist, legt fest, dass die EU-Staaten sie bis zum 18. Oktober 2024 in nationales Recht umsetzen müssen. Sie gilt für wesentliche (essential) und wichtige (important) Einrichtungen (entities) in der EU.

NIS 2 verpflichtet diese Organisationen, geeignete technische und organisatorische Aktivitäten zu ergreifen, damit sie den Risiken von Cyberangriffen begegnen können.

Unter den Begriff »Essential Entities« fallen Organisationen, die in kritischen Infrastrukturen tätig sind, etwa in den Bereichen Strom-/Gas- erzeugung, -speicherung und -übertragung, Transport auf Wasser, Straße und Schiene, Trinkwasser- und Abwasseranlagen sowie digitale Infrastruktur. Wichtige (important) Einrichtungen werden aus einer Liste von sieben Sektoren auf der Grundlage ihrer Kritikalität für ihren Geschäftsbereich und die Art der Dienstleistung ausgewählt. Als Beispiel seien die Herstellung und der Vertrieb von Lebensmitteln und Chemikalien sowie die Produktion elektrischer Geräte, Maschinen und Fahrzeuge genannt (Bild 1).

Maßnahmen für das Management von Cybersecurity-Risiken

Die EU-Mitgliedsstaaten sind verpflichtet, der EU bis zum 17. April 2025 eine eigene Liste mit den Namen wesentlicher Unternehmen vorzulegen, die in einem zweijährigen Turnus überprüft wird. Die hier aufgeführten Unternehmen müssen die Anforderungen des Kapitels IV der NIS-2-Richtlinie erfüllen, etwa die in Artikel 21 festgeschriebenen »Maßnahmen für das Management von Cybersicherheitsrisiken« oder die in Artikel 23 definierten »Meldepflichten«. Die Maßnahmen zum Management von Cybersicherheitsrisiken beschreiben die angemessenen technischen, betrieblichen und organisatorischen Rahmenbedingungen zur Beherrschung von Risiken hinsichtlich der Sicherheit von Netzwerk- und Informationssystemen. Ihr Ziel ist die Verhinderung oder Minimierung der Auswirkungen von Sicherheitsvorfällen.

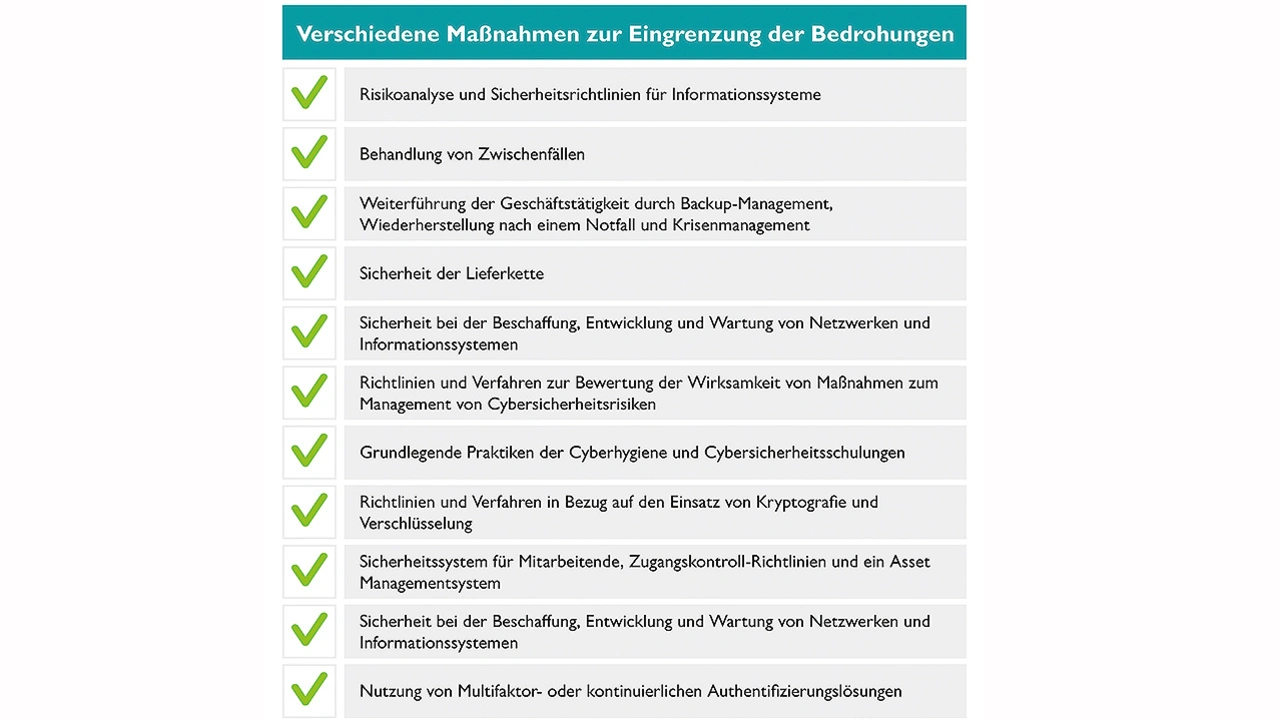

Alle Bedrohungen, welche die Netz- und Informationssysteme sowie deren physische Umgebung gefährden, lassen sich durch die nachfolgenden Maßnahmen eingrenzen:

➔ Risikoanalyse und Sicherheitsrichtlinien für Informationssysteme

➔ Behandlung von Zwischenfällen

➔ Weiterführung der Geschäftstätigkeit – etwa durch ein Backup-Management oder die Wiederherstellung nach einem Notfall – sowie Krisenmanagement

➔ Sicherheit der Lieferkette einschließlich sicherheitsrelevanter Aspekte in den Beziehungen zwischen jeder Einheit und ihren direkten Lieferanten oder Dienstleistern

➔ Sicherheit bei der Beschaffung, Entwicklung und Wartung von Netzwerken und Informationssystemen inklusive des Umgangs mit und der Offenlegung von Schwachstellen

➔ Richtlinien und Verfahren zur Bewertung der Wirksamkeit von Maßnahmen zum Management von Cybersecurity-Risiken

➔ grundlegende Praktiken der Cyberhygiene und Cybersecurity-Schulungen

➔ Richtlinien und Verfahren in Bezug auf den Einsatz von Kryptografie und Verschlüsselung – soweit erforderlich

➔ Sicherheitssystem für Mitarbeiter, Zugangskontroll-Richtlinien und ein Asset-Management-System

➔ Nutzung von Multifaktor- oder kontinuierlichen Authentifizierungsanwendungen, gesicherter Sprach-/Video-/Textkommunikation sowie eines internen Notfall-Kommunikationssystems (Bild 2).

- EU-Richtlinie NIS 2 in der Praxis

- Frühwarnung spätestens nach 24 Stunden