Angriffspunkt Drahtlos-Netzwerke

Keine IoT-Sicherheit ohne Netzwerksicherheit

Fortsetzung des Artikels von Teil 3

Der Router

Den Router zu schützen ist schon etwas schwieriger. Denn es handelt sich hier um ein komplexeres System, das sich sicher mit dem nicht vertrauenswürdigen Internet verbinden muss und gleichzeitig eine große Datenmenge verarbeitet. Router verwenden oft ein Betriebssystem, das komplexer als ein herkömmliches RTOS ist. Das Sicherheitsproblem besteht, dass viele Funktionen und eine große Angriffsfläche von nur einer privilegierten Software-Instanz gesteuert werden. Ein sicheres Betriebssystem wie das für die Embedded-Systeme vorgeschlagene wäre ein guter Schritt in die richtige Richtung. Doch aufgrund der Komplexität sind verstärkte Maßnahmen nötig. Hier kommt das Stichwort Multi-Domain-System ins Spiel.

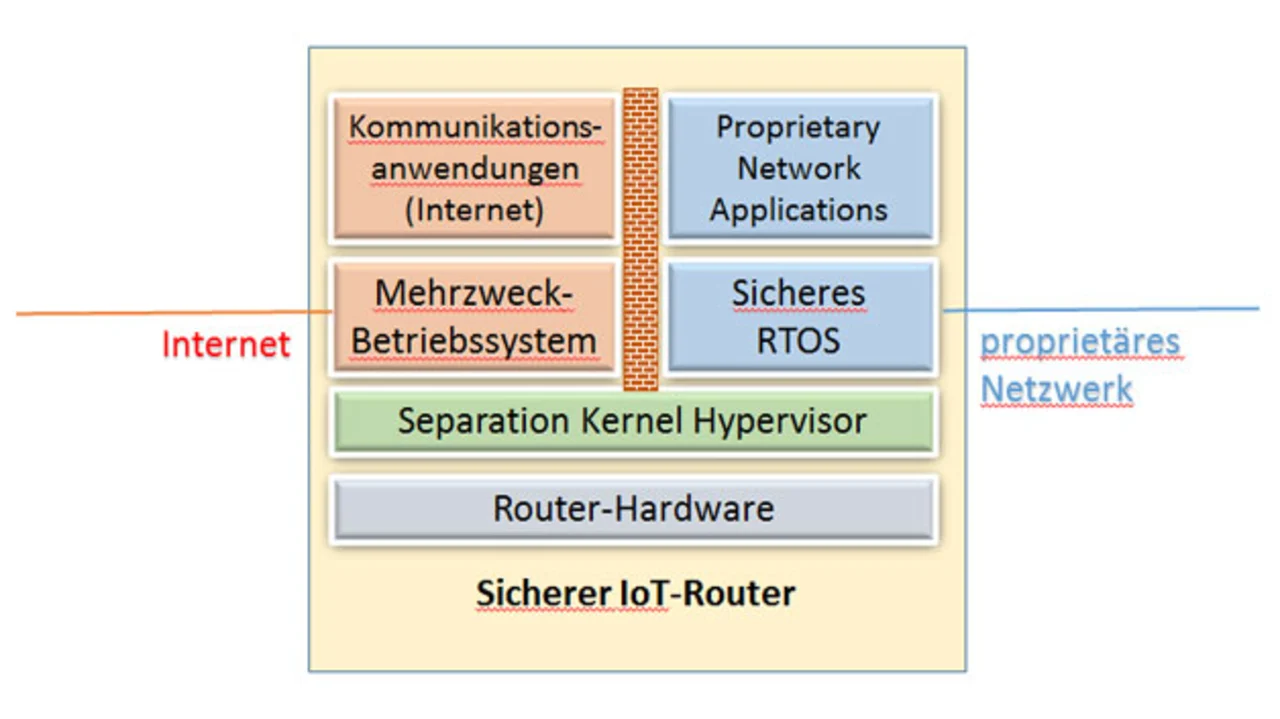

Domain-Trennung lässt sich mit einem Separation Kernel realisieren. Der Separation Kernel sitzt zwischen dem Betriebssystem und der Hardware und auf einer höheren Berechtigungsstufe als das Betriebssystem. Seine Hauptfunktion ist, wie der Name schon andeutet, die Trennung der Ressourcen im System, sodass ein Angriff auf eine Domain nicht auf eine andere Domain übergreifen und diese kompromittieren kann. Um dennoch den Funktionsumfang eines Betriebssystems zu bieten, verfügt der Separation Kernel auch über Virtualisierungs-Funktionalität, mit der ein oder mehrere Gast-Betriebssysteme separat in sicheren Domänen betrieben werden können. Beim Design dieser hochkomplexen Ecksteine des IoT treten einige sehr interessante Vorteile des Separation-Kernel-Ansatzes zutage.

Sicher separiert

Der kleine Separation Kernel ist die einzige Software-Instanz auf der höchsten Berechtigungsstufe. Wurde er richtig entworfen enthält er keine nicht vertrauenswürdigen Elemente wie Gerätetreiber oder Software-Stacks, da diese sich nun in den niedriger privilegierten Gast-Betriebssystemen befinden können. Dies verringert die ‚Angriffsoberfläche’ der am höchsten privilegierten Software enorm. Jeder Angriff auf ein Gastbetriebssystem bleibt in dessen Domäne ohne das restliche System zu kompromittieren, was die Ausweitung eines Angriffs stoppt und damit die Wahrscheinlichkeit, dass er sein beabsichtigtes Ziel erreicht. Dies ist entscheidend zum Schutz proprietärer Netzwerke und der ‚Dinge’. Der Angriff erfolgt mit hoher Wahrscheinlichkeit über das Internet, doch das betroffene Betriebssystem ist nicht direkt mit dem proprietären Netzwerk verbunden. So sind die Schlüsselelemente der IoT-Welt sorgfältig in ihrer eigenen Domäne gesichert (Bild 3).

Jobangebote+ passend zum Thema

Da nun mehrere Gastbetriebssysteme in sicheren Domänen zur Verfügung stehen, kann entschieden werden, welches Betriebssystem zu welcher Domäne am besten passt. Vor der Virtualisierung musste ein einziges Betriebssystem alle Routeraufgaben steuern. Das bedeutete meistens, entweder dem RTOS GPOS-Funktionalität hinzuzufügen oder gleich ein GPOS einzusetzen und damit Einbußen beim Echtzeitverhalten hinzunehmen. Jetzt aber kann der Router über ein GPOS mit dem Internet und über ein RTOS (womöglich das sichere RTOS wie oben beschrieben) mit der proprietären Seite verbunden werden. Diese beiden Seiten können nur über die sicheren internen Netzwerkkanäle miteinander kommunizieren, die der Separation Kernel bereitstellt. Diese lassen sich behutsam steuern und in einigen Fällen für eine nur in eine Richtung verlaufende Kommunikation einrichten.

Zusammenfassend lässt sich sagen, dass die Infrastruktur, die das Internet der Dinge erst ermöglicht, auch sehr anfällig für Cyber-Angriffe ist, speziell dann, wenn moderne Kommunikationstechnologien wie drahtlose Vernetzung und das Internet im Spiel sind. Je wichtiger die Infrastruktur, desto größer die Bedrohung. Vor allem Energieerzeuger sollten sehr wachsam bei der Sicherung ihrer Infrastruktur sein, da einem breit angelegten Angriff ganze Städte, Bundesstaaten und sogar das Land selbst machtlos gegenüber stehen könnten. Heute jedoch steht Embedded-Software-Technologie in Form von sicheren Betriebssystemen und Separation Kernel, welche schon militärische Infrastrukturen sichern konnten, zur Verfügung, die im Zuge seiner Ausbreitung auch das IoT schützen helfen.

- Keine IoT-Sicherheit ohne Netzwerksicherheit

- Mit der Außenwelt verbunden

- Die ‚Dinge‘ sichern

- Der Router