Internet der Dinge

Sicherheit in drahtlosen Sensornetzwerken

Fortsetzung des Artikels von Teil 4

Schlechte Zufallsgeneratoren

Unter denen, welche die Sicherheit ernst nehmen, ist der meistgemachte Fehler die Verwendung eines Zufallszahlengenerators mit ungenügender Zufallsrate, beispielsweise durch Verwendung eines nicht-kryptografischen RNG oder eines kryptografischen Generators mit Ausgangswerten, die nicht zufällig sind. Sogar mit passenden Protokollen und Chiffren ist das Netzwerk für den Angreifer nur so herausfordernd, wie die Schlüssel zu knacken sind.

Zufallszahlen sind in vielen unterschiedlichen Applikationen in der Computerwissenschaft Realität, deshalb haben viele Betriebssysteme eine rand()-Funktion integriert. So enthält beispielsweise die originale rand()-Funktion unter UNIX einen internen 32-Bit-Status und berechnet die nächste Zufallsnummer und den nächsten Status beruhend auf dem bestehenden Status. Der Anwender kann den RNG mit einer 32-Bit-Nummer versehen, dann wird jeder Aufruf von rand() den nächsten Wert aus einer Zahlenfolge von vier Milliarden Werten generieren. Es ist kein besonders guter RNG, aber gut genug für die meisten nicht-kryptografischen Applikationen. Heute wäre es für einen einfachen Desktop-Computer ein Leichtes, die vier Milliarden Zufallszahlen in einer Tabelle zu generieren und ihre Position in der Zahlenfolge. Keine noch so umfassende Zufälligkeit kann da helfen – wenn der RNG selbst nicht ausreichend raffiniert ist.

Kryptografische RNGs nutzen einen breiteren internen Status, typischerweise mindestens 128 Bit. Mit 128 Bit finden, wie bereits diskutiert, selbst Milliarden von Computer, die Milliarden von Jahren rechnen, extrem unwahrscheinlich die richtige Zahlenfolge. Die Implementation und die Testprozeduren guter kryptographischer RNGs sind bereits gut dokumentiert.

Selbst der beste RNG-Algorithmus ist nur so gut zufällig, wie der bereitgestellte Ausgangswert zufällig ist. Ein gemeinsamer Fehler in zwei WSN-Sicherheitssystemen ist in beschrieben. Beim Reverse-Engineering von Binaries in beiden Produkten entdeckte man, dass sie einen nicht sehr zufälligen Ausgangswert verwendeten. Beide Produkte benutzten die Zeitfunktion (in Sekunden) als Ausgangswert für ihre Zufallsnummerngeneratoren. Da es pro Jahr nur einige Zehnmillionen von Sekunden gibt, kann der selbst der einfachste Laptop alle möglichen Schlüssel durch eine schnelle Suche über die letzten Dekaden generieren.

Sichere Netzwerke sind verfügbar

Jobangebote+ passend zum Thema

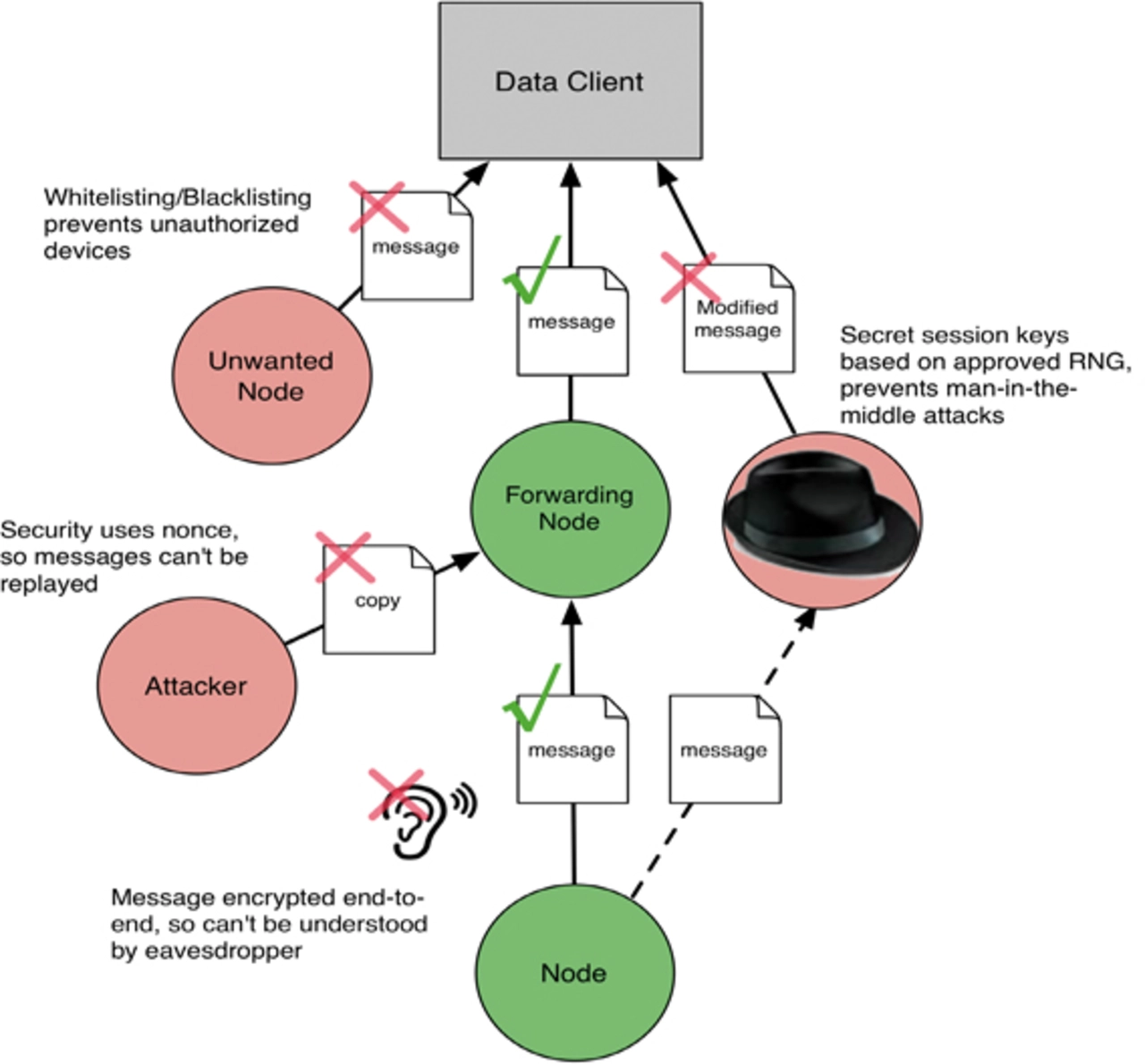

Trotz der vielen Meldungen über unsichere Netzwerke, gibt es tatsächlich viele sichere Netzwerke, das ist keine Neuigkeit. Wie bereits diskutiert, erfordert ein sicheres Netzwerk beides, ein sicheres Protokoll und eine sichere Implementation (Bild 3).

Einige Beispiele von gut entwickelten Sicherheitsprotokollen in WSNs schließen Wireless HART und ISA100.11ein, Protokolle für die Industrieautomatisierung sowie die ZigBee-Smart-Energy-Protokolle. Sicherheitsexperten befanden diese als gut, und viele Implementationen wurden erfolgreich implementiert.

Speziell das Wireless-HART-Proto¬koll ist die Basis von sicheren Netz-

werken in kritischen Infrastrukturapplikationen auf der ganzen Welt, von der Arktis bis in die arabische Wüste. Anwender vertrauen dieser Technologie in WSNs wegen der zuverlässigen und vertraulichen Informationsübertragung zur Prozesssteuerung zwischen authentischen Endpunkten. Industriekunden wie auch Händler vertrauen ihren Netzwerken wegen der tiefen Analysen und der Tests der Protokolle sowie der Implementationen, die ihnen zugrunde liegen.

In den WSNs für die Industrieautomatisierung wurde von Anfang an erkannt, dass Sicherheit kritisch ist, und die Protokolle und Implementationen spiegeln diese Erkenntnis wider. Als neue Protokolle speziell für das Internet der Dinge erschienen, waren einige Lehrstunden nötig, um in Applikationsumgebungen zu erkennen, dass Sicherheit ein kritischer Faktor ist.

Wie es die gezeigten Beispiele demonstrieren, gibt es Anwender, die diese Lehrstunde bislang nicht hatten. Glücklicherweise ist es ganz einfach, für die Sicherheit in IP- und in Industrieapplikationen, industrielle Qualität zu bieten. Beispiele schließen das »SmartMesh IP« von Linear Technology und anderen aufkommende IP-Standards ein.

| Was ist Dust Networks? |

|---|

|

Im Jahr 1997 startete Kris Pister, Professor an der Universität von Kalifornien in Berkeley das Smart-Dust-Projekt. Zusammen mit drei anderen gründete er fünf Jahre später dann das Unternehmen Dust Networks. Es entwickelt und fertigt Sensornetzwerke für industrielle Anwendungen einschließlich der Prozessüberwachung, Zustandsüberwachung und Energiemanagement. Im Dezember 2011 übernahm schließlich Linear Technology das Unternehmen. |

- Sicherheit in drahtlosen Sensornetzwerken

- AES-128 ist ziemlich sicher

- Mögliche Fehler bei der Sicherheit

- Verteilung der Schlüssel

- Schlechte Zufallsgeneratoren