Smart Factory

So geht »sicher«

Die digitale Transformation ist in der Industrie angekommen. Nun müssen sich Unternehmen den damit einhergehenden Herausforderungen stellen. Dabei ist es gut zu wissen, welche Risiken das Einhalten regulatorischer Vorgaben gefährden und wie man dem am besten begegnen kann.

Die Digitalisierung ist mit Cloud Computing und dem Industrial Internet of Things (IIoT) ebenfalls im produzierenden Gewerbe angekommen: Viele Industrieunternehmen haben in den vergangenen Jahren ihre Maschinenparks und Fertigungsanlagen vernetzt und stärker in die gesamte IT-Infrastruktur des Unternehmens eingebunden. Somit verschwimmen die Grenzen zwischen der operationellen Technologie (OT) und der Informationstechnologie (IT) im Zuge von Industrie 4.0 immer mehr. Die Vernetzungstechnik bietet den Unternehmen ein breites Spektrum an Vorteilen gegenüber Wettbewerbern: effizientere Geschäfts- und Produktionsprozesse [1], eine höhere Produktivität sowie eine schnellere Time-to-Market, womit ein höheres Produktionsniveau zu erreichen ist. Eine Vernetzung ermöglicht zudem das zentrale und umfassende Monitoring sämtlicher Systeme in Echtzeit. Unternehmen, die auf Vernetzung setzen, zeigen sich darüber hinaus offe-

ner für Innovationsprozesse. Außerdem stärken die Digitalisierungsmaßnahmen die innerbetriebliche Zusammenarbeit und Kommunikation und wirken sich positiv auf die Mitarbeiterzufriedenheit aus.

Jedoch bringt die Digitalisierung nicht alleine Vorteile mit sich. Mit dem zunehmenden Vernetzen von Komponenten vergrößert sich die Angriffsfläche und das Risiko, Opfer von Cyberangriffen zu werden. Die Industrieunternehmen investieren deshalb verstärkt in Sicherheitsmaßnahmen, um ihre IT- und IoT-Infrastruktur umfassend zu schützen. Lagen die Ausgaben für IoT-Security im Jahr 2017 bereits bei stattlichen 1,1 Mrd. US-Dollar, prognostiziert Gartner, dass diese Zahl im nächsten Jahr sogar auf 3,1 Mrd. US-Dollar steigen wird [2]. Hauptantreiber hierbei ist das Einhalten regulatorischer Vorgaben.

Cyber-Kriminalität auf dem Vormarsch

Gezielte Angriffe auf IoT-Systeme unterscheiden sich in erster Linie nicht von solchen, die Cyberkriminelle auf andere IT-Umgebungen verüben. Aufgrund der hohen Anzahl an Geräten im System und des hochkomplexen Kontextes – zu dem nicht nur das Unternehmen selbst gehört, sondern ebenfalls Zulieferer, Geschäftspartner, Dienstleister und Kunden – sind Industrieunternehmen ein interessantes und angreifbares Ziel. Da Maschinen ihre Daten heute direkt in die Cloud transferieren, geraten Cloud-Services verstärkt in das Visier von Cyberkriminellen und Saboteuren. So stellte der Branchenverband Bitkom im Rahmen der Studie »Wirtschaftsschutz in der digitalen Welt« fest, dass der Anteil, der von Sabotage, Spionage und Cyberkriminalität betroffenen Wirtschaftsunternehmen innerhalb von zwei Jahren von 53 auf 75 Prozent anstieg [3].

Die wertvolle Ausbeute, die sich Angreifer dabei erhoffen, kann viele Formen annehmen: Der Diebstahl persönlicher Daten oder geistigen Eigentums steht hoch im Kurs, da sich solche Informationen gewinnbringend im Darknet verkaufen lassen [4]. Mithilfe von Malware können Hacker kritische Produktionsprozesse manipulieren, mit eingeschleuster Ransomware verschlüsseln sie Daten und geben sie gegen ein Lösegeld wieder frei. Das kann ihnen nicht nur eine beachtliche Menge Geld einbringen, sondern gleichzeitig in einer kostspieligen Katastrophe jenseits des Erpressungsverbrechens münden. Sowohl der Reputations- als auch der finanzielle Schaden können immens sein. Aus dem »Lagebericht der IT-Sicherheit« des BSI geht hervor, dass die größten finanziellen Einbußen aufgrund von Produktionsausfällen, Beschädigung von Maschinen und Anlagen, Patentdiebstählen und Erpressungen entstehen [5]. Seit Inkrafttreten der DSGVO fallen sogar zusätzlich Bußgelder infolge von datenschutzrechtlichen Verstößen in die Rechnung. Bitkom berechnet die Schadenssumme, die sich 2019 wegen solcher Delikte anhäufte, auf etwa 103 Mrd. Euro. Ein Grund mehr für Industrieunternehmen, sich noch stärker mit dem Absichern ihrer Produktionsstätten auseinanderzusetzen.

Die größten Schwachstellen

Damit Industriebetriebe die richtigen Entscheidungen für eine erfolgreiche Sicherheitsstrategie treffen und IT-Systeme umfangreich schützen können, müssen sie die potenziellen Problemfelder kennen. Sowohl die Cyberangriffe als auch die Herausforderungen unterscheiden sich nicht viel von jenen in anderen IT-Umgebungen. Sie bestehen vor allem aus:

- Veralteten Systemen: Die Heterogenität von Produktionsumgebungen begünstigt das Steigen des Risikopotenzials. Maschinen und Anlagen sind wesentlich langlebiger als andere Technik, zum Beispiel ein PC. So kommt es nicht selten vor, dass sich dort Uraltsysteme finden, die vor mehr als zehn Jahren in Betrieb genommen wurden – zu einer Zeit, als die Konzepte von »Industrie 4.0« oder »Cybersecurity im Fertigungsbereich« noch in den Kinderschuhen steckten. Die Problematik hierbei: Viele der Maschinen- oder Betriebssysteme sind so veraltet, dass sie der Hersteller unter Umständen nicht mehr unterstützt. So stellte Microsoft zum Beispiel den Support für Windows 7 Anfang diesen Jahres ein [6]. In einem solchen Fall erhalten die Produktionssysteme nicht mehr die nötigen Updates, um Sicherheitslücken zu patchen, geschweige denn den Netzwerk-, Anwendungs- und Datenschutz zu gewährleisten.

- Unbesonnene Mitarbeiter: Eine Steigerung von Effizienz und Produktivität hängt unter anderem mit der zentralen Verfügbarkeit und dem vereinfachten Lagern und Teilen von Daten sowie Dokumenten zusammen. Darunter finden sich zum Beispiel Daten mit sensiblen oder gar unternehmenskritischen Inhalten. McAfee schätzt den Anteil solcher Daten, die auf Cloud-Servern liegen, auf 21 Prozent – ein Silbertablett für Cyberkriminelle [7]. Jedoch strapazieren nicht allein mögliche Bedrohungen von außen das Risikomanagement: Interne Schwachstellen manifestieren sich in sowohl mutwillig agierenden als auch fahrlässigen Mitarbeitern, die ungeschützte Cloud-Verlinkungen versenden, infizierte E-Mail-Anhänge herunterladen oder Shadow-IT-Anwendungen nutzen, die sich der Kontrolle der Unternehmens-IT entziehen. Solche Sicherheitslücken wissen Kriminelle auszunutzen.

Ein umfassender Sicherheitsansatz

Um Schwachstellen umfassend entgegenzuwirken, sollten Unternehmen sie von zwei Seiten angehen: von der technischen sowie der nicht-technischen Seite. Zertifizierungen helfen dabei, ein präventiv wirkendes Sicherheitsbewusstsein zu etablieren. Für die Automobilindustrie wurde 2017 beispielsweise der »Trusted Information Security Exchange« (TISAX) eingeführt. Die Zertifizierung setzt sich aus verschiedenen Standards zusammen – McAfee erhielt sie 2019. Sie soll das Risiko, Opfer von Industriespionage zu werden, über die gesamte Supply Chain hinweg minimieren. Eine solche Sicherheitszertifizierung könnte in Zukunft eine Grundlage in der Industrie darstellen, um Produktionsumgebungen nachhaltig vor potenziellen Vorfällen zu schützen.

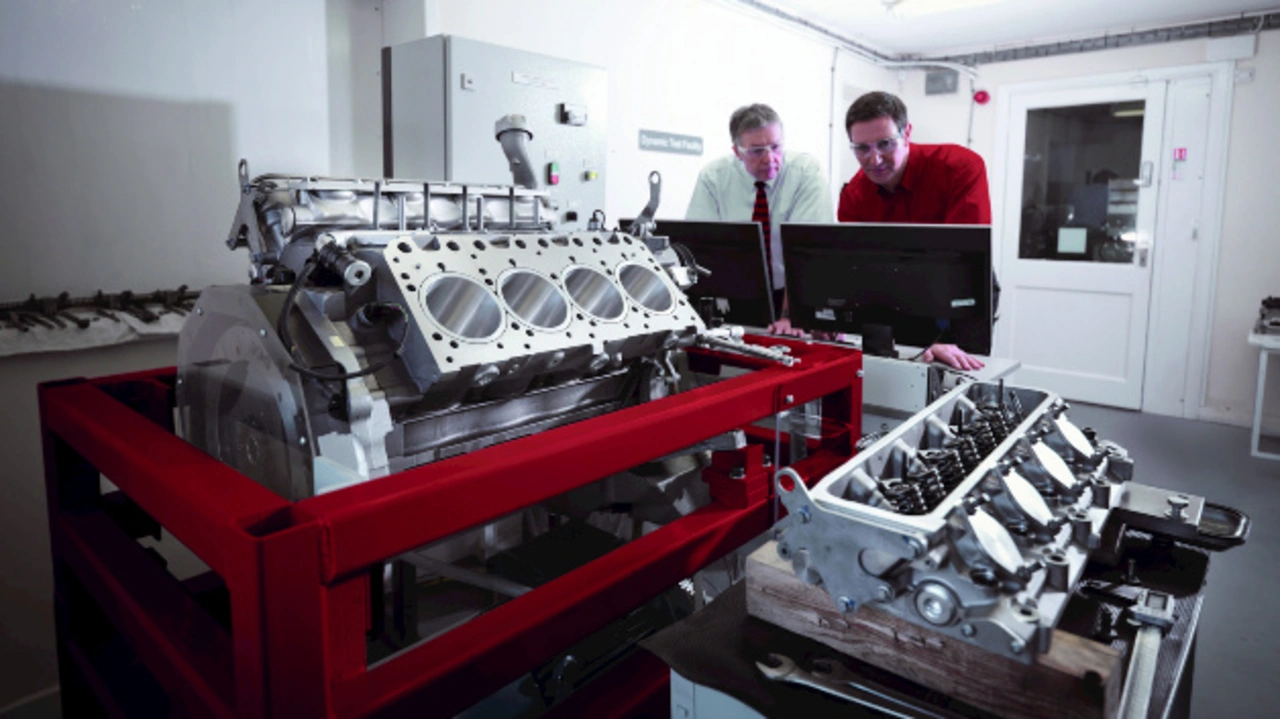

Ebenso sind sämtliche Mitarbeiter im Unternehmen für den Schutz von IT- und OT-Systemen verantwortlich. Sie müssen in der Lage sein, verdächtige E-Mails zu entlarven. Außerdem müssen sie abwägen, ob es das Risiko wert ist, Anwendungen und Hardware in die IT-Infrastruktur ihres Unternehmens zu integrieren. Unternehmen sollten daher regelmäßige Schulungen für die gesamte Belegschaft organisieren, um sie für die Gefahren und Risiken in Form von Cyberkriminellen und Shadow-IT zu sensibilisieren (Bild 1).

- So geht »sicher«

- Zwei Aspekte einer sicheren IT