Cyberangriffe sind existenzgefährdend

Cybersecurity für alle!

Fortsetzung des Artikels von Teil 1

Den Aufwand für Cyberkriminelle erhöhen

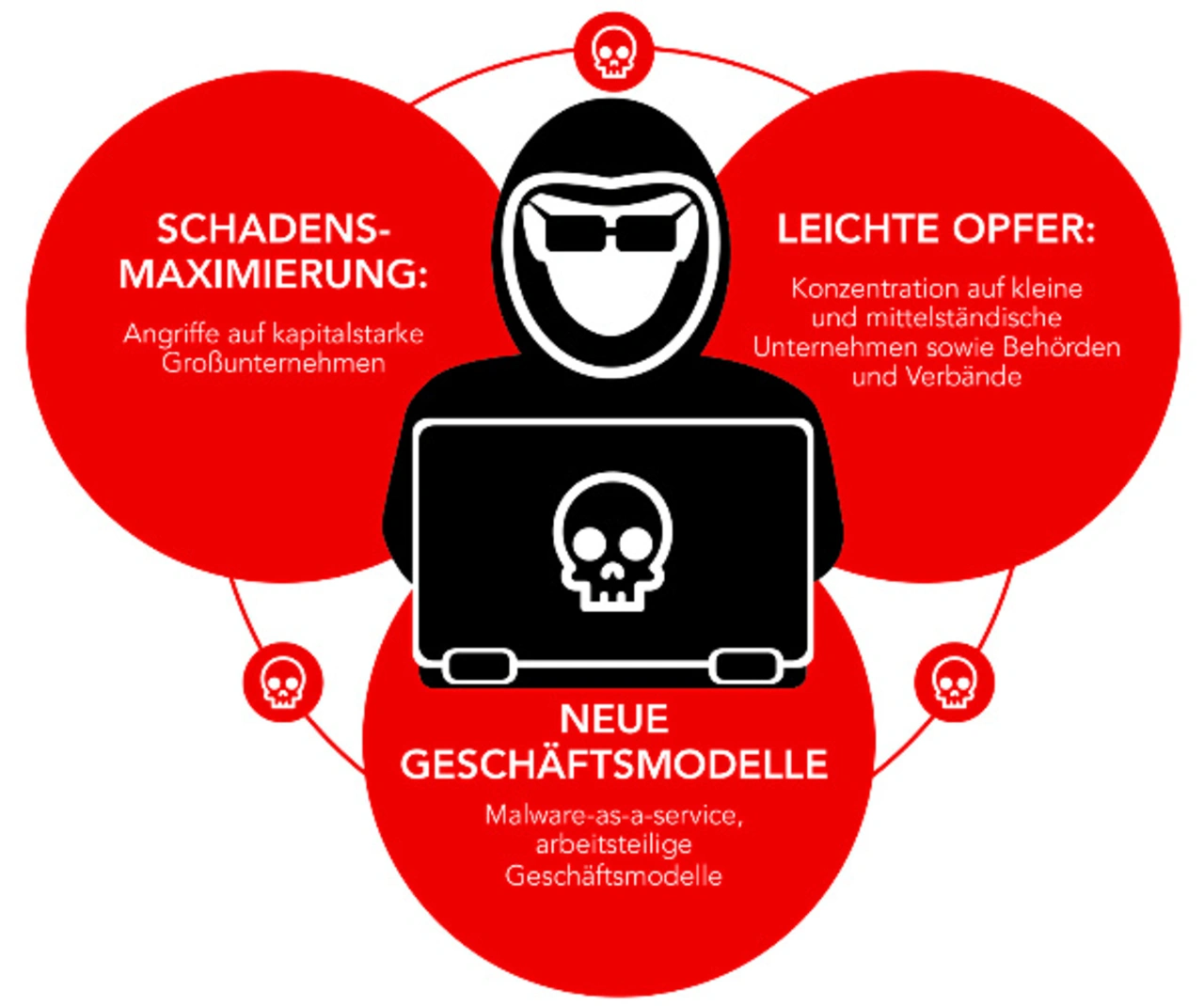

Ähnlich wie bei Wohnungs- und Hauseinbrüchen ist ein 100-prozentiger Schutz gegen Schadprogramme und Hacker kaum sicherzustellen. Dennoch kann ein durchdachtes und ganzheitliches Sicherheitskonzept das Risiko eines erfolgreichen Cyberangriffs beträchtlich verringern und den möglichen Schaden begrenzen. »Wie in normalen Wirtschaftsbereichen arbeiten auch Cyberkriminelle gewinnorientiert«, erläutert Dennis Paul. »Je umfangreicher die Schutzmaßnahmen sind, desto größer ist auch die Wahrscheinlichkeit, dass sich Hacker leichtere Opfer suchen. Dies belegt die zunehmende Anzahl von Cyberangriffen auf kleinere und mittelständische Betriebe. Solche Angriffe bringen zwar einzeln betrachtet geringere Erlöse durch Erpressung; die Unternehmen können aber durch die existenzielle Gefährdung einem besonderen Handlungsdruck ausgesetzt werden.« Zwingende Voraussetzung für einen sicheren Produktionsablauf bleibt die organisatorische und technische Grundsicherung.

Die erforderlichen organisatorischen Maßnahmen zielen darauf ab, eine Verhaltens- und Bewusstseinsänderung bei den Mitarbeitern herbeizuführen. Laut einer Erhebung von Bitkom sagt ein Drittel der von Cyberangriffen betroffenen Unternehmen, dass sie von früheren Mitarbeitern vorsätzlich geschädigt wurden. Ein knappes Viertel (23 Prozent) sieht die Verantwortung bei ehemals im Betrieb beschäftigten Personen, die sich aber nicht absichtlich falsch verhalten hätten. Immerhin 14 Prozent der befragten Unternehmen sehen die Schuld bei derzeitigen Mitarbeitern, die aus Unkenntnis gehandelt haben. Die Verbreitung von Ransomware kann nämlich auf ganz simplen Wegen erfolgen, etwa durch das Einstecken eines USB-Sticks oder über das Anschließen eines Service-Laptops.

»Die organisatorischen Maßnahmen sind erforderlich, um die Belegschaft auf die Gefahren durch Ransomware, aber auch durch Industriespionage zu sensibilisieren«, sagt Dennis Paul. »Dazu gehören eindeutige Arbeitsanweisungen, das Vier-Augen-Prinzip, eine lückenlose Dokumentation und die Einhaltung von Sicherheitsstandards wie etwa ISO 27001.«

Abschottung der Produktion gegen das Internet

Wirklich effektiv ist jedoch lediglich eine Kombination verschiedener Maßnahmen, und dazu zählt die möglichst lückenlose Abschottung der Produktion zum Internet mit Firewalls, geschlossenen Benutzergruppen und Verschlüsselung. »Es ist wichtig, dass nur wirklich notwendige Verbindungen zugelassen werden«, betont Dennis Paul. »Welche Systeme dürfen über welche Protokolle mit der Operational Technology (OT) kommunizieren? Welche Protokolle werden dabei verwendet? Welche Ports werden verwendet? In welcher Richtung erfolgt der Kommunikationsaufbau?«

Der Hintergrund: »Jede Firewall hat Schwachstellen, und jede Verschlüsselung wird irgendwann zu schwach für die pure Rechenleistung potenzieller Angreifer«, führt Dennis Paul aus. »Daher reicht es nicht aus, nur eine Firewall als Brandschutztür zu installieren. Man benötigt einen Brandmelder, der bei Anomalien in der Kommunikation zwischen Produktionsanlagen Alarm schlägt. Mit Technologien wie der Deep Packet Inspection lässt sich die Kommunikation von Produktionsanlagen nämlich passiv überwachen. Maschinen verhalten sich in der Produktion vorhersehbar und dürfen bei entsprechender Definition lediglich nach Art, Umfang und Kommunikationsrichtung vorher festgelegte Datenpakete austauschen. Mit der Erkennung von Anomalien durch Deep Packet Inspection lassen sich auffällige Aktivitäten schnell erkennen. Dies ermöglicht es, infizierte Systeme schnell zu isolieren und den Schaden zu begrenzen.«

- Cybersecurity für alle!

- Den Aufwand für Cyberkriminelle erhöhen

- Inkubationszeit als Schwachstelle der Ransomware