Industrie 4.0 erfordert Security-Maßnahmen

Cyber-Bedrohungen - und was dagegen zu tun ist

Fortsetzung des Artikels von Teil 1

Das Bedrohungsszenario

Unternehmensnetzwerke erfordern häufig ein bestimmtes Maß an Interkonnektivität, um operativen Input von externen Drittanbieter-Systemen zu bekommen oder Daten dorthin zu exportieren. Jeder Computer und jeder Roboter verfügt damit über eine eigene IP-Adresse und ist somit stark anfällig für Cyber-Angriffe; die wertvollen Produktionsdaten sind auf Server-Systemen gespeichert, die meist eng mit anderen Systemen vernetzt sind.

Unzureichende Authentifizierung oder Verschlüsselung sowie eine unsichere Passwortspeicherung, die es Angreifern erlaubt, Zugang zu Systemen zu erhalten, sind dabei nicht die einzigen Schwachstellen. Mit der Vernetzung zum Internet ergeben sich noch weitere Herausforderungen. So ist in vielen Unternehmen die Zuständigkeit für Informationssicherheit, vor allem in der Produktion, nicht klar geregelt. Das kann zum Problem werden, wenn es um die Erfassung und Dokumentation von Log-Daten (Ereignisprotokolldaten) geht. Auch durch unterschiedliche Kenntnisse über Informationssicherheit oder ICS/SCADA kann es zu Reibungsverlusten in der Kommunikation und der Umsetzung kommen. Sicherheitsvorfälle werden dadurch zu spät oder überhaupt nicht erkannt.

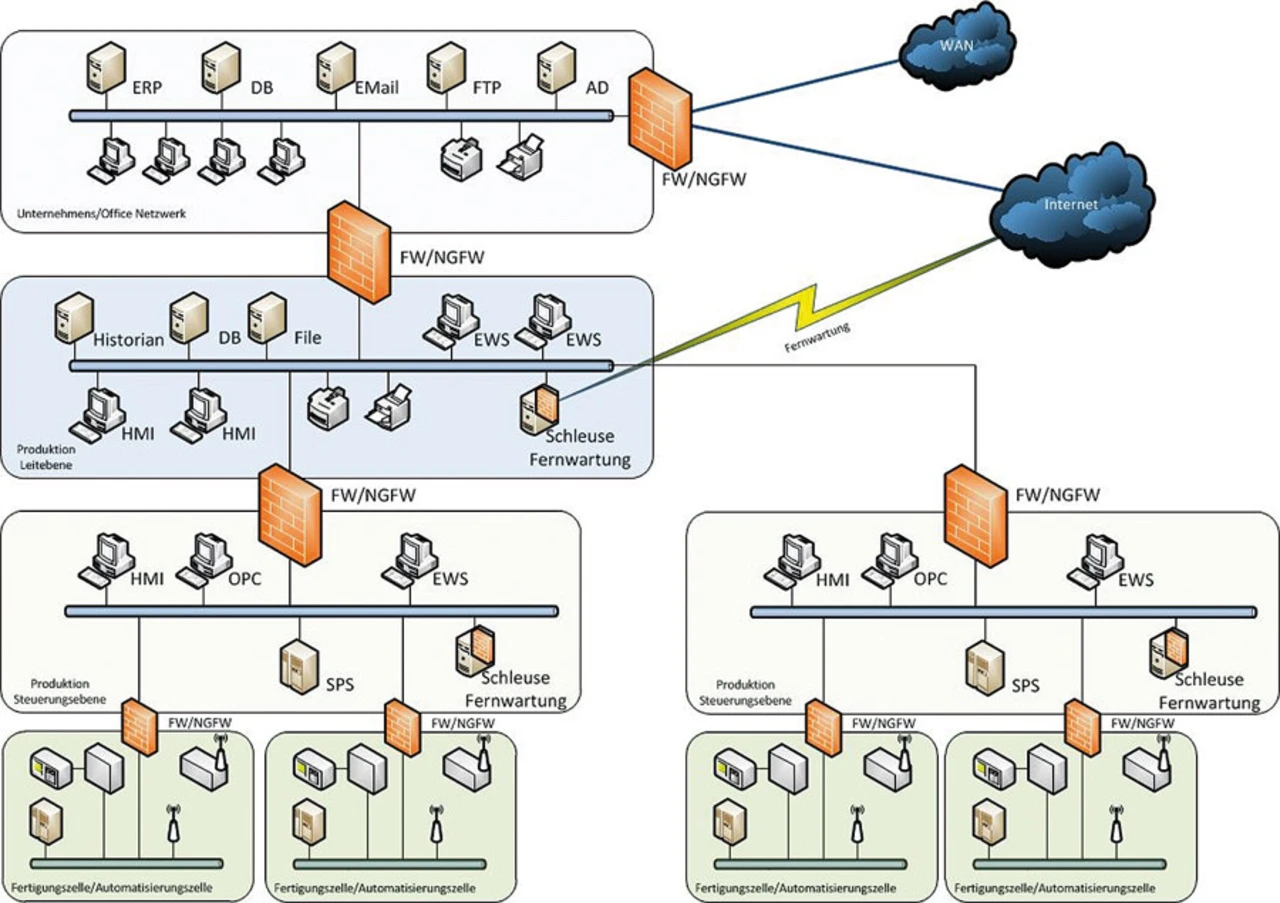

Ein weiteres großes Risiko für die Produktionssicherheit ist die Fernwartung. Das Übertragungsmedium der Wartungstechniker nutzt meist öffentliche und private Netze (z.B. Telefonnetz, Mobilfunknetz, Internet). Gefahren entstehen, wenn die Zugänge unzureichend geplant, falsch konfiguriert oder nicht überwacht werden. Angreifer können unbefugt mittels Remote-Zugriff direkt auf einzelne ICS-Komponenten und die ICS-Infrastruktur zugreifen und so Sicherheitsmechanismen am Perimeter (z.B. Netzwerksegmentierung, Firewall-Techniken) umgehen.

Oft lassen sich administrative Tätigkeiten nicht über Fernwartungszugänge durchführen, d.h. ein Wartungstechniker muss an Ort und Stelle erscheinen. Er nutzt dabei mobile Datenträger oder eigene Laptops, die mit dem ICS-Netz oder der betroffenen ICS-Komponente verknüpft werden. Hier besteht das Risiko, dass in diesen Geräten Schadprogramme lauern, die sich im Netzwerk oder in der Komponente verbreiten. Wenn der Wartungstechniker die Hardware, wie üblich, auch in anderen ICS-Umgebungen verwendet, kann ein Schadprogramm sich einnisten und von einem ICS-Netz zum nächsten transportiert werden.

Außerdem nutzen viele Unternehmen Standard-IT-Komponenten mit bereits identifizierten Schwachstellen. Immer mehr Komponenten, Techniken und Software aus der Office-IT werden in SCADA-/ICS-Lösungen angewandt. Dies ist problematisch, weil die sogenannten COTS-Produkte (commercial off-the-shelf) öffentlich bekannte und häufig dokumentierte Schwachstellen enthalten und oft Ziel frei verfügbarer Angriffswerkzeuge sind. Durch die weite Verbreitung der Produkte ist das Interesse an der Entwicklung spezieller Schadprogramme entsprechend groß. Schutz vor solcher Malware ist aber in SCADA-/ICS-Netzen nicht immer möglich. Auch die unterstützende IT-Infrastruktur wird oft nicht ausreichend überwacht. Im Zusammenhang mit einer mangelhaften, unübersichtlichen Darstellung von Ereignissen lassen sich beispielsweise Angriffsversuche, Engpässe in der Netzarchitektur oder absehbare Ausfälle nicht frühzeitig erkennen.

Häufig führen auch menschliche Fehlhandlungen zu großen Sicherheitslücken. Werden zum Beispiel unnötige Kommunikationskanäle geschaffen, etwa durch Datenverbindungen zwischen Office-Netz und ICS-Netz, zu allgemein gefasste Freigaben oder eine unzureichende Segmentierung des Netzes, so ist das ICS-Netz den gleichen Gefahren wie das Office-Netz ausgesetzt. Eine letzte relevante Schwachstelle, die bereits bei der Entwicklung und Beschaffung berücksichtigt werden sollte, ist die unzureichende Validierung von Eingaben und Ausgaben. Wenn Anwendungen Eingaben zur Verarbeitung entgegennehmen oder Daten zurückgeben, ohne sie genügend auf Validität zu untersuchen, kann ein Angreifer Schadcode auf dem verarbeitenden System ausführen (z.B. durch Pufferüberlaufe) oder Ausgaben auf eine Weise erzwingen, dass Schadcode von der Anwendung an den Empfänger übermittelt wird (z.B. Cross-Site Scripting im Browser).

- Cyber-Bedrohungen - und was dagegen zu tun ist

- Das Bedrohungsszenario

- Lösungsansatz: Log-File-Analyse und interne Prozesse