Die integrierte Security

Fortsetzung des Artikels von Teil 2

Zentrales Security-Management

Die verschiedenen Security-Funktionen und deren komplexes Zusammenspiel müssen über mehrere Netzwerk-Instanzen zentral verwaltet und administriert werden. Diese Funktion wird in die Version 4.1 (Release-Datum: Q4/2008) der Netzmanagement-Software Industrial HiVision integriert und unterstützt – beispielsweise Multikonfigurations-Dialoge, mit denen mehrere Firewalls gemeinsam zu konfigurieren sind. Weiterhin ermöglicht das Tool, Filterregeln für Firewalls mit Alias-Namen zu versehen und mit Templates zu arbeiten.

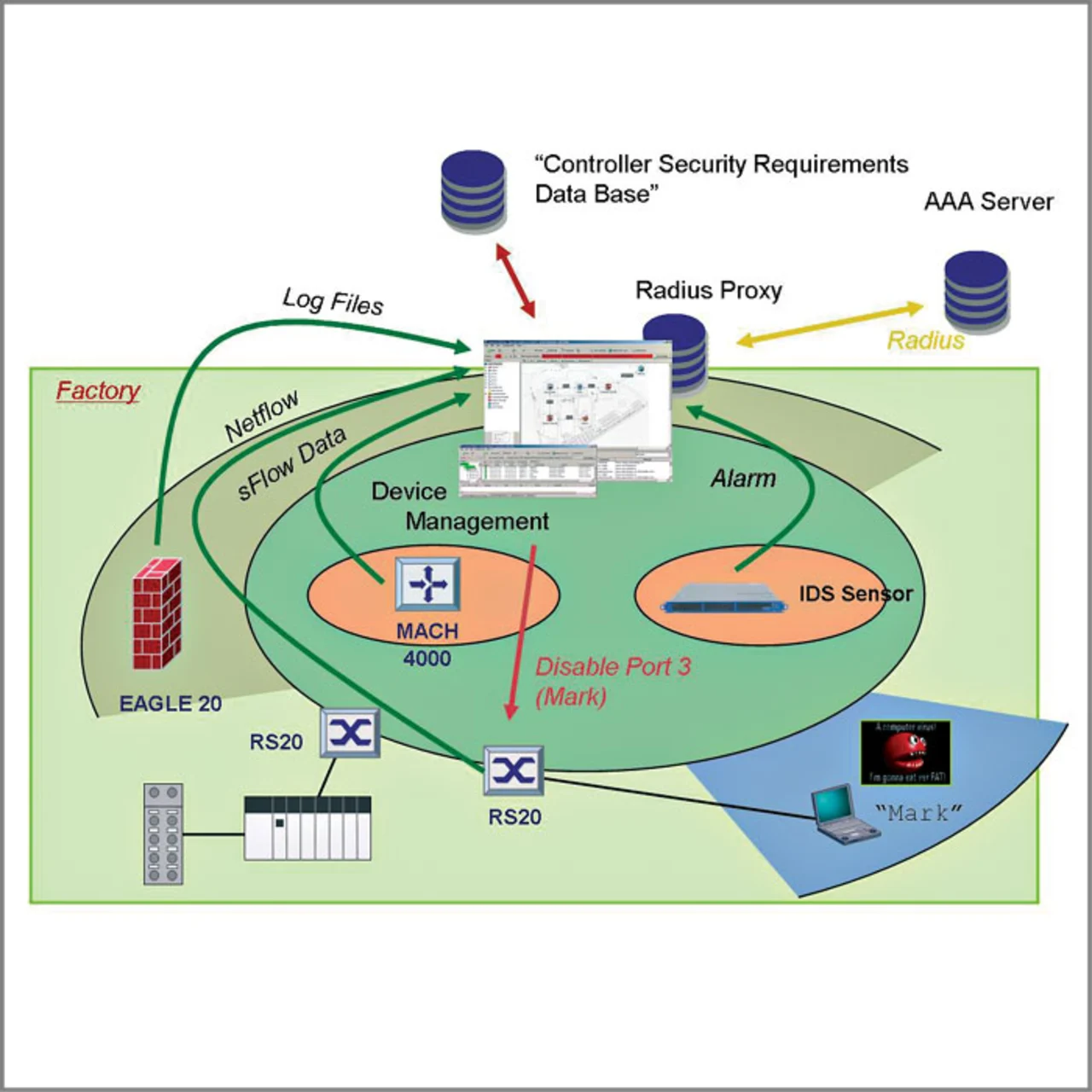

Darüber hinaus ist es für ein effektives Security-Management wichtig, einen Rückkopplungspfad zu implementieren, über den das System auch Informationen über die Wirksamkeit der implementierten Security-Funktionen bereitstellt (Monitoring & Logging). Im Rahmen der integrierten Security-Lösung stehen zu diesem Zweck verschiedenste Informationen (zum Beispiel Statusmeldungen und Logfiles) aus den einzelnen Infrastrukturgeräten wie Switches und Router sowie den IDS-Agenten zur Verfügung. Um diese Einzel-Information zu korrelieren und entsprechend zu konsolidieren, wird wiederum die Unterstützung der zentralen Management-Software benötigt.

Mit Hilfe diverser Standard-Daten der Switches und Netzwerk-Teilnehmer ist es bereits heute möglich, über SNMP (Simple Network Management Protocol) ein aktuelles Abbild der Netzkonfiguration zu erstellen. Diese Alarme und Statusmeldungen können in der Managementsoftware dazu genutzt werden, potenziellen Sicherheitsproblemen auf die Spur zu kommen. Ferner werden jederzeit Informationen darüber vorgehalten, welche Geräte über ihre Hardware- und IP-Adressen an den Ports im Netzwerk angeschlossen sind.

Der Vorteil dieser Gesamtlösung liegt darin, die dezentrale Erfassung securityrelevanter Daten von der zentralen Auswertung räumlich zu trennen. Das beseitigt das große Manko singulärer Security-Appliances, deren Reaktion auf einen Sicherheitsvorfall in der Regel auf das jeweilige Security-Device beschränkt bleibt: Erkennt ein klassisches Intrusion Detection System (Firewall) eine Angriffs-Signatur, sperrt es lediglich die zugehörige Kommunikation zu dem dahinter liegenden Netzwerk-Segment. Dies hält Angreifer oder Schadsoftware jedoch nicht davon ab, Endgeräte im ungeschützten Netzwerk-Segment weiter zu attackieren. Bei einer verteilten Security-Lösung lässt sich über das Management-Tool dagegen ermitteln, an welchem Port der Angriff erfolgt, um diesen Netzwerk-Zugang dann gezielt abzuschalten.

- Die integrierte Security

- Das „eigensichere“ Netzwerk

- Zentrales Security-Management