Die integrierte Security

Fortsetzung des Artikels von Teil 1

Das „eigensichere“ Netzwerk

Automatisierungskomponenten haben oft eklatante Security-Schwachstellen: Schlecht implementierte oder veraltete Protokoll-Stacks können bei einer hohen Netzlast oder einer Verfälschung der Datenpakete System-Abstürze verursachen. Zudem sind nicht alle auf den Geräten implementierten Services beziehungsweise offenen Ports dokumentiert. Dies führt zu Problemen bei der Konfiguration einer Firewall.

Aus derartigen Gründen fordern Anwender und Organisationen wie die NAMUR (Interessengemeinschaft Automatisierungstechnik der Prozessindustrie) und NERC (North American Electric Reliability Corporation) von sich aus sichere Automatisierungssysteme und -netzwerke.

Das Thema Eigensicherheit betrifft nicht nur neue Steuerungsgenerationen, bei denen Security bereits im Designprozess berücksichtigt werden sollte.Auch für die bereits installierten Systeme muss eine Lösung gefunden werden.

Ziel ist eine Klassifizierung der Security-Eigenschaften industrieller Steuerungen und Anlagen – analog zu den SIL-Klassen (Safety Integrity Level) bei sicherheitsgerichteten Steuerungsaufgaben in der Prozesstechnik. Die Arbeitsgruppe SP99 „Security for Industrial Automation and Control Systems“ der ISA (The Instrumentation, Systems and Automation Society) arbeitet zurzeit an einem Standard, der unter anderem diese Security-Klassen zum Inhalt hat (ANSI/ISA-99.00.01… 04 Security for Industrial Automation and Control Systems). Teil 1 befasst sich mit der Strukturierung des Netzes mit Hilfe verschiedener Sicherheitsmaßnahmen sowie deren Abstufung. Ebenso werden bereits Security Level (SL 1 bis SL 3) definiert, die für bestimmte Zonen des Netzwerkes gelten sollen. Die Teile 2 und 3 geben Empfehlungen zur Einrichtung eines industriellen Security-Programms (Regeln, Abläufe) sowie dessen Betrieb. Der noch nicht fertig gestellte vierte Teil spezifiziert die technischen Anforderungen, die Netzwerk-Teilnehmer eines bestimmten Security Levels erfüllen müssen. Mit dem ISA Security Compliance Institute wurde Ende 2007 bereits ein Institut zur neutralen Prüfung dieser Eigenschaften gegründet.

Basisschutz mit Security Level 1

Da in einer Sicherheitszone alle installierten Automatisierungskomponenten die entsprechenden Anforderungen erfüllen müssen, erhöht sich die Robustheit der Gesamtlösung. Der Nachweis dieser Grundsicherheit bildet den Ausgangspunkt für alle weiteren Betrachtungen hinsichtlich Security.

Stand heute müssen Anwender allerdings davon ausgehen, dass Endgeräte die Anforderungen des Security Level 1 ohne externe Maßnahmen nicht einhalten.

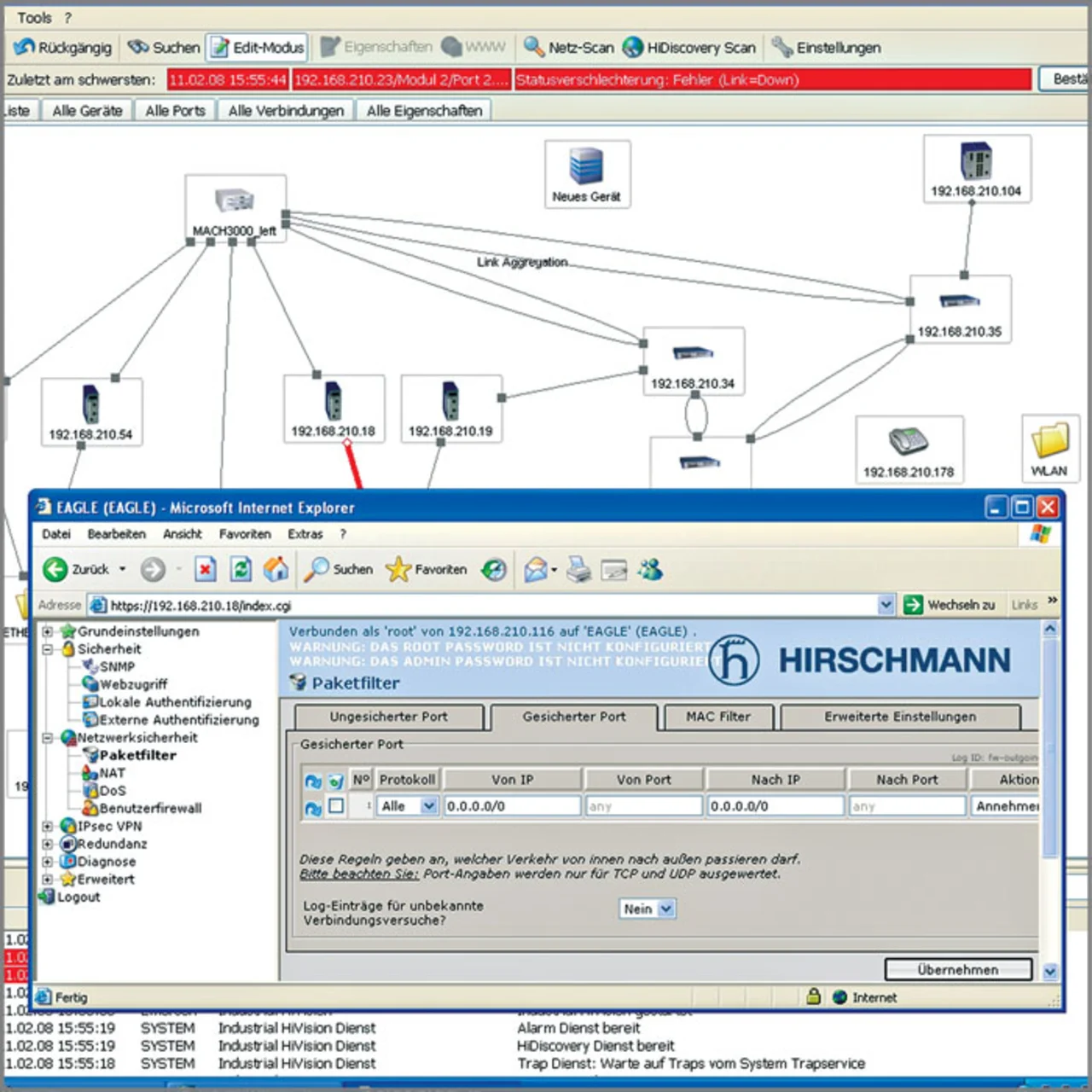

Leistungsfähigere Switches (Layer-3) auf Hallenverteiler-Ebene mit tieferen Eingriffsmöglichkeiten in den Protokollstack stellen die erweiterten Security-Mechanismen zur Verfügung – im Wesentlichen Netzwerk-Filter, deren Funktionalität von einfachen Access-Control-Listen bis zu einer „Stateful Inspection Firewall“ reichen. Sie verhindern, dass sich Fehler einzelner Geräte oder Teilnetze auf das gesamte Netzwerk auswirken. Zusätzlich prüfen intelligente IDS-Agenten (Intrusion Detection Systems) im Zentrum des Netzes die Datenströme auf verdächtige Angriffs-Signaturen.

An den Stellen, an denen das Automatisierungsnetzwerk mit anderen Netzen (zum Beispiel Büro-Netzwerk, Internet) oder Einzelgeräten wie dem Laptop eines Service-Technikers verbunden ist, spielen eigenständige Firewalls (Perimeter Security Devices) auch weiterhin eine Rolle.

- Die integrierte Security

- Das „eigensichere“ Netzwerk

- Zentrales Security-Management