Stuxnet, Duqu & Flame

Cyberangriff auf die Industrie

Fortsetzung des Artikels von Teil 1

Flame, Stuxnet und Duqu aus gleichem Entwicklungsunfeld?

Elektronik: Kaspersky Lab sprach davon, dass sowohl Stuxnet als auch Duqu aus demselben Entwicklungsumfeld kamen. Wie kann man so etwas feststellen? Weisen die beiden Viren gleiche Code-Bausteine auf?

Rössel: Ja, Kaspersky Lab konnte eine Evolutionsgeschichte des Codes der u.a. von Stuxnet und Duqu verwendeten Treiber rekonstruieren, die von 2007 bis in die Gegenwart reichte, und Hinweise darauf gab, dass die Entwicklungs-Teams hinter Stuxnet schon länger und bis heute aktiv sind.

Elektronik: Ende Mai 2012 wurde der nächste Angriff bekannt: „Flame“ kundschaftet Netzwerke aus, sammelt Daten und kann zudem Gespräche mitschneiden. Die Meinungen über das Gefahrenpotenzial gehen jedoch auseinander. Wie gefährlich ist Flame im Vergleich zu Stuxnet?

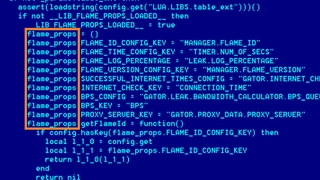

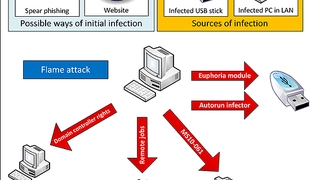

Rössel: Flame ist eine ungewöhnlich große und vielfältig leistungsfähige Spionage-Malware. Sie wurde zwar später entdeckt als Stuxnet, ist aber interessanterweise älter und mit ca. fünf Jahren schon länger im Einsatz gewesen. Trotz widersprüchlicher Aussagen stammt sie vermutlich wie Stuxnet aus dem Dunstkreis der Operation Olympic Games und diente der Aufklärung im Vorfeld der späteren destruktiven Cyberangriffe.

Bilderstrecke: Das ist der Flame-Virus

Elektronik: Stuxnet nutzte eine Windows-Schwachstelle und Flame kam als authentifiziertes Microsoft-Update in die Rechner. Böse Zungen könnten behaupten, dass Windows die größte Schwachstelle ist. Hat Microsoft ein Sicherheitsproblem?

Rössel: Komplexe Software hat auf dem heutigen Stand der Technik nahezu zwangsläufig Fehler und Verwundbarkeiten. Wöchentlich werden dutzende von neuen Schwachstellen in einer Vielzahl von IT- und Automatisierungsprodukten entdeckt. Das gilt nicht nur für Microsoft. Dessen Windows-Betriebssysteme sind aufgrund ihrer allgegenwärtigen Verbreitung aber natürlich ein besonders dankbares und exponiertes Ziel für die Suche und Ausbeutung solcher Schwachstellen. Das ja eigentlich gute Konzept des „Code Signings“ und der Prüfung von Software-Modulen auf valide Signaturen wurde durch den Diebstahl privater Schlüssel und Zertifikate unterlaufen. Hier sind offenkundig noch restriktivere Prozesse zum Schutz vor solchen Manipulationen erforderlich.

Elektronik: Laut Kaspersky Lab war im Code von Stuxnet ein Datum, der 24. Juni 2012, eingebettet, an dem sich das Virus selbst „zerstört“. Flame hatte ebenfalls einen Selbstzerstörungsmechanismus integriert. Außerdem waren alle Viren bereits seit längerem aktiv, bevor sie entdeckt wurden. Wie groß ist Ihrer Meinung nach die Dunkelziffer der nicht bekannten Cyber-Angriffe?

Rössel: Professionelle Cyberangriffe legen es darauf an, nicht entdeckt zu werden, und auch die Entdeckung von Stuxnet und Flame war aus Sicht ihrer Schöpfer eher unglücklichen Umständen und Fehlern der Angreifer als guter Systematik seitens der Opfer zu verdanken. Von daher gehe ich davon aus, dass die Dunkelziffer die Zahl der bekannten Angriffe bei weitem übersteigt.

Elektronik: Wie können sich Unternehmen wirksam vor solchen Angriffen schützen?

Rössel: Infektionen mit Schad-Software lassen sich zwar nicht absolut zuverlässig ausschließen. Die konsequente Blockierung nicht benötigter Kommunikationsverbindungen im Netzwerk durch dezentral verteilte Firewalls leistet aber einen großen Beitrag, das Risiko einer Infektion signifikant zu reduzieren sowie ggf. ihre weitere Ausbreitung einzudämmen und der Malware keinen Rückkanal für Spionageaktivitäten zu bieten.

Sogenannte Whitelisting-Verfahren zur Integritätsüberwachung sollten insbesondere zum Schutz von PCs eingesetzt werden, die als Engineering-, Bedien- oder Visualisierungssysteme mit Steuerungen kommunizieren dürfen, um eine Infektion mit Schad-Software zumindest zu erkennen und möglichst auch deren Ausführung zu verhindern.

Elektronik: Welche Vorteile bietet mGuard?

Rössel: Auf Basis der mGuard-Technologie von Innominate stehen indus-trietaugliche Security Appliances zur Verfügung, welche sich als Firewalls und VPN-Gateways für den sicheren Fernzugriff insbesondere auch in die Netzwerke von Bestandsanlagen noch jederzeit transparent nachrüsten lassen, unabhängig von den Betriebssystemen, Versionen und freien Ressourcen der Netzwerkteilnehmer.

Das mGuard-Integrity-Monitoring-Verfahren ermöglicht es darüber hinaus, selbst Infektionen durch noch unbekannte Schad-Software zeitnah als unerwartete Manipulation zu erkennen. Wird dann noch die dynamische mGuard-User-Firewall-Funktion zum Schutz von Steuerungen eingesetzt, lässt sich ein authentisiertes und autorisiertes Engineering realisieren, das Stuxnet & Co. den Weg zur unbefugten Manipulation der Projektierung abschneidet.

- Cyberangriff auf die Industrie

- Flame, Stuxnet und Duqu aus gleichem Entwicklungsunfeld?