IP-Kommunikation für kritische Netze

Geschützt vor Angriff und Ausfall

Fortsetzung des Artikels von Teil 1

Redundanzkonzepte auf Basis von SHDSL und RSTP

Mit Blick auf das Internet of Things (IoT) sollte beim Einsatz von Umsetzern und Extendern darauf geachtet werden, dass sie die spätere Einbindung weiterer Stationen erlauben. Zur Steigerung der Verfügbarkeit des Kommunikationsnetzes bietet sich zudem die Installation eines Streckenredundanzkonzepts an. Hierbei wird im Übertragungsnetz eine Ringstruktur aufgebaut, die bei einer Streckenunterbrechung verhindert, dass einzelne Außenstationen nicht mehr erreichbar sind.

Die verwendeten Ethernet-Switches, Glasfaser-Umsetzer oder Ethernet-Extender müssen jedoch ein entsprechendes Redundanzprotokoll umfassen. Ein solches Protokoll unterbindet, dass die ständige Weiterleitung ein- und desselben IP-Telegramms das gesamte IP-Netz zum Erliegen bringt. Umsetzer und Extender nutzen hierzu häufig eigene Redundanzprotokolle, was die Inbetriebnahme vereinfacht, weil die Geräte die Redundanzkommunikation untereinander ohne separate Konfiguration durchführen.

Moderne Ethernet-Komponenten stellen ferner oftmals das Rapid Spanning Tree Protocol (RSTP) zur Verfügung. So können herstellerübergreifend redundante Ring- oder Punkt-zu-Punkt-Verbindungen implementiert werden. RSTP verwaltet die redundanten Netzwerkpfade und (de-)aktiviert diese je nach Bedarf, beispielsweise beim Ausfall einer Strecke, sodass sich die Verfügbarkeit des Netzes erhöht.

Jobangebote+ passend zum Thema

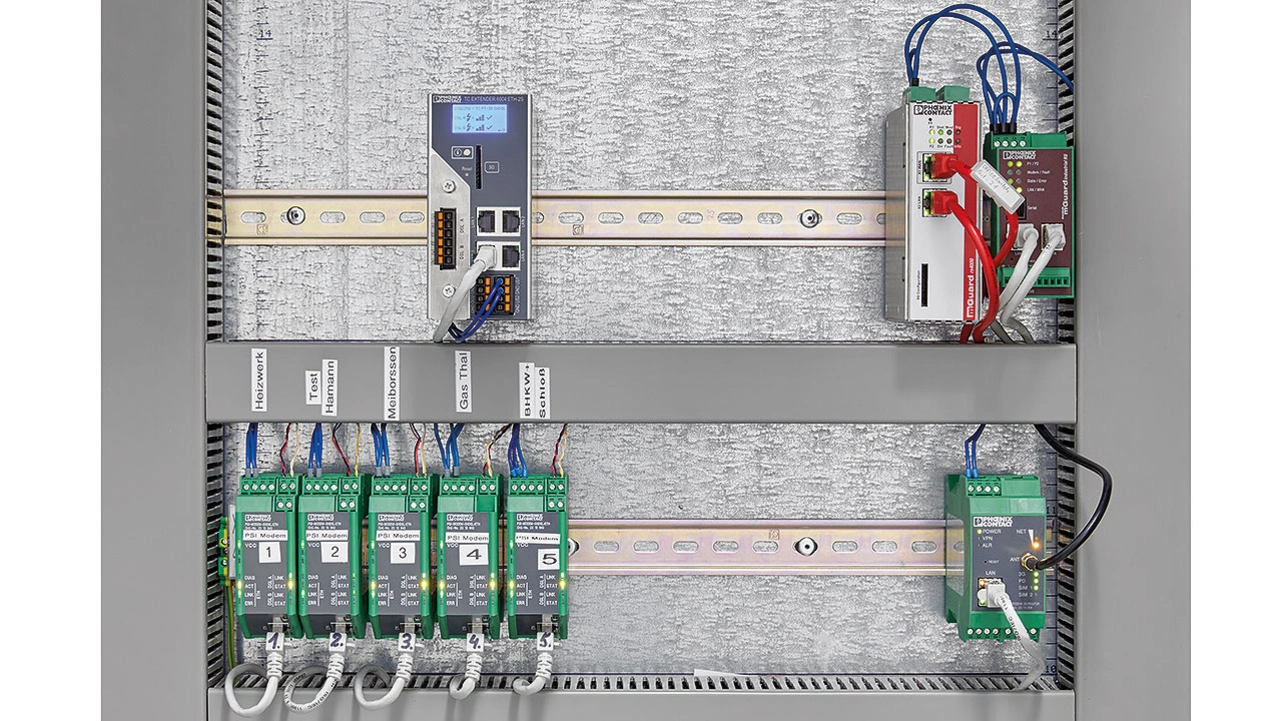

Minimierung des direkten Datenzugriffs durch SNMP

Wie eingangs aufgeführt, schätzt der VKU das Sicherheitsniveau seiner Mitgliedsunternehmen als hoch ein. Im Hinblick auf die Integrität der Datennetze im Versorgungsnetzwerk werden die Daten daher schon heute meist Ende-zu-Ende in der im Umspannwerk installierten Steuerung verschlüsselt und erst am Leitrechner in der Netzleittechnik wieder entschlüsselt. Zu diesem Zweck kommt oft ein VPN-Tunnel (Virtual Private Network) zum Einsatz. An zentralen neuralgischen Übergabestellen findet außerdem ein Sicherheitsrouter Anwendung. Dessen umfangreiche Firewall-Mechanismen sorgen für eine hohe Zugriffssicherheit (Bild 3).

Als häufige Schwachstelle in einem solchen Kommunikationsnetzwerk zeigen sich unverschlüsselte und ungeschützte Ethernet-Strecken. Über sie kann ein potenzieller Angreifer in das Datennetz eindringen. Wesentlich schwieriger gestaltet sich der Zugang über Glasfaser- und SHDSL-Leitungen, denn aufgrund der Übertragungsart/-modulation und Verschlüsselung ist ein direkter Zugriff auf die enthaltenen Informationen oder angeschlossenen IP-Netzwerke nicht möglich.

Der Angreifer müsste auf den LAN-Port am jeweiligen Gerät zugreifen und dazu vorab den Objektschutz sowie die Sperren am Schaltschrank überwinden. Dieses IT-Sicherheitsrisiko lässt sich mit Standard-Ethernet-Funktionen wie SNMP (Simple Network Management Protocol) minimieren. Durch eine entsprechende Alarmierung beim Ethernet-Link Up/Down kann ein neuer, unautorisierter Netzwerkteilnehmer schnell lokalisiert und Gegenmaßnahmen ergriffen werden.

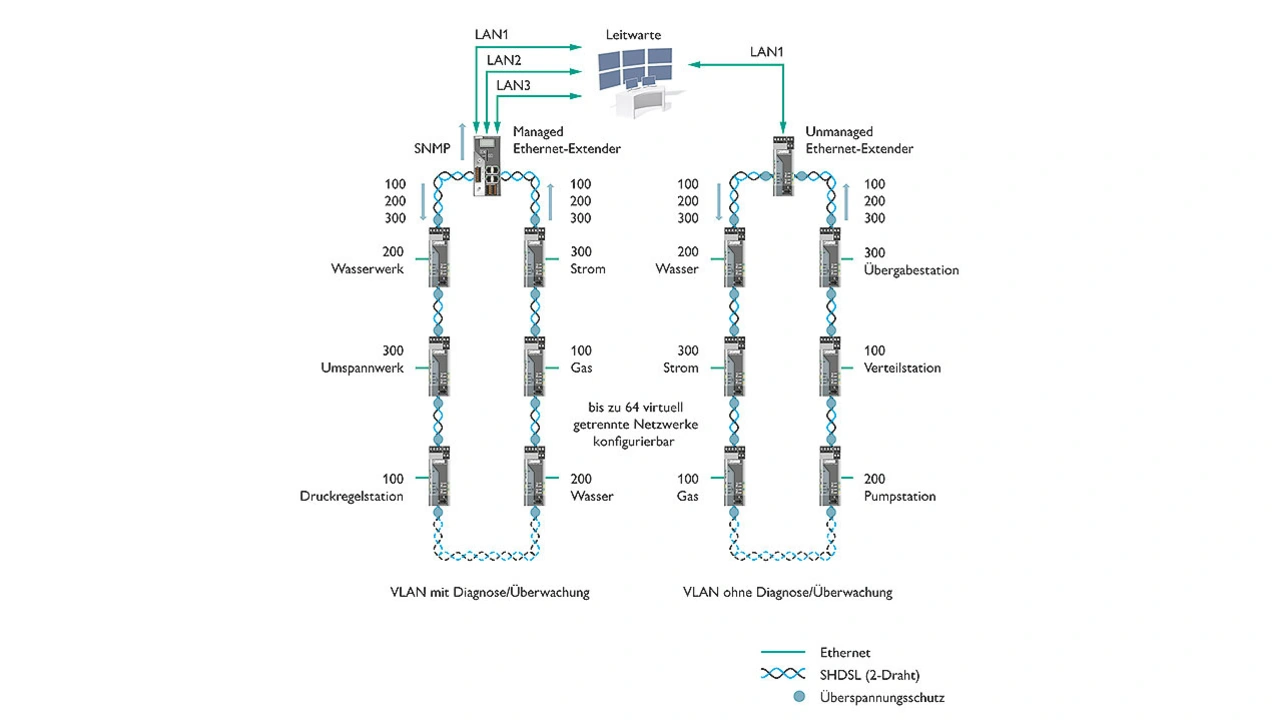

Trennung in logische Teilnetze

Unterstützen die Ethernet-Komponenten darüber hinaus VLAN (Virtual Local Area Network), ist der Zugriff auf die Ethernet-Endgeräte individuell beschränkbar. Über ein VLAN können gemeinsam genutzte physische Netzwerke in logische Teilnetze getrennt/isoliert werden. Die Kommunikation ist anschließend nur innerhalb des jeweiligen VLANs realisierbar, was die Sicherheit im gesamten Netzwerk erhöht.

Als Beispiel sei ein Ethernet-Extender genannt, der in einer Gasstation installiert ist und via SHDSL mit weiteren Außenstationen (Gas, Wasser, Strom) in Verbindung steht. Der LAN-Port des Extenders wurde für VLAN 100 konfiguriert. Kommt an diesem LAN-Port ein Standard-IP-Telegramm nach IEEE 802.3 von der Steuerung an, erhält es den Vermerk »VLAN 100« und wird auf SHDSL ausgegeben. Gemäß IEEE 802.1q werden dem Standard-Ethernet-Datenpaket hierbei VLAN-spezifische Informationen hinzugefügt, sodass es sich um vier Byte verlängert. Das IP-Telegramm wird also um ein »VLAN-Tag« ergänzt. Markiert mit »VLAN 100« durchläuft das IP-Telegramm das komplette Kommunikationsnetzwerk so lange, bis es auf ein VLAN-konfiguriertes Ethernet-Gerät trifft, welches das »VLAN-100«-Telegramm verteilen darf.

Beim Ausgeben verliert das markierte IP-Telegramm sein VLAN-Tag und verhält sich danach wieder wie ein Standard-IP-Telegramm nach IEEE 802.3. Vergibt der Anwender für die unterschiedlichen Außenstationen verschiedene VLAN-Kennungen, trennt/isoliert er die Netze voneinander. Im Gegensatz zu einem nicht-VLAN-konfigurierten Netz ist nun der Zugriff lediglich von einer Gasstation auf alle anderen Gasstationen möglich. So wird die Integrität der einzelnen Netze deutlich gesteigert (Bild 4).

Anpassung an sich ändernde Bedrohungslage

Laut der Betreiber befinden sich in Deutschland die Datennetze in vielen Bereichen bereits heute auf einem hohen Sicherheitsniveau. Größere Folgen von Hackerangriffen und daraus resultierende Blackouts waren im Bereich der kritischen Infrastruktur bisher noch nicht zu verzeichnen, wohingegen in missionskritischen Netzwerken (Mission Critical Networks) – z. B. in Krankenhäusern und größeren Industrieunternehmen – Fälle bekannt geworden sind. Der Gesetzgeber hat erkannt, dass dieses Niveau derzeit und zukünftig nicht ausreichen wird und sogar auf weitere Bereiche ausgedehnt werden muss.

Entsprechende Gesetze und Richtlinien wurden an die erhöhte Bedrohungslage angepasst und somit die Grundlage zur flächendeckenden Umsetzung geschaffen. Eines ist jedoch klar: Selbst mit der Erfüllung sämtlicher aktueller Richtlinien und Gesetze ist der Kampf um die Netz- und Datenintegrität nicht gewonnen.

Der Autor

Rüdiger Peter

begann, nach seiner Ausbildung zum Radio- und Fernsehtechniker, 1995 bei Phoenix Contact im Bereich Varioface-Systemverkabelung. Nach verschiedenen Fortbildungen – unter anderem zum staatlich geprüften Techniker mit der Fachrichtung Energietechnik und Prozessautomatisierung sowie zum Technischen Betriebswirt IHK mit der Fachrichtung Material-, Produktions- und Absatzwirtschaft – arbeitet er seit 2003 als Produktmanager im Produktmarketing. Nach einer ersten Station im Produktbereich PSI-Line Bluetooth baute Peter später die Baureihen TC DSL-Router, TC Ethernet-Extender und seit 2019 Smart Camera Box auf.

rpeter@phoenixcontact.com

- Geschützt vor Angriff und Ausfall

- Redundanzkonzepte auf Basis von SHDSL und RSTP