Mobilfunk

So funktioniert Datensicherheit im Open RAN

Die ersten Open Radio Access Networks haben gezeigt, dass sie die Erwartungen hinsichtlich Leistung und Kosteneinsparungen erfüllen können. Allerdings kann heutzutage kein Netzwerk – egal welche Vorteile es bietet – ohne eine vollständige Datensicherheitsarchitektur eingerichtet werden.

Die Sicherheit in einem Open RAN (Radio Access Network) beruht vor allem auf einer Zero-Trust-Architektur für jede zu entwickelnde Software, kombiniert mit transparenten Sicherheitsfunktionen für alle Netzwerkelemente und dem Vorteil des bereits in der Server-, Cloud- und Virtualisierungsinfrastruktur in- tegrierten Schutzes.

Die Architektur eines Open RAN bringt bestimmte Sicherheitsvorteile mit sich: In einem Open RAN ist die traditionelle Funktion der Basisbandeinheit (Baseband Unit, BBU) eines 4G/5G-Mobilfunknetzes in eine verteilte Einheit (Distributed Unit, DU) für die Echtzeitverarbeitung von Signalen und eine zentralisierte Einheit (Centralized Unit, CU) für die Nicht-Echtzeitverarbeitung von Datenpaketen untergliedert. Handelte es sich bei üblichen BBUs um speziell entwickelte Computer, die an jeder Basisstation installiert werden mussten, sind CU/DU im Open RAN virtualisierte Software (Open vRAN), die auf hochleistungsfähigen handelsüblichen Servern (COTS, Commercial off-the-shelf) ausgeführt wird.

Die CU ist in der Cloud ausführbar, was den Rechenaufwand an den einzelnen Basisstationen verringert. Standardisierte Schnittstellen verbinden alle diese Funktionen miteinander, sodass die Mobilfunknetzbetreiber Elemente nach Belieben zu einem System zusammenstellen können und das RAN nach eigenen Wünschen auslegen können, z. B. mit Schwerpunkt auf Kosten- oder auf Leistungsoptimierung.

Jobangebote+ passend zum Thema

Festlegung der Sicherheitsstandards für Open vRAN

Einer der auffälligsten Sicherheitsvorteile von Open RAN ist die Transparenz: Netzwerkmanager können sich mit den Sicherheitsfunktionen vertraut machen und lernen, wie sie sich optimal anpassen lassen. Ein wichtiger Gesichtspunkt in diesem Zusammenhang ist der transparente Ablauf bei der Festlegung der Sicherheitsstandards.

Hauptverantwortlich für die Sicherheit und den Schutz von Daten in O-RAN-Systemen ist die Security Focus Group (SFG) der O-RAN Alliance. Die SFG analysiert mögliche Bedrohungen dieser Systeme. Auf Grundlage dieser Bedrohungs- und Risikoanalyse bestimmt die SFG dann die Sicherheits- und Datenschutzanforderungen für das O-RAN-System und legt Sicherheitsarchitekturen und -protokolle fest.

Darüber hinaus ist die SFG für die Ausarbeitung von Sicherheitsrichtlinien und Anforderungen der O-RAN Open Source Community (OSC), Sicherheitsanforderungen für eine Cloud-Plattform und die Entwicklung einer Framework-Spezifikation für O-RAN-Sicherheitstests ähnlich der Security Assurance Specification von 3GPP (3rd Generation Partnership Project) zuständig.

Zero-Trust-Architektur

Das zentrale Sicherheitsfundament von Open RAN (Bild 1) besteht in der Anwendung der Zero-Trust-Architektur (ZTA), die in der NIST-Sonderveröffentlichung 800-207: Zero Trust Architecture beschrieben ist. In einem Open-RAN-Netz existiert kein implizites Vertrauen; stattdessen werden Sicherheitsrisiken kontinuierlich beurteilt und Schutzmaßnahmen zum Abmildern der Risiken ergriffen. In dieser Architektur müssen sich die Netzwerkelemente gegenseitig authentifizieren und autorisieren, um miteinander zu kommunizieren. Die gesamte Kommunikation zwischen ihnen erfolgt über eine verschlüsselte Schnittstelle, die von den Sicherheitsspezifikationen der O-RAN Alliance vorgeschriebene beste Praktiken anwendet. Andere entscheidende Aspekte der ZTA sind die Nutzung von Cloud-Sicherheitsfunktionen wie etwa Netzwerksegmentierung, Verhinderung lateraler Bewegungen und Schwerpunkt auf Layer-7-Sicherheit.

Infrastruktursicherheit

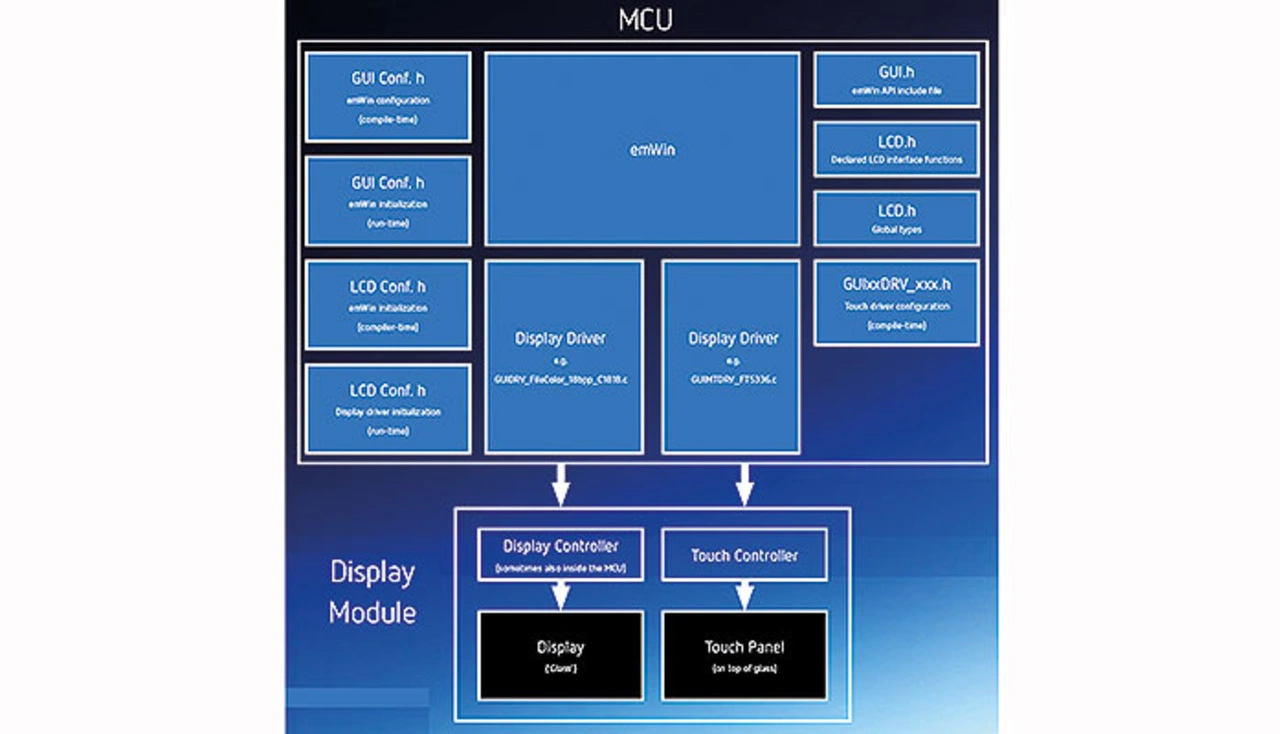

Dank seiner aufgegliederten Auslegung profitiert Open RAN von der bereits in den COTS-Servern eingebauten Sicherheit, der nativen Cloud-Infrastruktur einschließlich Kubernetes und der Containerisierungs-infrastruktur (Bild 2).

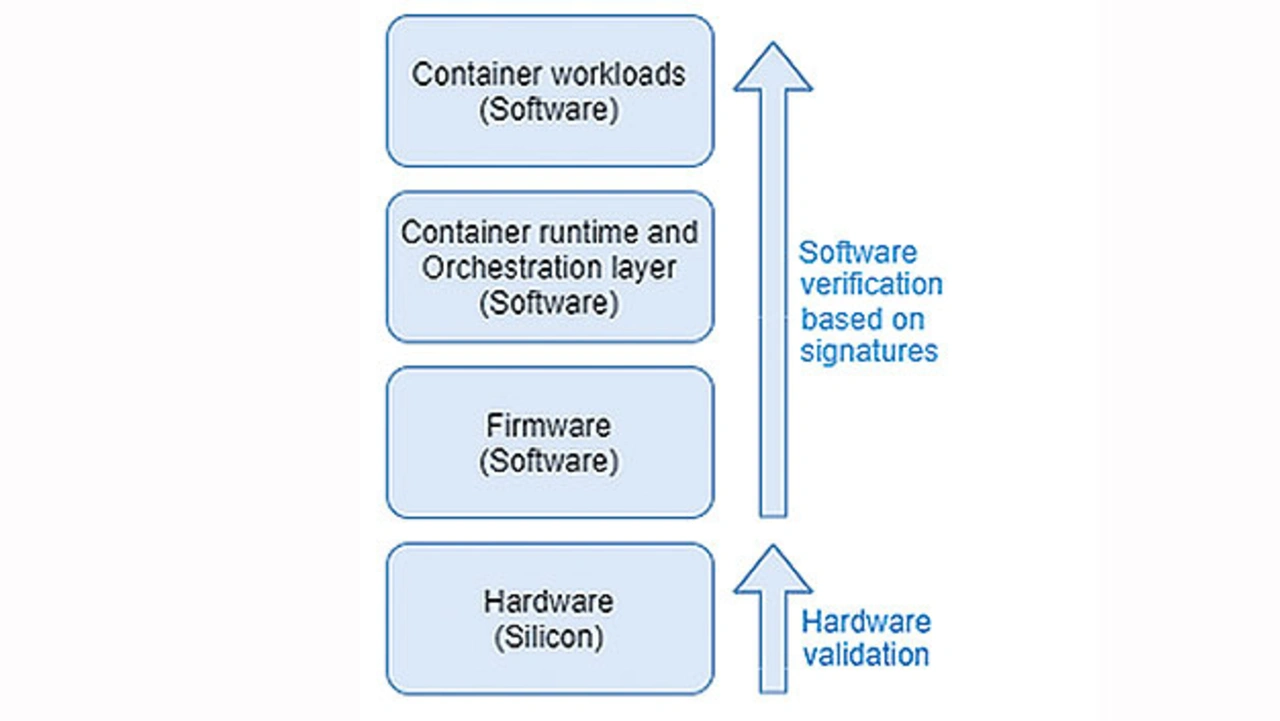

Zur Serversicherheit gehört Hardware- Root-of-Trust, was die Firmware schützt und dafür sorgt, dass nur autorisierte Firmware genutzt wird.

Ein weiterer in Linux-Servern verfügbarer Schutz ist der sichere Start, bei dem bei jedem Startvorgang des Servers bestätigt wird, dass Firmware und Kernel vertrauenswürdig sind (Bild 3).

Mobilfunknetzbetreiber können auch Sicherheitsbibliotheken nutzen, die eine Integration der Serverplattformsicherheit mit der Cloud-Orchestrierungssoftware ermöglichen, um einen Blick auf die Firmware und die auf dem Server verwendete Linux-Softwareversion zu erhalten. So kann der Administrator den Vertrauenswürdigkeitsstatus dieser Plattform bei Entdeckung einer möglichen Angriffsstelle rasch ändern.

Open-RAN-Software profitiert außerdem unabhängig davon, ob sie auf einem Edge-Server oder in einem Rechenzentrum ausgeführt wird, von den Sicherheitsfunktionen, die bereits Teil der nativen Cloud-Virtualisierung sind (Containerisierung) – eine Art von Schutz, die häufig bei Betreibern öffentlicher Clouds zum Einsatz kommt. Die von der Cloud-Architektur gebotene Sicherheit sorgt für Resilienz, Skalierbarkeit und Segmentierung. Diese Funktionen lassen sich mit anderen in der Software der Koordinierungsschicht (Orchestration Layer) eingebauten Sicherheitsfunktionen kombinieren. Beispielsweise ermöglicht der Einsatz von MEC (Multiaccess-Edge-Computing-Software) einen DDoS-Angriff (Distributed Denial of Service) zu erkennen und am Netzwerkrand einzudämmen, wo sich diese Art von Angriff vom übrigen Netzwerk isolieren lässt.

Sichere offene Schnittstellen für den Schutz der Netzwerkelemente

Die O-RAN-Spezifikationen berücksichtigen auch die Bedürfnisse der Schnittstellen zu den Netzwerkelementen – etwa den DU und CU. Open RAN nutzt die Security Assurance Specification von 3GPP zur Verstärkung aller Netzwerkelemente im RAN, um das Netzwerk davor zu schützen, dass sich Angreifer unbefugten Zugriff verschaffen oder das Netzwerk mit einem Denial-of-Service-Angriff (DOS) attackieren.

Die Netzwerkelemente werden auf dreifache Weise gesichert:

- Verschlüsselung der für die Kommunikation genutzten Schnittstellen

- Trust-basierte Authentifizierung von Endpunkten und

- Ausstellen von Vertrauenswürdigkeitszertifikaten für den Identitätsnachweis

Es kommen verschiedene Schutztechniken zum Einsatz oder werden derzeit in Betracht gezogen, um die Kommunikation über die offenen Schnittstellen zu sichern. Hierzu gehören Verschlüsselung an den Backhaul-/Midhaul-/E1-Schnittstellen oder der mögliche Einsatz nativer PTP-Sicherheitsmechanismen (PTP, Precision Time Protocol) – auf Basis des Standards IEEE 1588 – für den Schutz von S-Plane-Nachrichten am Open Fronthaul.

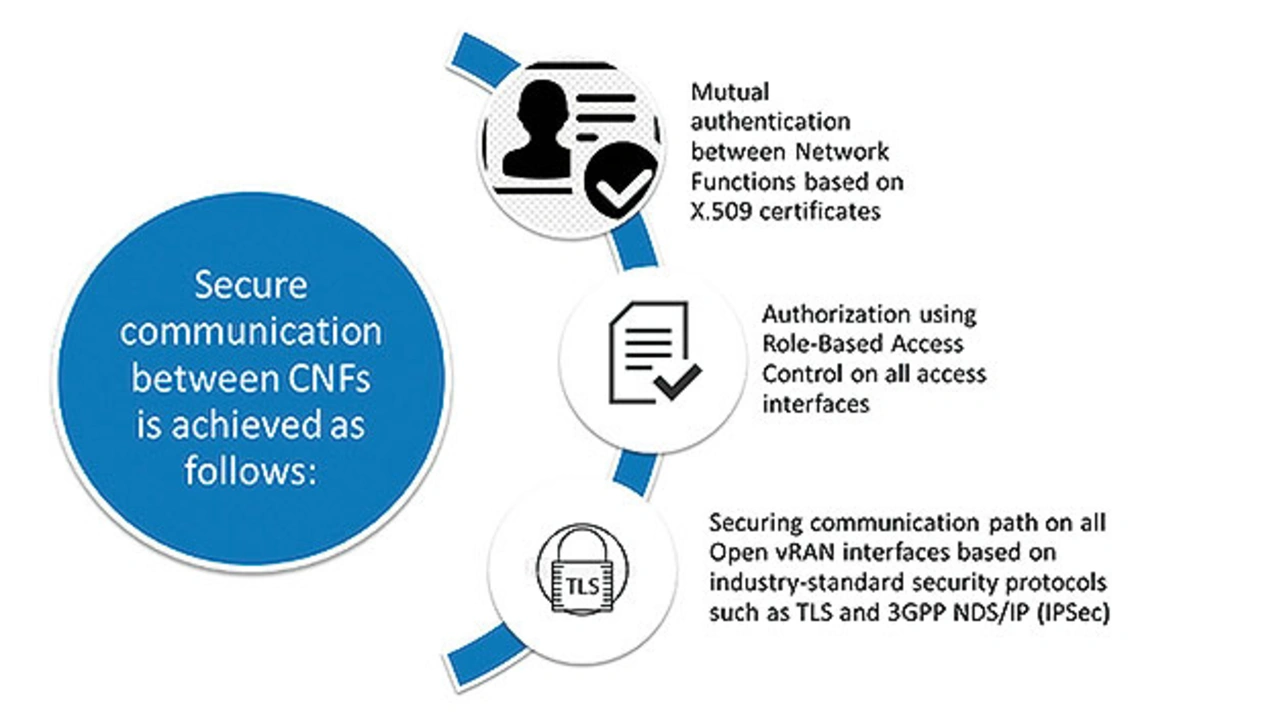

Die Open-RAN-Architektur ist mittels der neuen RIC-Funktion (RIC, RAN Intelligent Controller) in der Lage, neue benutzerdefinierte Applikationen (xAPPs) zu unterstützen, die Authentifizierung benötigen. O-RAN hat einen Standard für Authentifizierungs-verbindungen zu diesen Apps unter Anwendung gegenseitiger Authentifizierung entwickelt, wobei sich zwei Einheiten gegenseitig authentifizieren, bevor sie eine sicherere verschlüsselte Verbindung miteinander herstellen. Die gegenseitige Authentifizierung verhindert das Einschleusen von schädlichen Netzwerkfunktionen (NF, Network Function) oder xAPPs in das Netzwerk. Um sichere Verbindungen mithilfe von IPsec- und TLS-Protokollen herzustellen, werden für die gegenseitige Authentifizierung Operator-X.509-Zertifikate genutzt (Bild 4).

Alle Steuer- und Datenebenen, Funkeinheiten und anderen Netzwerkelemente in einem Open RAN unterstützen die Authentifizierung auf Basis von X.509-Zertifikaten und zugehörige Funktionen wie etwa Auto-Enrollment und Auto-Reenrollment. Bei dieser Authentifizierung wird ein Operator-CA-Server (CA, Certificate Authority) genutzt, wobei Protokolle wie etwa Enrollment over Secure Transport (EST) oder das von 3GPP geregelte CMPv2 (Certificate Management Protocol) zur Anwendung kommen. Die xAPPs im Nah-Echtzeit-RIC werden wie jeder andere Mikrodienst sicher aufgenommen; es wird erwartet, dass die O-RAN Alliance CA-signierte X.509-Zertifikate für die Authentifizierung vor dem Kommunizieren über die E2-Schnittstelle einsetzen wird.

Die O-RAN Alliance kümmert sich auch um neue Authentifizierungsstandards für Open-Fronthaul-Verbindungen zwischen der Funkeinheit und der verteilten Einheit, für die strikte Latenzanforderungen gelten. Die SFG schreibt den Gebrauch von IEEE 802.1X-2020-Port-basierter Netzwerkzugangskontrolle (NAC, Network Access Control) vor, um den Zugriff auf Punkt-zu-Punkt-LAN-Segmente im Open-Fronthaul-Netzwerk zu beschränken. Eine entsprechende O-RAN-Spezifikation für diesen Sicherheitsaspekt wurde in die Spezifikationsversion vom November 2021 aufgenommen.

Laufende Sicherheitsanstrengungen

Die hohe Sicherheit von Open RAN wird laufend verbessert. Die SFG hat an einer Reihe von Sicherheitsthemen gearbeitet, um ein standardisiertes und vollständig kompatibles Maßnahmenpaket zu entwickeln, mit dem O-RAN für künftige Sicherheitsfragen gerüstet ist, die auf 5G-Netzwerkbetreiber und Nutzer zukommen könnten. Einige Hauptpunkte, die derzeit bei der SFG untersucht werden, sind das Sichern der O-Cloud, das Sichern der Nah-Echtzeit-RIC-Plattform, xAPPS und ihrer zugehörigen Schnittstellen sowie das Sichern von SMO-Nicht-Echtzeit-RIC (SMO, Service Management and Orchestration) und rAPPS (RAN Automation Applications).

Über diesen unmittelbaren Bedarf hinaus orientiert sich die SFG an einer klaren Roadmap mit mehreren Schlüsselbereichen, die für die nächste Phase der Spezifikationsarbeiten ermittelt wurden. Diese Spezifikationen für eine garantierte O-RAN-Sicherheit und das Lebenszyklusmanagement für O-RAN-Software, einschließlich der Verwaltung von Zertifikaten und des Lebenszyklusmanagements von Anwendungen, sollen Leitlinien für die sichere Bereitstellung und Nutzung von Open-Source-Software bieten.

Sicherheit – im Wettbewerb kontinuierlich verbessert

Open-RAN-Systeme bieten Sicherheit, die sich auf ZTA gründet. Sie wird durch den Einsatz von Standards, Virtualisierung und anderen unterstützenden Techniken verstärkt, die sich in Rechenzentren bewährt haben. Diese Techniken werden von vielen Firmen, die wettbewerbsorientiert in einem Wirtschaftsökosystem versuchen immer besser zu werden, weiterentwickelt. Diese Kombination bietet Schutz und alle Werkzeuge, die Mobilfunkanbieter brauchen, um ihre Sicherheit unter Kontrolle zu behalten.

Transparenz ermöglicht einem Betreiber vollständige Sichtbarkeit der Cloud-Umgebung und des Netzwerks im Ganzen und damit einhergehend eine entsprechende Kontrolle. Die Untergliederung von Open RAN ermöglicht die Einrichtung von containerisierten Netzwerkfunktionen, die robuster und anpassungsfähiger sind, unter anderem aufgrund der Fähigkeit, umfangreiche Sicherheitsupdates schneller und kostengünstiger umzusetzen, als dies anderenfalls möglich wäre.

Die heute verfügbaren Sicherheitsfunktionen sind zuverlässig, und die Zukunftspläne von O-RAN Alliance und 3GPP werden die Sicherheit weiter erhöhen.

Der Autor

Nagendra Bykampadi

ist Head of End-to-End Security Architecture, Assurance and Operations bei Rakuten Symphony. Außerdem ist er derzeit Vendor Co-Chair der O-RAN Alliance Security Focus Group (SFG). Nagendra verfügt über mehr als 24 Jahre Erfahrung in der Mobilfunk-branche, auf die er für diese freiwillige Aufgabe zurückgreift.